log4j2远程漏洞事件

目录

-

- 一、背景

- 二、漏洞发现及影响时间线

- 三、网络漏洞报送流程

- 四、log4j2远程漏洞的影响

- 五、解决修复方案

一、背景

被CVSS评为10分最高级别的漏洞,阿里云被处罚暂停该公司作为工信部网络安全威胁信息共享平台合作单位6个月的大瓜。吃瓜的同时,作为IT从业者,也想深入了解一下这次事件的整个过程和影响,毕竟log4j几乎是Java编程必用的一个日志组件。

二、漏洞发现及影响时间线

11月24日:阿里云在Web服务器软件阿帕奇(Apache)下的开源日志组件Log4j内,发现重大漏洞Log4Shell,然后向总部位于美国的阿帕奇软件基金会报告。获得消息后,奥地利和新西兰官方计算机应急小组立即对这一漏洞进行预警。新西兰方面声称,该漏洞正在被“积极利用”,并且概念验证代码也已被发布。

12月9日:中国工信部收到有关网络安全专业机构报告,发现阿帕奇Log4j2组件存在严重安全漏洞,立即召集阿里云、网络安全企业、网络安全专业机构等开展研判,并向行业单位进行风险预警。

12月10日:阿里云在官网公告披露,安全团队发现Apache Log4j 2.15.0-rc1版本存在漏洞绕过,要求用户及时更新版本,并向用户介绍该漏洞的具体背景及相应的修复方案。

12月14日:中国国家信息安全漏洞共享平台发布《Apache Log4j2远程代码执行漏洞排查及修复手册》,供相关单位、企业及个人参考。

三、网络漏洞报送流程

国内网络漏洞报送存在清晰流程。业界通用的漏洞报送流程是:

成员单位:工业和信息化部网络安全管理局 >国家信息安全漏洞共享平台(CNVD)>CVE中国信息安全测评中心 > 国家信息安全漏洞库(CNNVD)> 国际非盈利组织CVE(通用漏洞共享披露)

非成员单位或个人注册:提交CNVD或CNNVD

国家信息安全漏洞共享平台(CNVD):https://www.cnvd.org.cn/

CVE中国信息安全测评中心:http://cve.scap.org.cn/

工业和信息化部网络安全威胁和漏洞信息共享平台(简称CSTIS平台):https://www.cstis.cn/

成员单位:33家(重要信息系统单位、基础电信运营商、网络安全厂商、软件厂商和互联网企业)

四、log4j2远程漏洞的影响

4.1 Log4j2组件出现安全漏洞主要有两方面影响

一是Log4j2本身在java类系统中应用极其广泛,全球Java框架几乎都有使用。

二是漏洞细节被公开,由于利用条件极低几乎没有技术门槛。因适用范围广和漏洞利用难度低,所以影响立即扩散并迅速传播到各个行业领域。

简单来说,就是这一漏洞可以让网络攻击者无需密码就能访问网络服务器。

这一漏洞可能是近年来发现的最严重的计算机漏洞。Log4j2在全行业和政府使用的云服务器和企业软件中“无处不在”,甚至犯罪分子、间谍乃至编程新手,都可以轻易使用这一漏洞进入内部网络,窃取信息、植入恶意软件和删除关键信息等。

Log4j2有多猛!72小时,84万次攻击!

有关报道显示,黑客在72小时内利用Log4j2漏洞,向全球发起了超过84万次的攻击。利用这个漏洞,攻击者几乎可以获得无限的权利——比如他们可以提取敏感数据、将文件上传到服务器、删除数据、安装勒索软件、或进一步散播到其它服务器。

4.2 CVSS漏洞评分

CVSS通用漏洞评分系统,英文对应Common Vulnerability Scoring System

通过漏洞难易程度以及对机密性、完整性、可用性的影响综合评估后,生成一个0到10分之间的评分值,此分值即是CVSS得分。是对严重性的评估,而非风险的评估。

具体评分标准可参看:通用漏洞评估方法CVSS3.0简表

漏洞编号:CVE-2021-44228

https://cve.mitre.org/

https://nvd.nist.gov/vuln/detail/CVE-2021-44228

等级:超高危,该漏洞影响范围极广,危害极大。

CVSS评分:10(最高级)

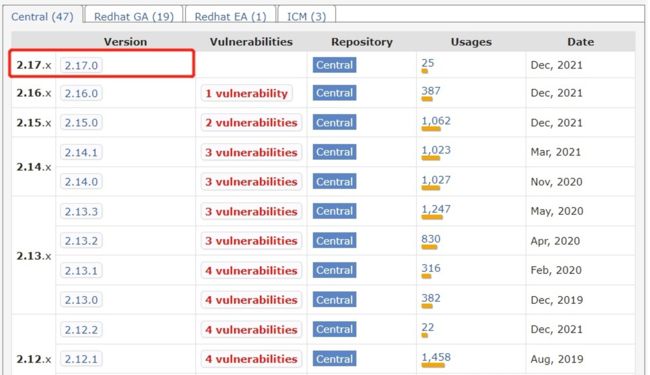

受影响的版本:Apache log4j2 2.0 - 2.14.1 版本均受影响。

安全版本:Apache log4j-2.15.0-rc2

名词解释备注

POC:Proof ofConcept,中文意思是“观点证明”。这个短语会在漏洞报告中使用,漏洞报告中的POC则是一段说明或者一个攻击的样例,使得读者能够确认这个漏洞是真实存在的

EXP:Exploit,中文意思是“漏洞利用”。意思是一段对漏洞如何利用的详细说明或者一个演示的漏洞攻击代码,可以使得读者完全了解漏洞的机理以及利用的方法

在野利用:

0-day漏洞,又称“零日漏洞”(zero-day),是已经被发现(有可能未被公开),而官方还没有相关补丁的漏洞。后来引入到黑客文化,将一些大规模、致命性、高威胁性、能够造成巨大破坏的漏洞也称为零日漏洞

五、解决修复方案

5.1 受影响版本

Apache Log4j 2.x <= 2.14.1

已知受影响的应用程序和组件:

- Spring-boot-strater-log4j2

- Apache Solr

- Apache Flink

- Apache Druid

漏洞检测方案

1、通过流量监测设备监控是否有相关 DNSLog 域名的请求

2、通过监测相关日志中是否存在“jndi:ldap://”、“jndi:rmi”等字符来发现可能的攻击行为。

3、检查日志中是否存在相关堆栈报错,堆栈里是否有JndiLookup、ldapURLContext、getObjectFactoryFromReference等与 jndi 调用相关的堆栈信息

5.2 解决方案

临时修复建议

JVM 参数添加 -Dlog4j2.formatMsgNoLookups=true

log4j2.formatMsgNoLookups=True

FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 设置为true

更新升级

目前,Apache Log4j 已经发布了新版本来修复该漏洞,请受影响的用户将 Apache Log4j2 的所有相关应用程序升级至最新的 Log4j-2.15.0-rc2 版本,同时升级已知受影响的应用程序和组件,如 srping-boot-strater-log4j2、Apache Solr、Apache Flink、Apache Druid

参考文章:

https://zhuanlan.zhihu.com/p/444017079

https://www.cnblogs.com/caya-yuan/p/10711360.html

感谢蜗牛提供的文章内容资料~

=========================================================

以上,如果对你有帮助,欢迎关注我的公众号