零信任之微隔离详述

2020年8月NIST正式发布《零信任架构标准》,其中总结了基于微隔离技术的零信任架构体系。结合微隔离控制中心+代理/虚墙的工作模式,通过对数据中心工作负载进行风险评估,控制中心可以动态的向代理/虚墙下发控制策略,限制各业务之间的访问权限。微隔离架构的明显优势在于能够实现网络流量的可视化,能自适应网络结构变化,当然,网络规模越大,控制中心策略分析就越复杂,其庞大的计算量,也注定了运维的高成本。

那么微隔离架构究竟在零信任中担任了什么重要角色呢?

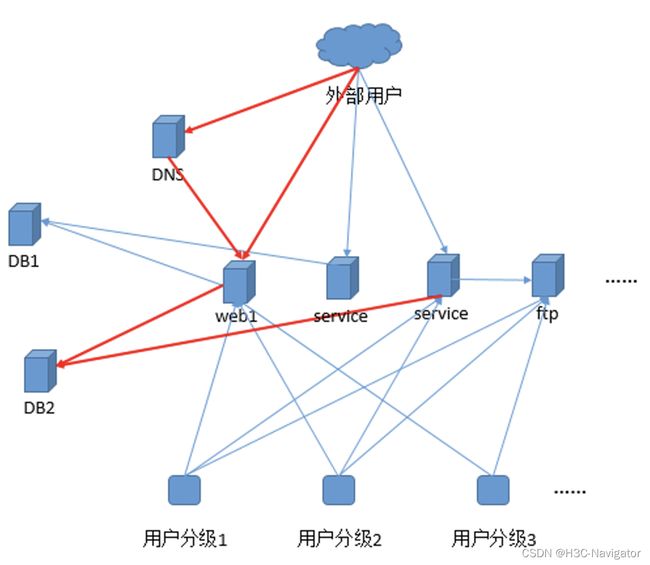

微隔离谨遵零信任的核心原则——最小权限,不再划分网络边界,一切用户及业务的前提都是不可信的。用户或app访问任何业务都需要经过验证,这种负责南北向流量的安全架构称之为SDP架构。有南北向,就要有东西向,业务与业务之间的访问,同样存在安全隐患,假设一台web服务器被攻破,由于门户网站对DB有很高的访问权限,黑客将无阻拦的通过web服务器进一步攻破数据库,而微隔离正是解决这种东西向安全的零信任架构。SDP控制用户/app对业务的访问,微隔离限制用户在业务内部的移动,两者结合,可以最细粒度的实现网络流量的全面可视化及最大力度的访问控制,保护数据中心的安全。

微隔离概述

微隔离的实现方式是将数据中心内部所有的业务按照特定的原则划分为数个微小的网络节点,根据动态策略分析对这些节点执行访问控制,在逻辑上将这些节点隔离开,限制用户横向移动,这就是微隔离。在微隔离的架构中,不再存在内、外网的概念,而是将数据中心网络隔离成了很多微小的计算单元,这里我们简称节点。每个节点要访问其他节点的资源,都需要经过微隔离客户端的认证,如果节点身份认证不通过,或不具备访问权限,会被客户端拦截。

节点可以是门户网站,可以是数据库、审计设备,甚至一个文件服务器,只要具备一定的数据处理能力的单元,都可以成为一个节点。他们不再因处于内网而被认为是“可信的”,所有节点都被逻辑隔离,节点之间的访问都是受控的。节点划分越细致,控制中心对整个数据中心网络的流量可视化就越清晰。

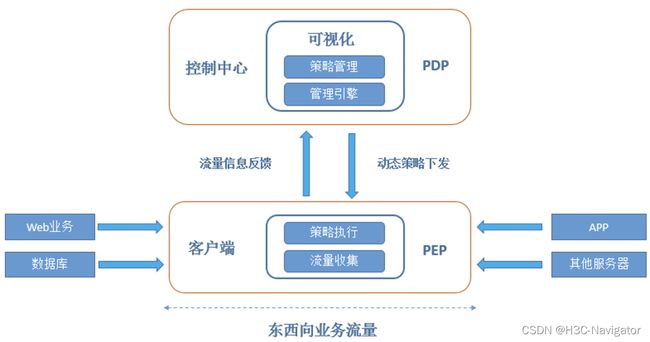

根据NIST给出的微隔离架构标准,我们绘出微隔离部署结构图:

微隔离主要元素说明:

■ 微隔离客户端:通过代理或虚墙实现,主要包括流量信息收集和策略执行两个部分。向控制中心反馈当前网络中的业务流量信息,实时上报业务动态,接收控制中心下发的策略控制指令,执行安全策略动作,

■ 微隔离控制中心:主要包括管理引擎和策略管理两个控制块。管理引擎接收客户端发送的流量数据,并根据这些信息建立业务模型,交由策略管理模块分析当前网络形势,进行多维度策略运算,动态生成安全策略,并下发给客户端执行,通过流量自学习实现策略自适应。

微隔离系统运行流程:

1)确定业务主体:我们首先要明确微隔离系统需要管理的对象是什么,如何划分节点。节点的划分原则主要有两个,一个是要符合数据中心的业务体系,一个是要尽可能降低策略计算的复杂度。例如按当前网络中的业务类型划分、按照业务或部门职权划分,按照重要性优先级划分等;

2)客户端收集业务流量信息,上报管理中心,并实时监测业务流量走向;

3)管理引擎绘制业务流量拓扑,根据流量数据判断网络结构变化,更新拓扑信息;

4)业务节点发送访问申请,客户端接收到申请后上报管理中心;

5)策略管理模块分析业务流走向,启动策略运算,下发安全策略至微隔离客户端;

6)客户端策略执行,业务认证通过且具有访问权限,流量放行;认证不通过或认证权限不够,执行相应的阻断动作;输出策略匹配日志信息。

微隔离技术路线

微隔离方案落地可选技术路线包括代理隔离、虚墙隔离、混合模式。

■ 代理隔离

通过代理软件实现隔离,需要将代理部署在网络中的每个节点,节点通过代理向微隔离客户端申请认证,客户端通过代理来控制节点用户的网络行为。这种方案不需要考虑底层架构,且方便节点迁移,代理保留节点身份信息,控制中心安全策略计算复杂度相对降低。但劣势也比较明显,需要为数据中心所有节点安装客户端,节点划分最低到主机级别,业务划分粒度有限。

■ 虚墙隔离

通过虚拟防火墙实现隔离。基于防火墙技术,具有更好的安全性,且易于扩展虚墙的DPI、AV、IPS、WAF等功能,集成多类型日志信息。其劣势在于虚墙的费用相对较高,且性能优化困难。

■ 混合模式

数据中心网络拓扑情况十分复杂时,可适当结合代理和虚墙两种模式,针对具体情况选择易于实施的技术方案,当然,混合模式也会增加管理难度,增加微隔离客户端的实现开销。

微隔离的实践与应用

零信任最核心的原则是最小权限(Least Privilege),而微隔离就是零信任解决方案的最佳实践之一。业界领路人的多年探索,后起之秀的努力开拓,让微隔离系统无论在性能还是易用性上,都得到了空前的发展。这当然也离不开云计算技术的推动,合理利用当下的大数据资源,是微隔离能够取得阶段性突破的前提。无论是对数据流信息的可视化构建,还是动态安全策略的计算,都需要我们打破传统静态拓扑的思维,从自适应的角度出发,绘出一个彼此隔离却又互相交织的网络蓝图。

我们不再针对传统网络结构中诸如IP地址、域、地区等简单概念创建安全策略,而是建立在权限的基础上,控制网络业务之间的互访,可以基于用户、基于业务类型或是基于分级,通过对业务流量拓扑的分析,用最快的速度给出最合理的、最适于当下的规则集。

要将基于微隔离的解决方案应用到实践中,需要对数据中心业务有足够的了解,对网络模型有个大概的预判,我们最终的实现目的,是要对网络环境有足够的管控力,当然,如今的微隔离技术亟待解决的难题还有很多,比如:

■ 业务运行环境越复杂,管控粒度越细,策略的计算难度就越高;在庞大的网络体系下如何最大程度提升性能,实现秒级运算,是当下一大挑战。

■ 需要做到全方位自适应动态策略生成,包容大范围网络迁移。

■ 基于可视化的业务网络中,如何确定微隔离部署的最佳位置,才能最大程度降低拓扑的绘制难度,又不易引起网络中断。

■ 在庞大业务群中如何定义业务的多重认证,做到在提高安全性的同时不提高认证延时。

挑战越大,机遇也就越大。微隔离能够带给我们的,是更智能的安全解决方案。可视化的全面部署,能清晰的呈现业务运行状态,为用户行为跟踪、故障定位、攻击溯源提供了有效的手段。业务服务器受到微隔离系统的管控,实时监测网络行为,将渗入内网的攻击截断在用户级节点,防止大范围扩散。

微隔离控制中心动态策略的生成,可以自适应业务网的拓扑变化,提高策略迁移的效率,全面实现自动化,让策略的管理可以真正从繁琐复杂的人工设计中解放,不再依赖于静态配置,不受大范围网络迁移影响,极大的提高容错率,这是一个值得期待的未来。