系统安全和应用

一、wheel组的作用:

1、用来控制系统管理员的访问权限

2、加入wheel组后,可以被授权使用一些系统管理员才可以使用的访问命令和文件

sudo 授权方式——必须要加入wheel组和其他的配置

3、wheel组默认为空,需要管理员手动添加用户,配置响应sudo访问规则

配置的时候要注意:有限放开原则

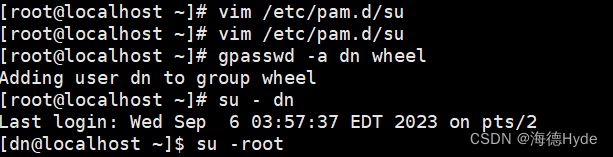

二、限制普通用户进行切换实验过程:

vim /etc/pam.d/su (配置文件)

set nu 取消第6行的注释——所有的普通用户都将不能切换用户,无法使用su命令

gpasswd -a dn wheel 添加至wheel组 #(dn)要放开权限的用户

加入了wheel组的用户才可以切换

三、PAM四大认证模块:

1、认证模块:用于验证用户的身份。基于密码来对用户身份进行验证

2、授权模块:控制用户对于系统资源的访问权限(文件、进程等权限)

3、账户管理模块:管理用户的账户信息,密码策略,账户锁定策略

4、会话管理模块:管理用户的会话,记录会话信息,注销用户会话,终端控制(远程终端连接)

四、system-auth 系统的认证配置文件

第一列:type类型

auth:用户身份认证——基于密码

account:账户有效性。限制或者允许用户访问某个服务,限制用户的登录位置

password:用于用户修改密码时,对密码的机制进行校验

session:会话控制,最多能打开的文件数,最多能打开的进程数

第二列:控制位

required:一票否决。这个模块在认证中必须是返回成功才能通过认证,如果认证返回失败,失败结果是不会通知用户,所有type中的模块全部认证完毕,最后再把结果反馈给用户

requisite:一票否决。必须返回成功才能通过认证,一旦返回失败,不会再向下执行其他模块,直接结束

sufficient:一票通过。如果范围成功,表示通过了身份认证的要求,不会再执行同一类型的相同模块;如果范围失败,忽略,继续执行同一类型中的其他模块

required和requisiteoptional:可选模块,即便返回失败,也可以忽略

include:可选项,调用其他配置文件中自定义的配置

optional:可选项

第三列:PAM模块

五、sudo机制:

(一)授权普通用户可以使用管理员的命令和文件(有限放开原则)

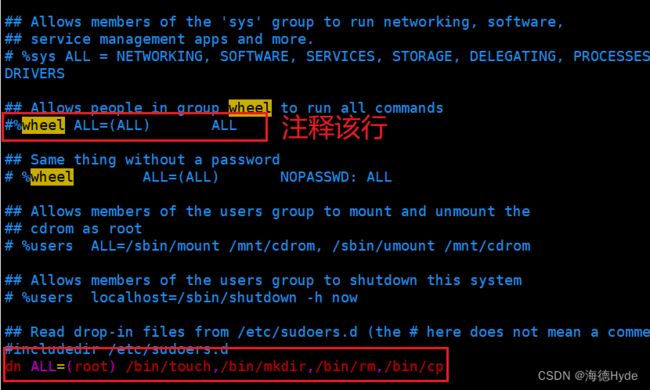

1、root用户:vim /etc/sudoers

2、gpasswd -a dn wheel ——添加至wheel组,可以不用输入密码

3、普通用户在自己的家目录拥有所有权限

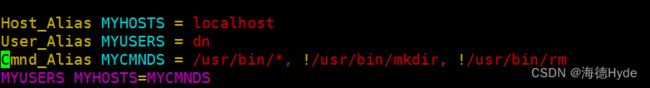

(二)限制一些命令,即使用户在wheel组,也不可以使用sudo进行操作

1、先查找系统命令所在位置:whereis / which

root用户:vim /etc/sudoers

Cmnd_Alias MYCMNDS = /sbin/*,!/sbin/reboot,!/sbin/poweroff,!/sbin/init,!/usr/(路径最好是最对路径)

你做过哪些系统安全、系统加固方面的措施?

- 对账号和密码进行安全加固(1)账号锁定,密码锁定(2)定期修改密码

- 修改历史记录的保存数目

- sudo机制,在配置普通用户拥有sudo权限的时候,仅限哟UI按开发那个的原则,需要哪些就给哪些

- grub菜单编辑加密

- 可以通过弱口令检测工具,巡检系统当中简单的密码,然后修改掉,保证账号安全

- 锁定重要文件,/etc/passwd /etc/fastab nginx.conf httpd.conf重要的配置文件或者系统文件,进行锁定 chatt +i 锁定文件,防止误操作

- 强化密码策略,把密码设置复杂一点

- 配置防火墙策略

- 定期备份

- 系统定时更新,修复系统中的漏洞

- 安装杀毒软件

- 改掉一些大家都知道的服务端口。httpd nginx 80

- 设置日志文件的权限,只有管理员可以读,其他用户什么权限也没有

- 禁止普通用户切换到root用户

七、网络扫描工具:NMAP——可以进行网络臊面,安全 检测

-p:扫描端口

-sT:扫描TCP连接

-n:禁用反向DNS解析

正向:域名解析成IP地址

反向:IP地址解析为域名

-sP:ICMP扫描,和ping是一样的,快速判断主机是否存活

nmap -p 80 192.168.233.0/24

扫描80端口,查询整个网段,哪台主机能够提供80端口服务

八、查看网段中存活的主机(能ping通):nmap -n -sP 192.168.233.0/24

查看本机开放的TCP或者UDP端口:

nmap -sT 本机IP地址/127.0.0.1——查看tcp的端口

nmap -sU 本机IP地址/127.0.0.1——查看udp的端口

127.0.0.1就是本机地址