NAT原理及应用

一、NAT原理

1.NAT的基本介绍

网络地址转换(NAT,Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法iP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。原因很简单,NAT不仅完美地解决了lP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

公有网络地址:是指在互联网上全球唯一的IP地址。2019年11月26日,全球43亿个ipv4地址正式耗尽。

私有网络地址:是指内部网络或主机的IP地址,IANA规定将下列的IP地址保留用作私网地址,不在Internet,上被分配,可在一个单位或公司内部使用。RFC1918中规定私有地址如下:

A类私有地址:10.0.0.0~10.255.255.255

B类私有地址:172.16.0.0~172.31.255.255

C类私有地址:192.168.0.0~192.168.255.255

2.NAT主要特点

借助于NAT,私有(保留)地址的"内部"网络通过路由器发送数据包时,私有地址被转换成合法的IP地址,一个局域网只需使用少量IP地址(甚至是1个)即可实现私有地址网络内所有计算机与Internet的通信需求。

NAT将自动修改IP报文的源IP地址和目的IP地址,Ip地址校验则在NAT处理过程中自动完成。有些应用程序将源IP地址嵌入到IP报文的数据部分中,所以还需要同时对报文的数据部分进行修改,以匹配IP头中已经修改过的源IP地址。否则,在报文数据都分别嵌入IP地址的应用程序就不能正常工作。

3.NAT功能:

NAT不仅能解决IP地址不足的问题,而且还能够有效地避免来自网络外部的入侵,隐藏并保护网络内部的计算机。

带宽分享:这时NAT主机最大功能

安全防护:NAT之内的PC联机到Internet。上面时,他所显示的IP是NAT主机的公网IP,所以client端的pc就具有一定程度的安全了,外界在进行portscan(端口扫描)的时候,就侦测不到源client端的pc。

NAT优点:节省公有合法的IP地址,处理地址重叠,增强灵活性,安全性。

NAT缺点:延迟增大,配置和维护的复杂性,不支持某些应用(比如VPN)

NAT工作原理总结:数据包从内网到外网时,会转换源IP地址,由私网地址转换成公网地址。数据包由外网到内网时,会转换目的IP地址,由公网地址转换成私网地址。

二、NAT的分类和配置方法

1.静态NAT: 静态NAT实现私网地址和公网地址的一对一转换。有多少个私网地址就需要配置多少个公网地址。静态NAT不能节约公网地址,但可以起到隐藏内部网络的作用。

内部网络向外部网络发送报文时,静态NAT将报文的源IP地址替换为对应的公网地址:外部网络向内部网络发送响应报文时,静态NAT将报文的目的地址替换为相应的私网地址。

静态NAT有两种配置方式分别是:

(1)全局模式下设置静态NAT

[R1]nat static global 8.8.8.8 inside 192.168.10.10

[R1]int g0/0/1 //外接口

[R1-GigabitEthernet 0/0/1]nat static enable //在网口上启动nat static enable功能

(2)直接在接口上声明nat static

[R1]int g0/0/1 //外接口

[R1-GigabitEthernet0/0/1]nat static global 8.8.8.8 inside 192.168.10.10

[R1]dis nat static 查看NAT静态配置信息

2.动态NAT:是指将内部网络的私有IP地址转换为公用IP地址时,IP地址是不确定的,是随机的,所有被授权访问上Internet的私有IP地址可随机转换为任何指定的合法IP地址。也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。动态转换可以使用多个合法外部地址集。当ISP提供的合法IP地址略少于网络内部的计算机数量时。可以采用动态转换的方式。

动态NAT的配置方法是:

(1)配置外部网口和内部网口的IP地址

(2) 定义合法IP地址池

[R1] nat address-group 1 212.0.0.100 212.0.0.200 //新建一个名为1的nat地址池

(3)定义访问控制列表

[R1]acl 2000

[R1-acl-basic-2000] rule permit soure 192.168.20.0 0.0.0.255

[R1-acl-basic-2000] rule permit soure 11.0.0.0 0.0.0.255 //创建ACL.允许源地址为192.168.20.1/24网段和11.0.0.0/24的数据通过

(4)在外网口上,设置动态IP地址转换

[R1-acl-basic-2000]int g0/0/1 //外接口

[R1-GigabitEthernet0/0/1]nat outbound 2000 address-group 1 no-pat //将acl2000匹配的数据转换为改接口的IP地址作为源地址(no pat 不做端口转换,只做ip地址转换,默认为pat)

[R1]dis nat outbound //查看 NAT Outbound的信息

3.端口多路复用(Port address Translation,PAT)是指改变外出数据包的源端口并进行端口转换,即端口地址转换(PAT,Port Address Translation).采用端口多路复用方式。内部网络的所有主机均可共享一个合法外部IP地址实现对Internet的访问,从而可以最大限度地节约IP地址资源。同时,又可隐藏网络内部的所有主机,有效避免来自internet的攻击。因此,目前网络中应用最多的就是端口多路复用方式。

补充:[R1] dis nat outbound //查看 NAT Outbound的信息

inbound是端口入方向 outboundshi 是端口出方向

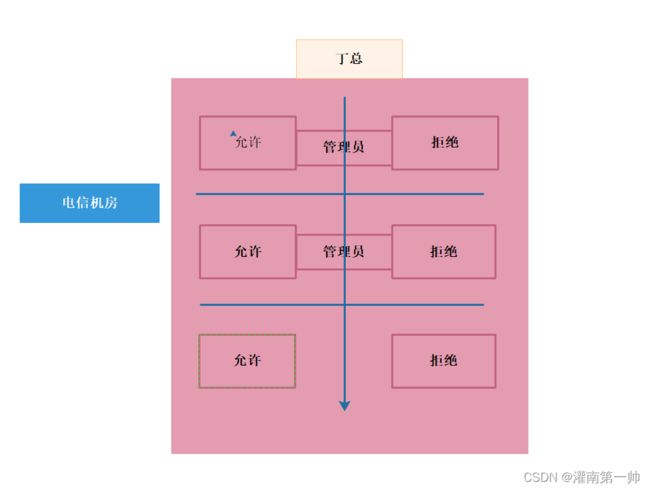

ACL访问控制列表原理如下丁总访问电信机房需要管理员放行才能进入:

访问控制列表(Access Control List,ACL) 是路由器和交换机接口的指令列表,用来进出控制端口的数据包。ACL适用于所有的被路由协议,如IP、IPX、AppleTalk等。

访问控制列表(Access Control List,ACL) 是路由器和交换机接口的指令列表,用来进出控制端口的数据包。ACL适用于所有的被路由协议,如IP、IPX、AppleTalk等。

信息点间通信和内外网络的通信都是企业网络中必不可少的业务需求,为了保证内网的安全性,需要通过安全策略来保障非授权用户只能访问特定的网络资源,从而达到对访问进行控制的目的。简而言之,ACL可以过滤网络中的流量,是控制访问的一种网络技术手段。

配置ACL后,可以限制网络流量,允许特定设备访问,指定转发特定端口数据包等。如可以配置ACL,禁止局域网内的设备访问外部公共网络,或者只能使用FTP服务。ACL既可以在路由器上配置,也可以在具有ACL功能的业务软件上进行配置。

ACL是物联网中保障系统安全性的重要技术,在设备硬件层安全基础上,通过对在软件层面对设备间通信进行访问控制,使用可编程方法指定访问规则,防止非法设备破坏系统安全,非法获取系统数据。