BUUCTF 2023.1.11

第一题 假如给我三天光明

下载后将文件打开,得到一个压缩文件和图片,将图片中的盲文对照盲文表翻译

得到kmdonowg

用z7打开,发现音频文件需要密码,将刚刚得到的信息填上去,解开文件

将解开的音频放入Audacity进行解析,像是一段莫斯密码(开始播放音频的时候也能感觉到是)

将音频图手动转化为莫斯密码,然后进行线上翻译,得到flag

第二题 后门查杀

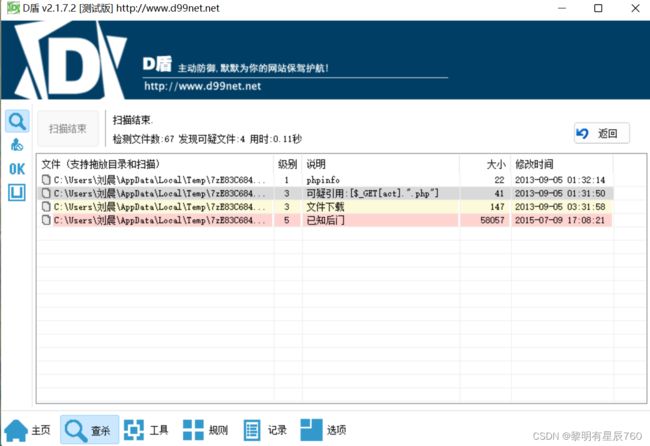

题目中有提示,用Webshell查杀工具D盾扫描

点击已知后门 进行文件查看

记事本中搜索pass

找到flag{6ac45fb83b3bc355c024f5034b947dd3}

第三题 webshall后门

与第二题相似文件解压后放到D盾里面查杀,我是将文件一个个拖进去查杀的

最后得到flag{ba8e6c6f35a53933b871480bb9a9545c}

第四题 来唱歌吧

读题目就可以知道是音频文件,直接用Audacity打开,得到摩斯密码,转换一下

得到flag{5BC925649CB0188F52E617D70929191C}

第五题 荷兰宽带数据泄露

打开文件发现是zip文件,半天打不开,然后看了大佬的wp知道要用一个新的工具router pass view

下载后用它打开

看着这些还是没有头绪,看文章才知道flag是username

第六题 被劫持的礼物

题目给了提示:账号密码串在一起,用32位小写MD5解密得到flag

打开网址下载文件到百度网盘,打开文件用wireshare分析,TCP追踪,发现题中所说的账号密码adminaadminb

复制下来,用MD5解密得到flag(这里没有注意是32位小写,提交的时候改了一下)

第七题 [BJDCTF2020]认真你就输了

下载后解压打开发现是一个表格,直接打开没有什么有用的信息

将表格用WinHex打开发现里面隐藏了其他文件

更改文件名保存在桌面上

点开文件夹(我是一个个试的)点到xl文件夹里面的charts文件夹里面有一个flag的txt文件

直接打开得到flag

第八题 [BJDCTF2020]藏藏藏

解压文件打开就能获得一个二维码,然后扫描得到flag

第九题 被偷走的文件

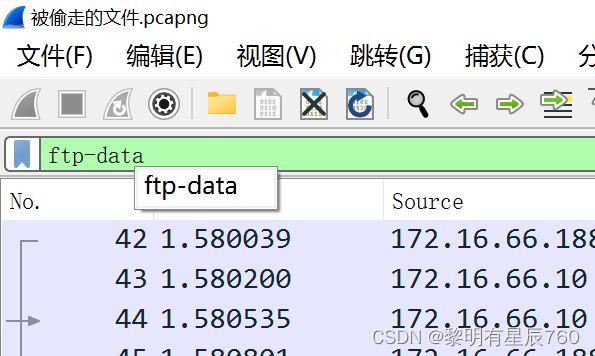

文件是一个流量包,用wireshark分析,仔细寻找发现 RETR flag.rar,然后追踪流tcp流追踪

追踪后得到这样的结果,什么都没有找到,但是这个里面肯定有一个rar文件,翻看大佬wp得知有个ftp-data,进行搜索,找到后追踪

改成原始数据,保存为.rar文件,打开文件需要密码,用ARCHPR暴力破解,得到密码5790

输入后解开得到flag{6fe99a5d03fb01f833ec3caa80358fa3}

总结:从第一和第四题学会用Audacity读取音频转为摩斯密码进行解码得到flag;

第二和第三题学会使用后门查杀,通过已知后门的pass得到flag;

第五题学会.zip文件无法直接打开时想到routerpassview工具进行解读(username可能是flag);

第七题用WinHex打开发现熟悉的50 4b 03 04知道是.zip文件,该文件后缀名找到flag;

第九题 寻找到关键词flag.rar后追踪,了解到搜索ftp-data保存原始数据得到.rar文件。