Vulnhub之Lazysysadmin靶场

目录

一. 环境搭建

二. 渗透过程

1. 信息收集

1.1主机发现

1.2端口扫描

1.3目录扫描

2. 信息漏洞利用

2.1靶机目录信息搜集:

3. Getshell

3.1ssh弱口令

3.2信息收集

4. 提权

5.*反推,其他思路*

5.1提权后的信息收集:

总结

一. 环境搭建

Lazysysadmin靶场下载:

https://download.vulnhub.com/lazysysadmin/Lazysysadmin.zip

kali自备或官网下载:

https://cdimage.kali.org/kali-2022.3/kali-linux-2022.3-installer-amd64.iso

靶场下载解压后改成nat模式。

二. 渗透过程

1. 信息收集

1.1主机发现

Nmap扫描nat网段,通过排除法可得到靶机IP为192.168.111.137:

nmap -sP 192.168.111.0/241.2端口扫描

Nmap端口扫描,发现开放端口22、80、139、445、3306:

namp -sS 192.168.111.13722:可能存在ssh服务;

80:http服务;

139:NetBIOS/SMB服务,可能存在共享文件;

1.3目录扫描

使用dirsearch扫描靶机目录:

python dirsearch.py -u http://192.168.111.137 -x 302,403,4042. 信息漏洞利用

2.1靶机目录信息搜集:

首先看一下robots文件,但是disallow:

根据提示的路径逐个访问,没啥东西:

额,这个路径下倒是有一些敏感文件(大概)?但是简单点开几个发现实在是太乱了先看别的:

另外还发现phpmyadmin,测试一波弱口令,失败了,好像连数据库都没配置好:

最后还有一个wordpress进去看一下,反复提示了一个togie用户:

逛了一圈暂时没想到可利用的漏洞,只得到了一个用户togie,看来目前只能在端口上下功夫了。。。

3. Getshell

3.1ssh弱口令

开放了22端口,用刚刚的togie用户爆一下ssh弱口令:

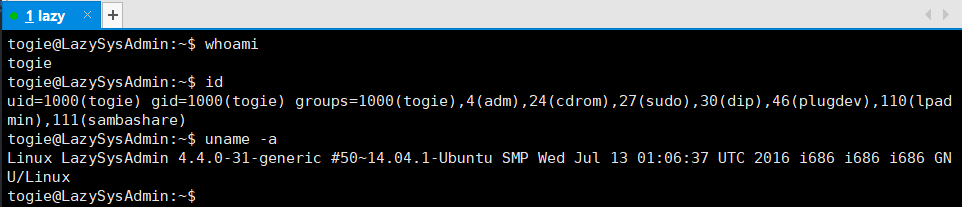

好家伙,直接‘12345’成功了,感觉这个靶场好敷衍,使用xshell成功ssh登录:

3.2信息收集

进来后简单收集一波信息,结果好像没有什么文件。。

一些信息指令:

DNS客户机配置文件:cat /etc/resolv.conf

系统用户配置文件:cat /etc/passwd

查存储的用户密码信息:cat /etc/shadow

我是谁:who -a

查看进程信息:ps aux

4. 提权

观察了一下togie的id信息,感觉可以sudo su提权,尝试一下直接成功,顺便在/root下拿到了flag:

说实话到这里成功提权拿到了flag,这次靶场已经结束了,没想到这么简单,哈哈。

不过还是想试试其他方法,转换一下思路,所以继续反推一波。。。

5.*反推,其他思路*

5.1提权后的信息收集:

首先在/var/www/html路径下发现了之前的弱口令密码:

同时发现了wp的配置文件,里面包含了登录密码:

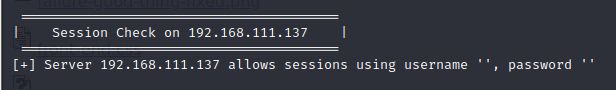

结合之前发现的samba共享文件服务组和开放的139端口,猜测可能有不设防的共享文件,使用enum4linux扫描共享文件:

enum4linux 192.168.111.137发现允许空账户密码访问共享文件,同时得到了共享文件名:

在主机上Win+R,输入\192.168.111.137\share$访问共享文件,果然发现了刚刚看到的密码文件:

到这就彻底清晰了,接下来依靠发现的用户‘admin’和密码‘TogieMYSQL12345^^’登录到wordpress,写入木马文件后尝试getshell,如果失败的话,再去试一下ssh弱口令。

总结

这次靶场感觉比较敷衍,不过弱口令在平时确实挺常见的,还有一些用户权限也要限制一下,平时要做好防范呀。