Kali学习之从入门到入狱(二)

kili安装:https://blog.csdn.net/u012318074/article/details/71601382

学习网址:https://www.bilibili.com/video/BV1Kt411u73T

目录

- 免责声明!!!

- 某些命令请在虚拟机上测试,所有违法行为与博主无关。

-

- 1、本地网络配置

-

- 1.1 永久配置IP地址:

- 2、 配置sshd服务

- 3、被动信息收集

-

- 3.1被动信息收集概述和目的

- 3.2信息收集内容

- 3.3 信息用途

- 4、信息收集-DNS

-

- 4.1 域名解析原理

- 4.2 DNS信息收集

- 4.3 Shodan介绍

- 5、主动信息收集

-

- 5.1 主动信息收集的特点

- 5.2 发现目标主机的过程

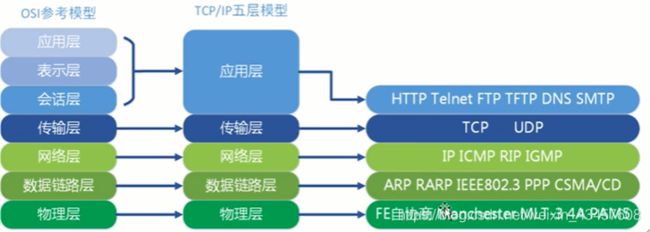

- 5.3 基于OSI模型进行扫描的优缺点

- 5.4 探测命令

免责声明!!!

某些命令请在虚拟机上测试,所有违法行为与博主无关。

1、本地网络配置

1.1 永久配置IP地址:

root@xuegod53:~#vim /etc/network/interfaces

#添加以下内容:

auto eth0

#iface etho inet dhcp #把原文件中这一行注释掉

iface etho inet static #配置eth0使用静态地址

address 192.168.72.53 #配置eth0的固定IP地址

netmask 255.255.255.0 #配置子网掩码

gateway 192.168.72.1 #配置网关

rot@xuegod53:~# vim /etc/resolv.conf #在文档最后插入DNS地址

# Generated by NetworkManager.

search xuegod53.cn

nameserver 8.8.8.8,

root@xuegod53:~# systemctl restart networking#重启网络服务·

2、 配置sshd服务

- 允许root用户登录sshd 服务

root@xuegod53:~# vim/etc/ssh/sshd_config

#修改以下内容第32行和第37行,

PermitRootLogin yes

PubkeyAuthentication yes

# 重启ssh服务

root@xuegod53:~# /etc/init.d/ssh restart

#永久开机自启动

update-rc.d ssh enable

systemctl enable ssh

3、被动信息收集

3.1被动信息收集概述和目的

信息收集的方式可以分为两种:被动和主动。

-

被动信息收集方式是指利用第三方的服务对目标进行访问了解,比例: Google搜索。

-

主动的信息收集方式:通过直接访问、扫描网站,这种将流量流经网站的行为。比如: nmap扫描端口。

被动信息收集的目的:通过公开渠道,去获得目标主机的信息,从而不与目标系统直接交互,避免留下痕迹。

3.2信息收集内容

- IP地址段

- 域名信息

- 邮件地址

- 文档图片数据

- 公司地址

- 公司组织架构

- 联系电话 / 传真号码

- 人员姓名 / 职务

- 目标系统使用的技术架构

- 公开的商业信息

3.3 信息用途

- 信息描述目标

- 发现目标

- 社会工程学攻击

- 物理缺口

4、信息收集-DNS

4.1 域名解析原理

1、DNS服务器概述:

运行DNS服务器程序的计算机,储存 DNS 数据库信息。DNS服务器分为根域DNS服务器、顶级域名DNS服务

器。根域DNS服务器有13个,都存储了全部的顶级域名服务器的所在地址;顶级域名服务器存储了每位客户所注册

的主机地址,这里对应到163.com.这个级别。

2、域名记录:A,PTR,Cname,NS,MX

(1) A记录(Address)正向解析

A记录是将一个主机名(全称域名FQDN)和一个IP地址关联起来。这也是大多数客户端程序默认的查询类型。例:xuegod.cn->8.8.8.6

(2) PTR记录(Pointer)反向解析

PTR记录将一个IP地址对应到主机名(全称域名FQDN)。这些记录保存在in-addr.arpa域中。

(3)CNAME记录(Canonical Name)别名

别名记录,也称为规范名字(Canonical Name)。这种记录允许您将多个名字映射到同一台计算机。

例: www.xuegod.cn 对应IP8.8.8.6,web.xuegod.cn对应IP8.8.8.6

(4)MX记录(Mail eXchange)

MX记录是邮件交换记录,它指向一个邮件服务器,用于电子邮件系统发邮件时根据收信人的地址后缀来定位邮件

服务器。

例: mail.xuegod.cn

当有多个MX记录(即有多个邮件服务器)时,则需要设置数值来确定其优先级。通过设置优先级数字来指明首选服务器,数字越小表示优先级越高。

(5)NS记录(Name Server)

NS (Name Server)记录是域名服务器记录,也称为授权服务器,用来指定该域名由哪个DNS服务器来进行解析.

例:dns.xuegod.cn

4.2 DNS信息收集

- nslookup查看域名

> nslookup www.baidu.com

服务器: gjjline.bta.net.cn #DNS服务器

Address: 202.106.0.20 #服务器地址

非权威应答:

名称: www.a.shifen.com #别名

Addresses: 110.242.68.4 #解析的ip地址

110.242.68.3

Aliases: www.baidu.com #解析的域名

- dig

语法: dig (选项) 需要查询的域名

@:指定进行域名解析的域名服务器;

any #显示所有类型的域名记录。默认只显示A记录

-x 参数反查域名

- whois 查询域名

- 站长工具

4.3 Shodan介绍

Shodan搜索引擎概述:

虽然目前人们都认为谷歌是最强劲的搜索引擎,但Shodan才是互联网上最可怕的搜索引擎。与谷歌不同的是,Shodan 不是在网上搜索网址,而是直接进入互联网背后的通道。Shodan可以说是一款“黑暗”谷歌,一刻不停的在寻找着所有和互联网关联的服务器、摄像头、打印机、路由器等等。还可以直接显示出目标的具体地理位置信息。

官网:Shodan

- 使用技巧1:webcam 网络摄像头

- 使用技巧2:搜索指定ip地址

net:110.242.68.3 #百度ip

- 使用技巧3:搜索指定ip地址

port:80

5、主动信息收集

5.1 主动信息收集的特点

- 直接与目标系统交互通信

- 无法避免留下访问的痕迹

- 使用受控的第三方电脑进行探测,使用代理或已经被控制的机器,做好被封杀的准备

- 扫描发送不同的探测,根据返回结果判断目标状态

5.2 发现目标主机的过程

- 识别存活主机,发现潜在的被攻击目标

- 输出一个IP地址列表比如IP地址段IP地址范围

- 使用二、三、四层进行探测发现

5.3 基于OSI模型进行扫描的优缺点

- 二层扫描的优缺点

- 优点:扫描速度快、可靠

- 缺点:不可路由

- 三层扫描的优缺点

- 优点:可路由,速度较快

- 缺点:速度比二层慢,经常被边界防火墙过滤

- 使用IP、icmp 协议

- 四层扫描的优缺点

- 优点:

- 可路由且结果可靠

- 不太可能被防火墙过滤

- 可以发现所有端口都被过滤的主机I

- 缺点:

- 基于状态过滤的防火墙可能过滤扫描

- 全端口扫描速度慢

- 优点:

5.4 探测命令

- ping

- traceroute:对路由进行跟踪

命令:traceroute baidu.com

- arping(APR只能扫描一个)

root@localhost:~# arping 192.168.72.2 -c 1 | grep "bytes from"

# 60 bytes from 00:50:56:e3:a5:f2 (192.168.72.2): index=0 time=107.920 usec

root@localhost:~# arping 192.168.72.2 -c 1 | grep "bytes from" | cut -d" " -f 1,2,3,4

# 60 bytes from 00:50:56:e3:a5:f2

root@localhost:~# arping 192.168.72.2 -c 1 | grep "bytes from" | cut -b 1-10

# 60 bytes f

cut

# 选项

-b, --bytes=列表 只选中指定的这些字节

-c, --characters=列表 只选中指定的这些字符

-d, --delimiter=分界符 使用指定分界符代替制表符作为区域分界

-f, --fields=列表 只选中指定的这些域;并打印所有不包含分界符的

-

netdiscover (APR扫描多个)

-

主动模式:

netdiscover -i eth0 -r 192.168.1.0/24

-

被动模式

netdiscover -p

-

-

Hping3(压力测试 ,只能扫描一个)

Hping3是一个命令行下使用的TCP/IP数据包组装/分析工具,通常web服务会用来做压力测试使用,也可以进行DOS攻击的实验。同样Hping只能每次扫描一个目标。

例:使用HPING进行压力测试

我们先测试网站正常访问http://www.xuegod.cn对xuegod.cn进行压力测试

hping3 -c 1000 -d 120 -S -w 64 -p 80 --flood --rand-source xuegod.cn

# 解释

-c 1000=发送的数据包的数量。

-d 120=发送到目标机器的每个数据包的大小。单位是字节

-S=只发送SYN数据包。

-w 64 = TCP窗口大小。

-p 80 =目的地端口(80是WEB端口)。你在这里可以使用任何端口。

--flood =尽可能快地发送数据包,不需要考虑显示入站回复。洪水攻击模式。

--rand-source =使用随机性的源头IP地址。这里的伪造的IP地址,只是在局域中伪造。通过路由器后,还会还原成真实的IP地址。