【内网安全】域环境&工作组&局域网探针方案

域环境可以简单的理解为工作组的升级版,更好管理

把域环境和工作组区分开来是因为他们的攻击手段不同,工作组中的攻击手法如DNS劫持、ARP欺骗在域环境下是没有作用的

有一些攻击手段需要一些环境,这些手段在域环境下没有,就会失效域控DC就是这个域中的管理者,域里面的最高权限,判断是否拿下整个域,就是看你是否拿下这台域控制器

活动目录AD是类似一些功能策略

Q:AD域控制器之下windows server系统能做吗?Linux可以?

A:linux上也有相应的活动目录的,不过要装LDAP这个环境,一般企很少会用LDAP来管理的,因为功能上不及域强大,而且用linux来管理的话要求技术人员门槛也比较高,个人认为Linux还是比较适合做服务器好一点。(就是说Linux上面的域环境需要环境支撑,而且功能没有windows上的域强大,所以大部分我们遇见的都是windows,这也是没有Linux的原因。当然,Linux这个操作系统也是可以加入域的,比如域内有Linux的操作系统,有Linux的服务器也行,只是很少)

基本信息收集操作演示

网络信息收集操作演示

用户信息收集操作演示

凭据信息收集操作演示

探针主机域控架构服务操作演示

Windows2008作为DC,有五个域成员主机,fileserver文件服务器、SqlServer数据库服务器、webserver网站服务器,和两台个人PC。

他们都是在192.168.3.0这个网段,网站服务器有两个网卡,一个在3.31一个在230.131,这个230.133就好比是它的一个对外出口(外网接口),这个kali攻击机就好比攻击者,它通过230.131这个接口进入计算机,由于这台计算机是处于内网连接,所有它享有3这个网段的访问权限。首要攻击目标就是DC!

案例1-基本信息收集操作演示

旨在了解当前服务器的计算机基本信息,为后续判断服务器角色,网络环境等做准备

systeminfo 详细信息

net start 启动信息

tasklist 进程列表

schtasks 计划任务

服务器角色就是这台服务器是干嘛的,它在内网中扮演什么角色,比如mary-pc就是个人办公电脑,

SqlServer就是数据库服务器,每台服务器都是有一个角色的,是仅仅是用,还是用来文件传输?用来dns解析?比如已经拿下了一台内网服务器webserver:

systeminfo是获取操作系统版本补丁编号等信息

net start是可以看当前开启了哪些服务,从服务中就可以判断它是什么角色

tasklist列出当前计算机进程,看它开了什么东西

schtasks计划任务(如果加载不出来是因为它的权限不够,这就是为什么要提权的原因)

案例2-网络信息收集操作演示

旨在了解当前服务器的网络接口信息,为判断当前角色,功能,网络架构做准备

ipconfig /all 判断存在域-dns ---------最简单方式查看主DNS后缀

这就是当前最简单最直接判断当前服务器是域环境还是单纯的工作组局域网环境!有域的话会有主DNS,因为在域环境里面通常会由DNS解析服务器。这是第一个判断标准。

你要做内网渗透肯定是已经获得一台服务器的权限才做这个事!

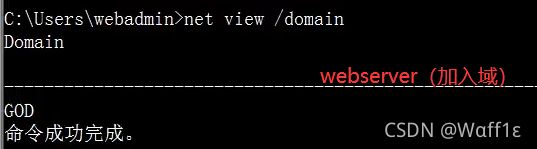

net view /domain 判断存在域

net time /domain 判断主域(主域就是域控的意思)【在域环境下查看当前时间】

netstat -ano 当前网络端口开放

nslookup 域名 追踪来源地址

OWA2010CN-God.god.org(这其实就是一台计算机的名字)我们可以通过nslookup和ping命令去ping这个名字来获取这台计算机的对应ip地址

每一台计算机名字都是基于域名下面生成的(如SqlServer.god.org)

net time /domain 可以判断主域,是因为一般他们会以域控制器为准,大部分域控制器都会以他们的时间和其他的域成员计算机保持一致

所以可以通过这个命令来获取时间,它就会从域控中去获取,这个域控的计算机名就知道了,然后可以通过nslookup来最终这个地址

案例3-用户信息收集操作演示

旨在了解当前计算机或域环境下的用户及用户组信息,便于后期利用凭据进行测试

系统默认常见用户身份:

Domain Admains:域管理员(默认对域控制器有完全控制权)

Domain Computers:域内机器

Domain Controllers:域控制器

Domain Guest:域访客,权限低

Domain users:域用户

Enterprise Admains:企业系统管理员用户(默认对域控有完整控制权 )

相关用户收集操作命令:

whoami /all 用户权限

net config workstation 登录信息

net user 当前电脑里面的用户(本地用户)

net localgroup 本地用户组

net user /domain 当前域里面的用户

net group /domain 获取域用户组信息

wmic useraccount get /all 涉及域用户详细信息

net group "Domain Admins" /domain 查询域管理员账户

net group "Enterprise Admins" /domain 查询管理员用户组

net group "Domain Controllers" /domain 查询域控制器

收集这些的作用:有域用户名的密码就可以进行操作了。看看用户名在哪个组,我就有什么权限。为后续进行密码账号的攻击做准备,这些信息就是后面你要攻击的时候可以用这些用户名来进行一些密码套用上去进行攻击尝试登陆一些计算机。

案例4-凭据信息收集操作演示(☆)

获取当前用户的账号密码

旨在收集各种密文,明文,口令等,为后续横向渗透做好测试准备

计算机用户HASH,明文获取 工具:-mimikatz(windows),mimipenguin(linux )

mimikatz:1.测试域控权限 2.导出所有用户口令 3.维持域控权限

计算机各种协议服务口令获取 工具:-Lazagne(all),XenArmor(win,大概300块)

Netsh WLAN show profiles

Netsh WLAN show profile name ="无线名称" key =clear

1.站点源码备份文件,数据库备份文件等

2.各类数据库WEB管理入口,如PHPmyadmin

3.浏览器保存密码,浏览器cookies

4.其他用户会话,3389和ipc$连接记录,回收站内容

5.windows 保存的WIFI密码

6.网络内部的各种账号和密码,如:Emain,VPN,FTP,OA等这个脚本比较垃圾!其实很多密码都可以得到!

了解minikatz使用方法(查看README文件)

为什么要获取口令?

我把这些密码口令信息获取之后,这个口令密码可以作为密码字典测试可不可以登录某某台计算机。(密码这些票据信息非常重要!)

案例5-探针主机域控架构服务操作演示

为后续横向思路做准备,针对应用,协议等各类攻击手法

探针域控制器名及地址信息

net time /domain

nslookup

ping

探针域内存活主机及地址信息

nbtscan 192.168.3.0/24 第三方工具(老牌工具,说实在没必要用这个工具,不强大!)

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.3.%I | findstr "TTL =" 自带内部命令(推荐使用)

nmap masscan 第三方 powershell 脚本nishang empire等(个人喜欢NiShang)

nbtscan是第三方工具,有可能会被杀毒软件拦截;推荐使用自带内部命令,好处就是被杀毒软件拦截,解决了免杀问题。

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.3.%I | findstr "TTL ="

NiShang简介:

Powershell用于渗透测试其实早在多年前就已经被提出了。利用Powershell,攻击者可以在无需接触磁盘的情况下执行命令等,并且相较已经被大家广泛关注并防御的Cmd而言,Powershell并非那么的引人瞩目。Nishang是基于PowerShell的渗透测试专用工具。它集成了框架、脚本和各种payload,能够帮助渗透测试人员在对Windows目标的全过程检测中使用,是一款来源于作者实战经历的智慧结晶。(类似于MSF)

导入模块nishang

Import-Module .\nishang.psml

设置执行策略

set-ExecutionPolicy RemoteSigned

获取模块nishang的命令函数

Get-Command -Module nishang

nishang渗透框架(powershell渗透测试工具),实际上就是一个渗透工具,你可以把拿到的shell反弹到nishang,就不需要额外下载工具了!

获取常规计算机信息

Get-information

端口扫描(查看目录对应文件又演示语法,其他同理)

Invoke-Portscan -startaddress 192.168.3.0 -Endaddress

192.168.3.100 -ResolveHost -ScanPort

NiShang其他功能:删除补丁,反弹shell,凭据获取

探针域内主机角色及服务信息

利用开放端口服务及计算机名判断

核心业务机器:

1.高级管理人员,系统管理员,财务/人事、业务人员的个人计算机

2.产品管理系统服务器

3.办公系统服务器

4.财务应用系统服务器

5.核心产品源码服务器

6.数据库服务器

7.文件或者网盘服务器

8.电子邮件服务器

9.网络监控系统服务器

10.其他服务器(内部技术文档服务器,其他监控服务器)涉及资源:

http://unixwiz.net/tools/nbtscan.html

https://github.com/samratashok/nishang

https://github.com/AlessandroZ/LaZagne

https://github.com/gentilkiwi/mimikatz/releases

https://github.com/huntergregal/mimipenguin/releases/

https://nagareshwar.securityxploded.com/download-softwares/

https://xenarmor.com/allinone-password-recovery-pro-software/

https://pan.baidu.com/s/14eVDglqba1aRXi9BGcBbug 提取码: taqu