玩转华为ENSP模拟器系列 | 接入用户采用Windows7客户端通过IKEv2方式接入总部VdPdNd(采用证书认证方式)

素材来源:华为防火墙配置指南

一边学习一边整理试验笔记,并与大家分享,侵权即删,谢谢支持!

附上汇总贴:玩转华为ENSP模拟器系列 | 合集_COCOgsta的博客-CSDN博客_华为模拟器实验

目标

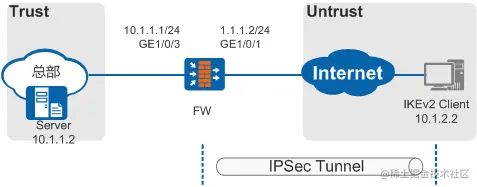

出差员工访问总部内网,可与总部网关建立IPSec隧道连接。员工通过使用Windows7上自带的客户端软件进行IKEv2拨号,从而访问总部服务器。

组网需求

如图1所示,由IKEv2客户端直接向IPSec网关发起连接请求,建立IPSec隧道连接。协商隧道时,使用证书保证协商的安全性,并使用证书保证客户端身份的真实性和数据的安全。

配置思路

- 完成FW的基本配置、包括接口、安全策略、路由的配置。

- 在FW上完成IPSec的配置。

- 在出差员工的PC上完成配置,需要注意的是PC的配置参数需要与FW的参数对应。

操作步骤

-

配置FW的基础配置。

-

配置接口IP地址。

- 配置接口GE1/0/1的IP地址。

-

system-view [sysname] sysname FW [FW] interface gigabitethernet 1 / 0 / 1 [FW-GigabitEthernet1/0/1] ip address 1.1.1.2 24 [FW-GigabitEthernet1/0/1] quit 复制代码 - 配置接口GE1/0/3的IP地址。

-

[FW] interface gigabitethernet 1 / 0 / 3 [FW-GigabitEthernet1/0/3] ip address 10.1.1.1 24 [FW-GigabitEthernet1/0/3] quit 复制代码

-

配置接口加入相应的安全区域。

- 将接口GE1/0/3加入Trust区域。

-

[FW] firewall zone trust [FW-zone-trust] add interface gigabitethernet 1 / 0 / 3 [FW-zone-trust] quit 复制代码 - 将接口GE1/0/1加入Untrust区域。

-

[FW] firewall zone untrust [FW-zone-untrust] add interface gigabitethernet 1 / 0 / 1 [FW-zone-untrust] quit 复制代码

-

配置域间安全策略。

- # 配置安全策略,允许总部用户主动向出差用户发起访问。

-

[FW] security-policy [FW-policy-security] rule name policy1 [FW-policy-security-rule-policy1] source-zone trust [FW-policy-security-rule-policy1] destination-zone untrust [FW-policy-security-rule-policy1] source-address 10.1.1.0 24 [FW-policy-security-rule-policy1] destination-address range 10.1.1.2 10.1.1.100 [FW-policy-security-rule-policy1] action permit [FW-policy-security-rule-policy1] quit 复制代码 - # 配置安全策略,允许出差用户主动向总部用户发起访问。

-

[FW-policy-security] rule name policy2 [FW-policy-security-rule-policy2] source-zone untrust [FW-policy-security-rule-policy2] destination-zone trust [FW-policy-security-rule-policy2] source-address range 10.1.1.2 10.1.1.100 [FW-policy-security-rule-policy2] destination-address 10.1.1.0 24 [FW-policy-security-rule-policy2] action permit [FW-policy-security-rule-policy2] quit 复制代码 - # 配置安全策略,允许出差用户与总部协商建立IPSec隧道。

-

[FW-policy-security] rule name policy3 [FW-policy-security-rule-policy3] source-zone local [FW-policy-security-rule-policy3] destination-zone untrust [FW-policy-security-rule-policy3] source-address 1.1.1.2 32 [FW-policy-security-rule-policy3] action permit [FW-policy-security-rule-policy3] quit [FW-policy-security] rule name policy4 [FW-policy-security-rule-policy4] source-zone untrust [FW-policy-security-rule-policy4] destination-zone local [FW-policy-security-rule-policy4] destination-address 1.1.1.2 32 [FW-policy-security-rule-policy4] action permit [FW-policy-security-rule-policy4] quit [FW-policy-security] quit 复制代码

-

-

在FW上配置业务方案。

- 配置地址池。

-

[FW] ip pool pool1 [FW-ip-pool-pool1] section 1 10.1.1.2 10.1.1.100 [FW-ip-pool-pool1] quit 复制代码 - 配置接入用户使用的业务方案。

-

[FW] aaa [FW-aaa] service-scheme ikev2 [FW-aaa-service-ikev2] ip-pool pool1 [FW-aaa-service-ikev2] quit 复制代码 - 引用接入用户使用的业务方案。

-

[FW-aaa] domain net1 [FW-aaa-domain-net1] service-type internetaccess ike [FW-aaa-domain-net1] service-scheme ikev2 [FW-aaa-domain-net1] quit [FW-aaa] quit 复制代码

-

使用SCEP协议为FW在线申请证书。

- 创建一个2048位的RSA密钥对rsa_scep,并设置为可以从设备上导出。

-

[FW] pki rsa local-key-pair create rsa_scep exportable Info: The name of the new key-pair will be: rsa_scep The size of the public key ranges from 512 to 2048. Input the bits in the modules:2048 Generating key-pairs... ..................+++ .+++ 复制代码 - 配置实体信息。

-

[FW_A] pki entity user01 [FW_A-pki-entity-user01] common-name hello [FW_A-pki-entity-user01] country cn [FW_A-pki-entity-user01] email test@user. com [FW_A-pki-entity-user01] fqdn test. abc . com [FW_A-pki-entity-user01] ip-address 1.1.3.1 [FW_A-pki-entity-user01] state jiangsu [FW_A-pki-entity-user01] organization huawei [FW_A-pki-entity-user01] organization-unit info [FW_A-pki-entity-user01] quit 复制代码 - 使用SCEP协议在线申请及更新证书。

- 说明: CA证书的指纹信息从CA服务器上获取,本例中CA服务器采用Windows Server 2008,此处假设CA服务器采用挑战密码(Challenge Password)方式处理证书申请,挑战密码为“6AE73F21E6D3571D”。挑战密码与指纹获取的URL为http://1.1.4.1:80/certsrv/mscep_admin。假设CA证书的指纹信息为sha1方式的7A34D94624B1C1BCBF6D763C4A67035D5B578EAF、申请证书的URL为http://1.1.4.1:80/certsrv/mscep/mscep.dll。

-

[FW_A] pki realm abc #.配置信任的CA。 [FW_A-pki-realm-abc] ca id ca_root #.绑定的实体。 [FW_A-pki-realm-abc] entity user01 #.配置CA证书指纹,举例中假设为“7A34D94624B1C1BCBF6D763C4A67035D5B578EAF”。 [FW_A-pki-realm-abc] fingerprint sha1 7A34D94624B1C1BCBF6D763C4A67035D5B578EAF #.配置注册证书的URL,指定从CA申请证书。 [FW_A-pki-realm-abc] enrollment-url http : //1.1.4.1:80/certsrv/mscep/mscep.dll ra # 指定申请证书使用的RSA密钥对。 [FW_A-pki-realm-abc] rsa local-key-pair rsa_scep #.指定挑战密码,举例中假设挑战密码为“6AE73F21E6D3571D”。 [FW_A-pki-realm-abc] password cipher 6AE73F21E6D3571D [FW_A-pki-realm-abc] quit #.获取CA证书至本地。 [FW_A] pki get-certificate ca realm abc 复制代码 - 获取到的CA证书被命名为abc_ca.cer保存在设备存储介质中。

- # 导入CA证书到内存。

-

[FW_A] pki import -certificate ca filename abc_ca. cer The CA's Subject is /CN=ca_root The CA's fingerprint is: MD5 fingerprint:6DF2 CC66 6E6A 09A0 F590 F63B 80BA 017B SHA1 fingerprint:7A34 D946 24B1 C1BC BF6D 763C 4A67 035D 5B57 8EAF Is the fingerprint correct?(Y/N):y Info: Succeeded in importing file. 复制代码 - # 开启证书自动注册和更新功能,指定证书有效期到60%时自动更新并同时更新RSA密钥。

-

[FW_A] pki realm abc [FW_A-pki-realm-abc] auto-enroll 60 regenerate 2048 [FW_A-pki-realm-abc] quit 复制代码 - 设备会自动获取本地证书abc_local.cer,并自动安装到设备内中。

-

在FW上配置IPSec策略,并在接口上应用此安全策略。

- 创建高级ACL 3000。

-

[FW] acl 3000 [FW_acl-adv-3000] rule permit ip source 10.1.1.0 0.0.0.255 [FW_acl-adv-3000] quit 复制代码 - 配置IPSec安全提议tran1。

-

[FW] ipsec proposal tran1 [FW_ipsec-proposal-tran1] transform esp [FW_ipsec-proposal-tran1] esp authentication-algorithm sha2- 256 [FW_ipsec-proposal-tran1] esp encryption-algorithm aes- 256 [FW_ipsec-proposal-tran1] quit 复制代码 - 配置IKE安全提议。

-

[FW] ike proposal 10 [FW_ike-proposal-10] authentication-method rsa-signature [FW_ike-proposal-10] prf hmac-sha2- 256 [FW_ike-proposal-10] encryption-algorithm aes- 256 [FW_ike-proposal-10] dh group2 [FW_ike-proposal-10] quit 复制代码 - 配置IKE peer。

-

[FW] ike peer a [FW_ike-peer-a] ike-proposal 10 [FW_ike-peer-a] certificate local-filename abc_local. cer [FW_ike-peer-a] service-scheme ikev2 [FW_ike-peer-a] quit 复制代码 - 配置模板方式的IPSec安全策略policy。

-

[FW] ipsec policy-template policy_temp 1 [FW-ipsec-policy-templet-policy_temp-1] security acl 3000 [FW-ipsec-policy-templet-policy_temp-1] proposal tran1 [FW-ipsec-policy-templet-policy_temp-1] ike-peer a [FW-ipsec-policy-templet-policy_temp-1] quit [FW] ipsec policy policy 10 isakmp template policy_temp 复制代码 - 在接口GE1/0/1上应用IPSec安全策略policy。

-

[FW] interface gigabitethernet 1 / 0 / 1 [FW_GigabitEthernet1/0/1] ipsec policy policy [FW_GigabitEthernet1/0/1] quit 复制代码

- 配置总部设备的路由。 总部设备上要有到地址池地址的路由才能与出差员工通信,路由的下一跳要指向FW的内网接口地址。

-

配置出差员工的个人PC。以下为Windows 7系统的示例。

-

创建IKEv2连接。

-

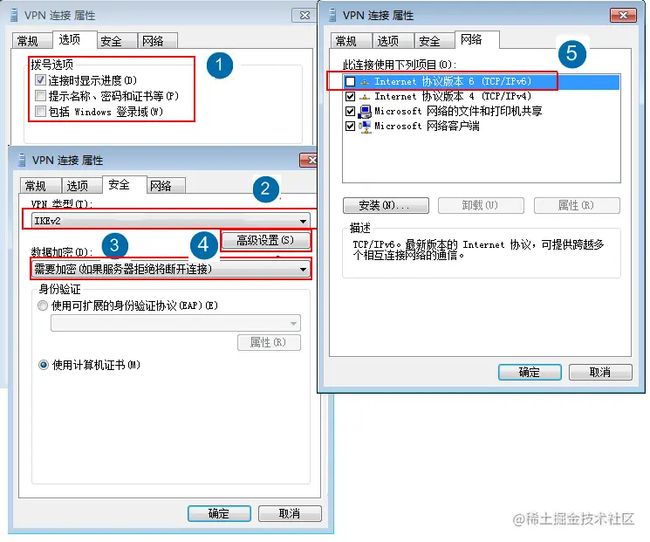

设置IKEv2连接参数。

-

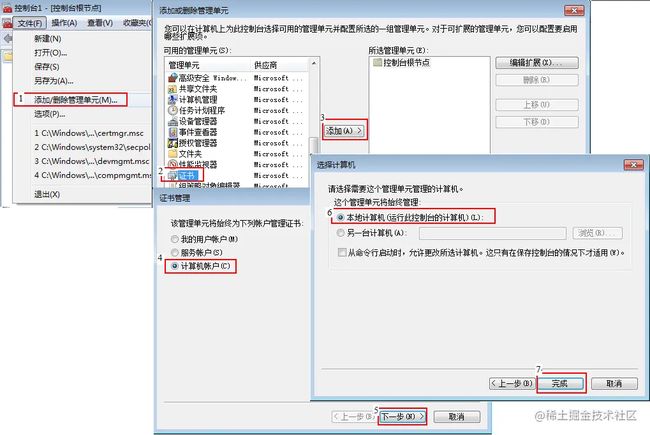

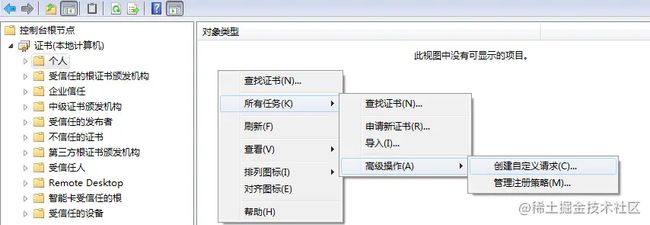

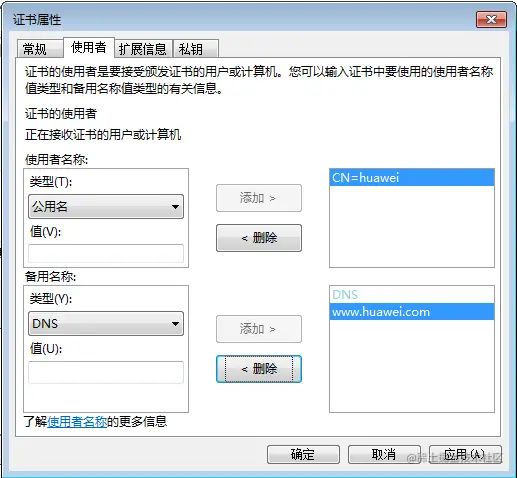

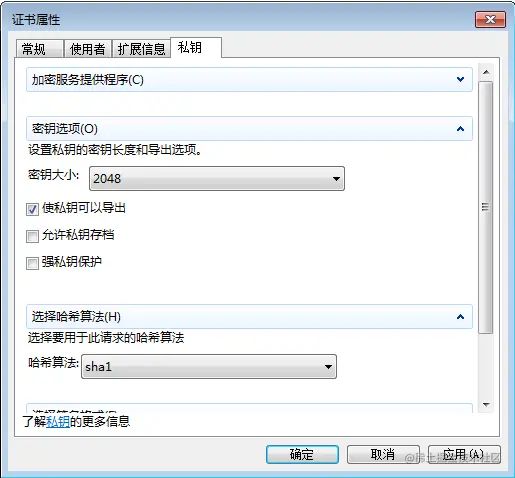

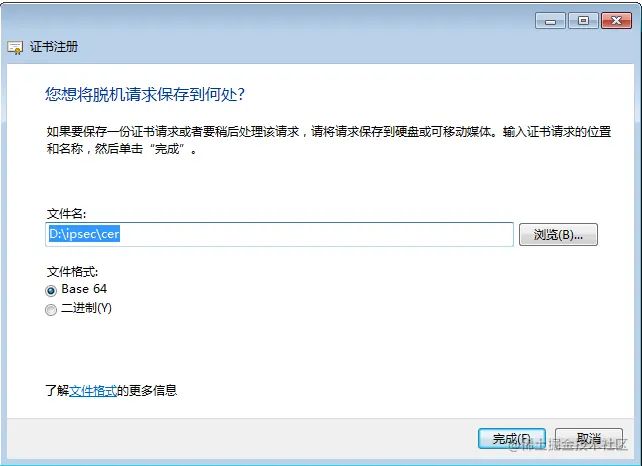

生成证书请求文件。

-

申请本地证书。

- 登录证书服务器。

- 单击“申请证书”。

- 选择“高级证书申请”。

- 选择“使用base64编码的CMC或PKCS#10文件提交一个证书申请,或使用base64编码的PKCS#7文件续订证书申请”。

- 将证书请求文件的内容copy出来,保存到申请填写区,证书模板选择证书服务器上设置的模板。

- 点击“提交”。

- 选择“DER编码”,下载证书即可将申请到的证书文件导出了。

-

申请根证书。

- 登录证书服务器。

- 单击“下载CA证书、证书链或CRL”。

- 选择“DER编码”,下载CA证书。

- 选择路径保存根证书文件。

-

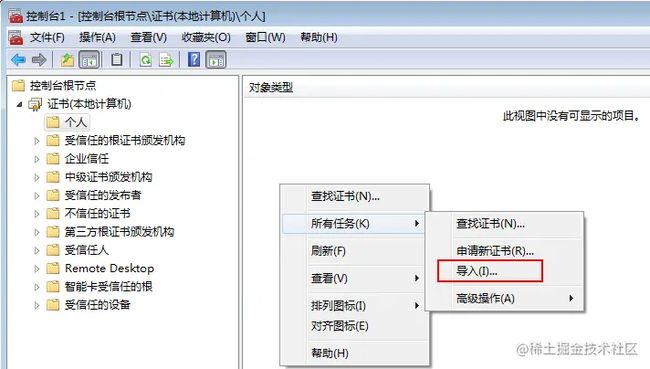

导入本地证书。

-

导入根证书。

-