高级企业网络规划与设计(GRE over IPSEC、SSL、L2TP)

作者简介:网络工程师,希望能认识更多的小伙伴一起交流,可私信或QQ号:1686231613

文章简介:本文为企业网进行规划与设计,除了用到常规的VRRP、MSTP等网络技术,还用到三种高级技术:GRE over IPSEC、SSL、L2TP。

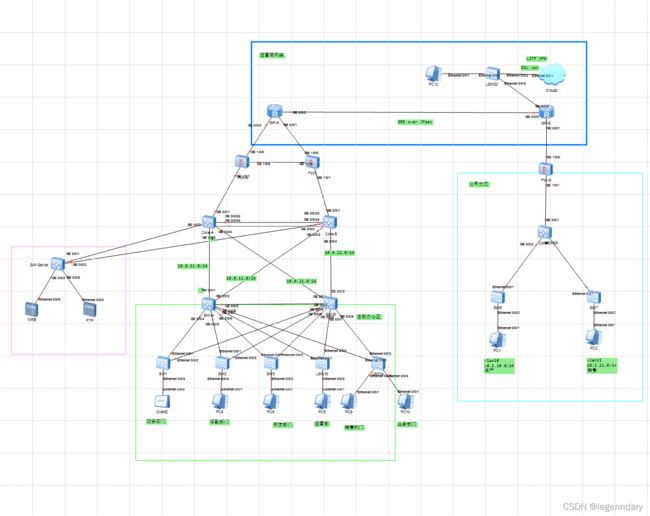

1.拓扑图

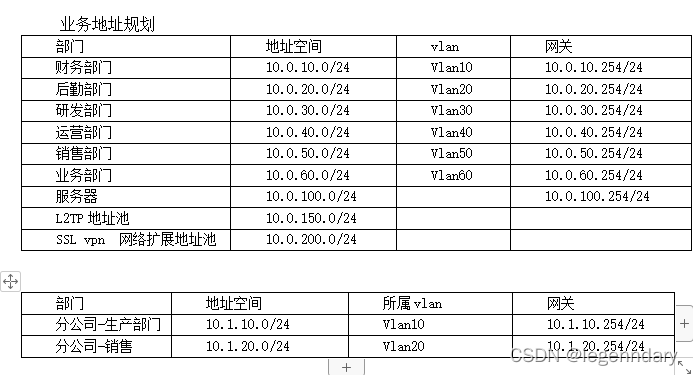

2.地址规划

3.配置思路及过程

1、接入层实现

对于接入层根据规划,分别设置为vlan10、vlan20、vlan30、vlan40、vlan50、vlan60,接入用户的端口加入相关VLAN,上行trunk口允许相关vlan通过。

[Cw-access]vlan batch 10 20 30 40 50 60 //创建vlan

//接入用户接口

[Cw-access-Ethernet0/0/1]port link-type access

[Cw-access-Ethernet0/0/1]port default vlan 10

//上行口

[Cw-access]port-group group-member GigabitEthernet 0/0/1 to GigabitEthernet 0/0/2

[Cw-access-port-group]port link-type trunk

[Cw-access-port-group]port trunk allow-pass vlan 10 20 30 40 50 60

(其他接入配置相同)

另在接入层交换机、汇聚交换机上配置MSTP多实例生成树,将相关vlan加入不同的实例。

stp region-configuration //进入MSTP模式

region-name huawei //配置域名为huawei

instance 1 vlan 10 20 30 //将vlan10 、20、30加入实例1中

instance 2 vlan 40 50 60 //将vlan40、50、60加入实例2中

active region-configuration //激活配置

2、汇聚层实现

(1)DHCP实现

核心交换机上部署DHCP

配置DHCP:

dhcp enable //打开DHCP功能

ip pool vlan10 //创建 IP 地址池取名为vlan10

network 10.0.10.0 mask 255.255.255.0 //配置地址池网段

gateway-list 10.0.10.254 //配置该地址池地址的网关地址

dns-list 114.114.114.114 //DNS网关

[SW-A-Vlanif10]dhcp select global //定义dhcp为全局模式

(2)MSTP+VRRP:

stp instance 1 root primary //指定本交换机为主根桥

stp instance 2 root secondary //指定本交换机为备份根桥

3)VRRP关键代码,其他网关配置同理:

以后勤部门vlan为例

interface Vlanif20 //后勤vlan 网关

ip address 10.0.20.1 255.255.255.0 //配置ip地址

//创建VRRP备份组20,并配置VRRP备份组的虚拟IP地址10.0.20.254

vrrp vrid 20 virtual-ip 10.0.20.254

//设置主交换机在VRRP备份组20中的优先级为120,高于备份交换机的优先级100

vrrp vrid 20 priority 120

(备份交换机配置相同)

(4)链路聚合

在两个核心交换机间设置链路聚合,关键代码如下:

interface eth-trunk 0 //创建ID为0的Eth-Trunk接口

trunkport GigabitEthernet 0/0/23 to 0/0/24 将 23 24号口加入到聚合组中

(对端配置完全相同)

3、网络出口实现

(1)部署NAT:

NAT关键代码如下:

//创建内网需要上网的源地址到外网的安全策略:

security-policy

rule name nat

source-zone trust

destination-zone untrust

action permit

//创建需要上网的源地址的安全NAT策略:

nat-policy

rule name nat

source-zone trust

destination-zone untrust

action source-nat easy-ip

//创建NAT server 映射 使外网用户访问内部特殊服务器

nat server 0 protocol tcp global 100.100.100.100 www inside 192.168.100.1 www

nat server 1 protocol tcp global 100.100.100.100 ftp inside 192.168.100.2 ftp

4、路由协议实现

核心交换机通过双上行与出口设备相连,通过三层OSPF路由技术

//此配置 其他设备 均相同 宣告各自直连网段即可

[Core-A-ospf-1]area 0

[Core-A-ospf-1-area-0.0.0.0]network 10.0.0.0 0.0.255.255

5、防火墙双机热备

hrp track interface GigabitEthernet1/0/0 //监控上下行接口

hrp track interface GigabitEthernet1/0/1

[FW_A]hrp interface GigabitEthernet 1/0/6 remote 10.10.10.1

[FW_B]hrp interface GigabitEthernet 1/0/6 remote 10.10.10.2

[FW-B]hrp standby-device //主备模式,FW-B为备份

[FW-A]hrp adjust ospf-cost enable //主备联动 ospf cost 通告

[FW_A] hrp enable

双机热备状态成功建立后,在FW_A上配置的安全策略会自动备份到FW_B上。

[FW_A] security-policy

[FW_A-policy-security] rule name policy_sec1

[FW_A-policy-security-rule-policy_sec1] source-zone trust

[FW_A-policy-security-rule-policy_sec1] destination-zone untrust

[FW_A-policy-security-rule-policy_sec1] action permit

[FW_A-policy-security-rule-policy_sec1] quit

//后续2条 用于 隧道 以及数据传输 匹配的策略

rule name 0 //VPN控制隧道策略

source-zone local

source-zone untrust

destination-zone local

destination-zone untrust

action permit

rule name _data //VPN 数据隧道策略

source-zone untrust

destination-zone trust

source-address 10.1.0.0 mask 255.255.0.0

action permit

5、VPN配置

(1) GRE over IPsec

interface Tunnel0 //配置隧道

ip address unnumbered interface GigabitEthernet1/0/0

tunnel-protocol gre

source 1.1.1.2 //隧道源

destination 4.4.4.2 //隧道终结点

ike proposal 1 //ike安全提议

encryption-algorithm aes-256

dh group14

authentication-algorithm sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

ike peer fwc //ike对等体

undo version 1

pre-shared-key %^%#CT>/P"t8FF%ir#Q%+|y3uM147GeyFAr0)GD ike-proposal 1 //绑定ike提议 remote-address 4.4.4.2 //协商的对端地址 ipsec proposal 1 //ipsec 安全提议 esp authentication-algorithm sha2-256 esp encryption-algorithm aes-256 ipsec policy p1 1 isakmp security acl 3000 //需要加密的流量 ike-peer fwc //绑定ike对等体 proposal 1 //ipsec 安全提议 tunnel local 1.1.1.2 //隧道本端地址 //配置去往分部的路由 指向GRE隧道 HRP_M[FW-A]ip route-static 10.1.10.0 24 Tunnel 0 HRP_M[FW-A]ip route-static 10.1.11.0 24 Tunnel 0 //分部同理 ip route-static 10.0.0.0 255.255.0.0 Tunnel0 (2)L2tp HRP_M[FW-A-ip-pool-_pool]section 1 10.0.150.1 10.0.150.100 (+B) //配置地址池 HRP_M[FW-A-aaa]service-scheme (+B) //创建 服务计划 绑定地址池 HRP_M[FW-A-aaa-service-]ip-pool _pool (+B) HRP_M[FW-A]user-manage user user01 (+B) //创建用户 用于认证 HRP_M[FW-A-localuser-user01]password huawei@123 (+B) HRP_M[FW-A]int Virtual-Template 1 (+B) //配置VT接口 HRP_M[FW-A-Virtual-Template1]ip add 10.0.150.254 24 HRP_M[FW-A-Virtual-Template1]remote service-scheme (+B) HRP_M[FW-A] enable //开启 HRP_M[FW-A]-group 1 HRP_M[FW-A--1]allow virtual-template 1 remote client //隧道名称 client 同时绑定vt接口 HRP_M[FW-A--1]undo tunnel authentication //关闭隧道认证 有些系统不支持隧道认证