2023年全国职业院校技能大赛网络建设与运维赛项 正式赛题

2023年全国职业院校技能大赛网络建设与运维赛项

赛题

2023年7月26日

赛题说明

-

竞赛项目简介

“网络建设与运维”竞赛共分为模块一:网络理论测试;模块二:网络建设与调试;模块三:服务搭建与运维等三个模块。竞赛安排和分值权重见表 1。

表 1 竞赛时间安排与分值权重

| 模块 |

比赛时长 |

分值 |

答题方式 |

|

| 模块一 |

网络理论测试 |

0.5 小时 |

10% |

在线测试 |

| 模块二 |

网络建设与调试 |

6.5 小时 |

40% |

设备实操 |

| 模块三 |

服务搭建与运维 |

50% |

设备实操 |

|

| 合计 |

7 小时 |

100% |

|

|

-

竞赛注意事项

- 禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

- 请根据大赛所提供的比赛环境,检查所列的硬件设备、软件及文档清单、材料清单是否齐全,计算机设备是否能正常使用。

- 请参赛选手仔细阅读赛卷,按照要求完成各项操作。

- 操作过程中需要及时按照答题要求保存相关结果。比赛结束后,所有设备保持运行状态,评判以最后的硬件连接和提交文档为最终结果。

- 竞赛完成后,竞赛设备、软件和赛题请保留在座位上,禁止将竞赛所用的所有物品(包括试卷等)带离赛场。

- 禁止在纸质资料、比赛设备和电脑桌上作任何与竞赛无关的标记,禁止在提交资料上填写与竞赛无关的标记,如违反规定,可视为0分。

- 与比赛相关的软件和文档存放在

/soft文件夹中。 - 请在贴有“pc1-赛位号”U盘(赛位号从001-101变化)根目录新建“xxx”文件夹作为“选手目录”(xxx为赛位号。举例:1号赛位,文件夹名称为“001”),按照U盘中“答案提交指南.txt”要求生成答案文档,将答案文档复制到选手目录。

- server1管理 web网址http://192.168.100.100/dashboard,管理员为admin,密码为admin。server1底层操作系统root用户密码

为Key-1122。Windows虚拟机中Administrator用户密码为Key-1122,题目中所有未指定的密码均用该密码。虚拟主机的IP地址必须手动设置为该虚拟机自动获取的IP地址。

- server2管理web网址http://192.168.2.10,管理员为Admin,密码为Admin@123。

- 使用完全合格域名访问网络资源。

模块二:网络建设与调试

(共计40分)

任务背景描述:

某集团公司原在城市A建立了总公司,后在城市B建立了分公司,

又在城市C设立了办事处。集团设有产品、营销、法务、财务、人力

5个部门,统一进行IP及业务资源的规划和分配,全网采用OSPF、

RIP、ISIS、BGP路由协议进行互联互通。

随着企业数字化转型工作进一步推进,为持续优化运营创新,充分激活数据要素潜能,为社会创造更多价值,集团决定在总公司建立两个数据中心,在某省建立异地灾备数据中心,以达到快速、可靠交换数据,增强业务部署弹性的目的,完成向两地三中心整体战略架构演进,更好的服务于公司客户。

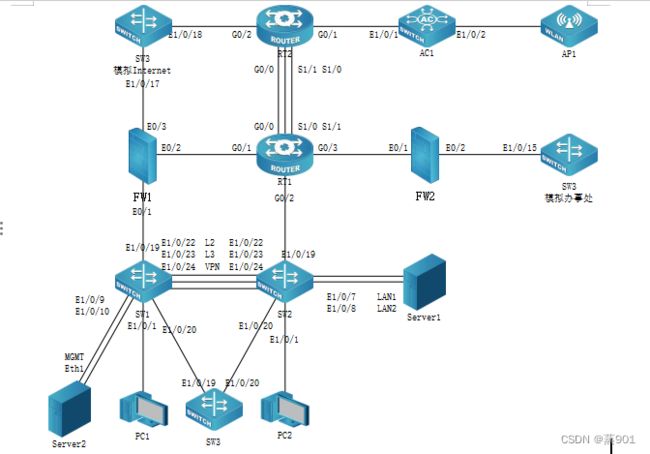

集团、分公司及办事处的网络结构详见拓扑图。编号为SW1的设备作为总公司1#DC核心交换机,编号为SW2的设备作为总公司2#DC 核心交换机;编号为SW3的设备作为某省灾备DC核心交换机;编号

FW1的设备作为总公司互联网出口防火墙;编号为FW2的设备作为办事处防火墙;编号为RT1的设备作为总公司核心路由器;编号为RT2 的设备作为分公司路由器;编号为AC1的设备作为分公司的有线无线智能一体化控制器,通过与AP1配合实现所属区域无线覆盖。

注意:在此典型互联网应用网络架构中,作为IT网络运维人员,请根据拓扑构建完整的系统环境,使整体网络架构具有良好的稳定性、安全性、可扩展性。请完成所有配置后,需从客户端进行测试,确保能正常访问到相应应用。网络拓扑图及IP地址表:

1.网络拓扑图

2.网络设备IP地址分配表

| 设备名称 |

设备接口 |

IP地址 |

| SW1 |

Loopback1 ospfv2 ospfv3 bgp |

10.4.1.1/32 2001:10:4:1::1/128 |

| Loopback2 |

10.4.1.2/32 2001:10:4:1::2/128 |

|

| Vlan11 |

10.4.11.1/24 2001:10:4:11::1/64 |

|

| Vlan12 |

10.4.12.1/24 2001:10:4:12::1/64 |

|

| Vlan13 |

10.4.13.1/24 2001:10:4:13::1/64 |

|

| Vlan14 |

10.4.14.1/24 2001:10:4:14::1/64 |

|

| Vlan15 |

10.4.15.1/24 2001:10:4:15::1/64 |

|

| Vlan1019 |

10.4.255.14/30 |

|

| Vlan1020 |

10.4.255.5/30 |

|

| Vlan1023 |

10.4.255.1/30 |

|

| Vlan1024 |

10.4.255.1/30 |

|

| SW2 |

Loopback1 ospfv2 ospfv3 bgp |

10.4.2.1/32 2001:10:4:2::1/128 |

| Loopback2 |

10.4.2.2/32 2001:10:4:2::2/128 |

|

| Vlan21 |

10.4.21.1/24 2001:10:4:21::1/64 |

|

| Vlan22 |

10.4.22.1/24 2001:10:4:22::1/64 |

|

| Vlan23 |

10.4.23.1/24 2001:10:4:23::1/64 |

|

| Vlan24 |

10.4.24.1/24 2001:10:4:24::1/64 |

|

| Vlan25 |

10.4.25.1/24 2001:10:4:25::1/64 |

|

| Vlan1019 |

10.4.255.22/30 |

|

| Vlan1020 |

10.4.255.9/30 |

|

| Vlan1023 |

10.4.255.2/30 |

|

| Vlan1024 |

10.4.255.2/30 |

| 设备名称 |

设备接口 |

IP地址 |

| SW3 |

Loopback1 ospfv2 ospfv3 bgp |

10.4.3.1/32 2001:10:4:3::1/128 |

| Vlan31 |

10.4.31.1/24 2001:10:4:31::1/64 |

|

| Vlan32 |

10.4.32.1/24 2001:10:4:32::1/64 |

|

| Vlan33 |

10.4.33.1/24 2001:10:4:33::1/64 |

|

| Vlan34 |

10.4.34.1/24 2001:10:4:34::1/64 |

|

| Vlan1019 |

10.4.255.6/30 |

|

| Vlan1020 |

10.4.255.10/30 |

|

| SW3模拟办事处 |

Loopback2 |

10.4.3.2/32 2001:10:4:3::2/128 |

| Vlan110 |

10.4.110.1/24 2001:10:4:110::1/64 |

|

| Vlan120 |

10.4.120.1/24 2001:10:4:120::1/64 |

|

| Vlan1015 |

10.4.255.30/30 |

|

| SW3模拟 Internet |

Vlan1017 |

200.200.200.1/30 |

| Vlan1018 |

200.200.200.5/30 |

|

| AC1 |

Loopback1 ospfv2 ospfv3 |

10.4.4.1/32 2001:10:4:4::1/128 |

| Loopback2 rip ripng |

10.4.4.2/32 2001:10:4:4::2/128 |

|

| Loopback3 |

10.4.4.3/32 2001:10:4:4::3/128 |

|

| Vlan1001 |

10.4.255.46/30 |

|

| Vlan130 无线管理 |

10.4.130.1/24 2001:10:4:130::1/64 |

|

| Vlan140 无线2.4G 产品 |

10.4.140.1/24 2001:10:4:140::1/64 |

|

| Vlan150 无线5G 营销 |

10.4.150.1/24 2001:10:4:150::1/64 |

|

| RT1 |

Loopback1 ospfv2 ospfv3 bgp mpls |

10.4.5.1/32 2001:10:4:5::1/128 |

| Loopback2 rip ripng |

10.4.5.2/32 2001:10:4:5::2/128 |

| 设备名称 |

设备接口 |

IP地址 |

| Loopback3 isis |

10.4.5.3/32 2001:10:4:5::3/128 |

|

| Loopback4 集团与办事处互联 |

10.4.5.4/32 2001:10:4:5::4/128 |

|

| Loopback5 财务 |

10.4.5.5/32 2001:10:4:5::5/128 |

|

| G0/0 |

10.4.255.33/3 0 |

|

| G0/1 |

10.4.255.18/30 |

|

| G0/2 |

10.4.255.21/30 |

|

| G0/3 |

10.4.255.25/30 |

|

| S1/0 |

10.4.255.37/30 |

|

| S1/1 |

10.4.255.41/30 |

|

| RT2 |

Loopback1 ospfv2 ospfv3 bgp mpls |

10.4.6.1/32 2001:10:4:6::1/128 |

| Loopback2 rip ripng |

10.4.6.2/32 2001:10:4:6::2/128 |

|

| Loopback3 isis |

10.4.6.3/32 2001:10:4:6::3/128 |

|

| Loopback4 ipsec |

10.4.6.4/32 2001:10:4:6::4/128 |

|

| Tunnel4 ipsec |

10.4.255.50/30 |

|

| Loopback5 财务 |

10.4.6.5/32 2001:10:4:6::5/128 |

|

| G0/0 |

10.4.255.34/30 |

|

| G0/1 |

10.4.255.45/30 |

|

| G0/2 |

200.200.200.6/30 |

|

| S1/0 |

10.4.255.42/30 |

|

| S1/1 |

10.4.255.38/30 |

|

| FW1 |

Loopback1 ospfv2 ospfv3 trust |

10.4.7.1/32 2001:10:4:7::1/128 |

| Loopback2 rip ripng trust |

10.4.7.2/32 2001:10:4:7::2/128 |

|

| Loopback3 isis trust |

10.4.7.3/32 2001:10:4:7::3/128 |

|

| Loopback4 ipsec trust |

10.4.7.4/32 2001:10:4:7::4/128 |

|

| Tunnel4 ipsec VPNHUB |

10.4.255.49/30 |

|

| E0/1 trust |

10.4.255.13/30 |

|

| 设备名称 |

设备接口 |

IP地址 |

| E0/2 trust |

10.4.255.17/30 |

|

| E0/3 untrust |

200.200.200.2/30 |

|

| FW2 |

Loopback1 ospfv2 ospfv3 trust |

10.4.8.1/32 2001:10:4:8::1/128 |

| E0/1 dmz |

10.4.255.26/30 |

|

| E0/2 trust |

10.4.255.29/30 |

(一)工程统筹(本题共10分)

1.职业素养

整理赛位,工具、设备归位,保持赛后整洁有序。

无因选手原因导致设备损坏。

恢复调试现场,保证网络和系统安全运行。

2.网络布线

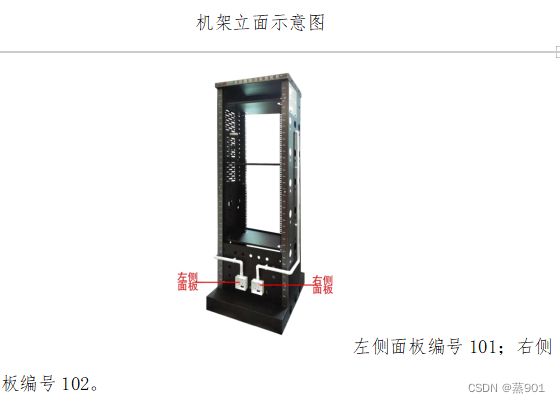

机架立面示意图

左侧面板编号101;右侧面板编号102。

面对信息底盒方向左侧为1端口、右侧为2端口。所有配线架、模块按照568B标准端接。

主配线区配线点与工作区配线点连线对应关系如下:

| 序号 |

信息点编号 |

配线架编号 |

底盒编号 |

信息点编号 |

配线架端口编号 |

| 1 |

W1-02-101-1 |

W1 |

101 |

1 |

02 |

| 2 |

W1-06-102-1 |

W1 |

102 |

2 |

06 |

铺设线缆并端接。截取2根适当长度的双绞线,两端制作标签,穿过

PVC线槽或线管。双绞线在机柜内部进行合理布线,并且通过扎带合理固定。将2根双绞线的一端,端接在配线架相应端口,另一端端接上RJ45模块,并且安装上信息点面板,并标注标签。

跳线制作与测试。截取2根当长度的双绞线,端接水晶头,所有网络跳线要求按568B标准制作,两端制作标签,连接网络信息点和相应计算机。根据网络拓扑要求,截取适当长度和数量的双绞线,端接水晶头,插入相应设备的相关端口上,实现PC、信息点面板、配线架、设备之间的连通。

(二)交换配置(本题共10分)

1.配置SW1、SW2、SW3的Vlan,二层链路只允许下面Vlan通过,不限制vlan1。

| 设备 |

Vlan编号 |

端口 |

说明 |

| SW1 |

Vlan11 |

E1/0/1 |

产品1段 |

| Vlan12 |

E1/0/2 |

营销1段 |

|

| Vlan13 |

E1/0/3 |

法务1段 |

|

| Vlan14 |

E1/0/4 |

人力1段 |

|

| Vlan15 |

E1/0/5 |

财务1段 |

|

| SW2 |

Vlan21 |

E1/0/1 |

产品2段 |

| Vlan22 |

E1/0/2 |

营销2段 |

|

| 设备 |

Vlan编号 |

端口 |

说明 |

| Vlan23 |

E1/0/3 |

法务2段 |

|

| Vlan24 |

E1/0/4 |

人力2段 |

|

| Vlan25 |

E1/0/5 |

财务2段 |

|

| SW3 |

Vlan31 |

E1/0/1 |

产品3段 |

| Vlan32 |

E1/0/2 |

营销3段 |

|

| Vlan33 |

E1/0/3 |

法务3段 |

|

| Vlan34 |

E1/0/4 |

人力3段 |

|

| Vlan110 |

E1/0/11 |

办事处产品 |

|

| Vlan120 |

E1/0/12 |

办事处营销 |

2.SW1和SW2之间利用三条裸光缆实现互通,其中一条裸光缆承载三层IP业务、一条裸光缆承载VPN业务、一条裸光缆承载二层业务。用相关技术分别实现财务1段、财务2段业务路由表与其它业务路由表隔离,财务业务VPN实例名称为Finance,RD为1:1。承载二层业务的只有一条裸光缆通道,配置相关技术,方便后续链路扩容与冗余备份,编号为1,用LACP协议,SW1为active,SW2为passive;采用目的、源IP进行实现流量负载分担。

3.为方便后续验证与测试,SW3的E1/0/22连接其他合适设备的一个接口,配置为trunk,允许Vlan31-34、110、120通过。

4.将SW3模拟办事处交换机,实现与集团其它业务路由表隔离,办事处路由表VPN实例名称为Office,RD为1:1。将SW3模拟为Internet 交换机,实现与集团其它业务路由表隔离,Internet 路由表 VPN 实例名称为Internet,RD为2:2。

5.SW1配置SNMP,引擎id分别为1000;创建组GroupSkills,采用最高安全级别,配置组的读、写视图分别为:Skills_R、Skills_W;创建认证用户为UserSkills,采用aes算法进行加密,密钥为Key-

1122,哈希算法为sha,密钥为Key-1122;当设备有异常时,需要用本地的环回地址 Loopback1 发送 v3 Trap 消息至集团网管服务器

10.4.15.120、2001:10:4:15::120,采用最高安全级别;当法务部门的用户端口发生 updown 事件时禁止发送 trap 消息至上述集团网管服务器。

6.对SW1与FW1互连流量镜像到SW1 E1/0/1,会话列表为1。

7.SW1和SW2 E1/0/21-28启用单向链路故障检测,当发生该故障时,端口标记为errdisable状态,自动关闭端口,经过1分钟后,端口自动重启;发送Hello报文时间间隔为15s;

8.SW1和SW2所有端口启用链路层发现协议,更新报文发送时间间隔为20s,老化时间乘法器值为5,Trap报文发送间隔为10s,配置三条裸光缆端口使能Trap功能。

(三)路由调试(本题共10分)

1.配置所有设备主机名,名称见“网络拓扑”。启用所有设备的ssh服务,用户名和明文密码均为admin;配置所有设备ssh连接超时为9 分钟,console连接超时为30分钟。

2.配置所有设备的时区为GMT+08:00。调整SW1时间为实际时间,SW1 配置为ntp server,其他设备为ntp client,请求报文时间间隔1 分钟,用SW1 Loopback1 IPv6地址作为ntp server地址。

3.配置接口IPv4地址和IPv6地址,互联接口IPv6地址用本地链路地址。FW1和FW2接口仅启用ping功能以及Loopback1的ssh功能。 4.SW2配置DHCPv4和DHCPv6,分别为Vlan11、Vlan21、Vlan130、

Vlan140、Vlan150 分配地址。DHCPv4 地址池名称分别为 PC1、PC2、

AP1、POOLv4-VLAN11、POOLv4-VLAN21、POOLv4-VLAN130、POOLv4VLAN140、POOLv4-VLAN150,排除网关,DNS 为 10.4.210.101 和

10.4.220.101。DHCPv6地址池名称分别为POOLv6-VLAN11、POOLv6VLAN21、POOLv6-VLAN130、POOLv6-VLAN140、POOLv6-VLAN150,DHCPv6

地址池用网络前缀表示,排除网关,DNS为2400:3200::1。PC1保留地址10.4.11.9(DHCPv4地址池名称为PC1)和2001:10:4:11::9,PC2 保留地址10.4.21.9(DHCPv4地址池名称为PC2)和2001:10:4:21::9,

AP1 保留地址 10.4.130.9(DHCPv4 地址池名称为 AP1)和

2001:10:4:130::9。SW1、AC1中继地址为SW2 Loopback1地址。SW1 启用DHCPv4和DHCPv6 snooping功能,如果E1/0/1连接DHCPv4服

务器,则关闭端口,恢复时间为10分钟。

5.SW1、SW2、SW3、RT1以太链路、RT2以太链路、FW1、FW2、AC1之间运行OSPFv2和OSPFv3协议(路由模式发布网络用网络地址,按照 IP地址从小到大的顺序发布。每个prefix-list的序号从5开始,按照IP地址从小到大的顺序递增5;route-map的序号从10开始,递增10,route-map名称与prefix-list名称相同。每个ACL序号从 10开始,按照IP地址从小到大的顺序递增10)。

SW1、SW2、SW3、RT1、RT2、FW1之间OSPFv2和OSPFv3协议,process

1,area 0,分别发布Loopback1地址路由和产品路由,FW1通告type1默认路由。

RT2与AC1之间运行OSPFv2协议,process 1,area 1 nssa nosummary;AC1发布Loopback1地址路由、管理、产品和营销路由,用prefix-list重发布Loopback3,prefix-list名称为AC1-Loopback3IPv4。

RT2与AC1之间运行OSPFv3协议,process 1,area 1 stub nosummary;AC1发布Loopback1地址路由、管理、产品和营销路由。

RT1、FW2、SW3模拟办事处之间运行OSPFv2和OSPFv3协议,process 2,area 2。SW3模拟办事处发布Loopback2、产品和营销路由。FW2 发布Loopback1路由。RT1发布Loopback4路由,向该区域通告type1 默认路由;RT1用prefix-list匹配SW3模拟办事处Loopback2和产品路由、FW2 Loopback1路由(prefix-list名称分别为SW3-FW2-IPv4 和SW3-FW2-IPv6)、RT1与FW2直连IPv4路由(prefix-list名称为 RT1-FW2-IPv4),以上路由重发布到process 1。

修改ospf cost为100,实现SW1分别与RT2、FW2之间IPv4和IPv6 互访流量优先通过SW1-SW2-RT1链路转发,SW2访问Internet IPv4 和IPv6流量优先通过SW2-SW1-FW1链路转发。

- RT1串行链路、RT2串行链路、FW1、AC1之间分别运行RIP和RIPng 协议,分别发布Loopback2地址路由(FW1的RIPng发布路由时用接口名称)。RT1 配置 offset 值为 3 的路由策略,实现 RT1/S1/0-RT2/S1/1为主链路,RT1/S1/1-RT2/S1/0为备份链路,IPv4的ACL名称为ACL-RIP-IPv4,IPv6的ACL名称为ACL-RIP-IPv6。RT1的S1/0与RT2的S1/1之间采用chap双向认证,用户名为对端设备名称,密码为Key-1122。

7.RT1以太链路(物理速率为2048000)、RT2以太链路、FW1之间运行ISIS协议,instance 1,实现Loopback3 之间IPv4互通和IPv6 互通。RT1、RT2、FW1 的 NET 分别为 10.0000.0000.0005.00、10.0000.0000.0006.00、10.0000.0000.0007.00,路由器类型是

Level-2,互联接口网络类型为点到点。

8.SW1、SW2、SW3、RT1、RT2之间运行BGP协议,SW1、SW2、RT1 AS 号65001、RT2 AS号65002、SW3 AS号65003。

SW1、SW2、SW3、RT1、RT2之间通过Loopback1建立IPv4和IPv6 BGP

邻居。

SW1和SW2之间财务通过Loopback2建立IPv4和IPv6 BGP邻居。SW1 和SW2的Loopback2 IPv4互通采用静态路由;IPv6互通采用OSPFv3,

process 2,area 2。

SW1、SW2、SW3分别只发布营销、法务、人力、财务等IPv4和IPv6 路由;RT1发布办事处营销IPv4和IPv6路由到BGP;RT2发布分公司营销IPv4和IPv6路由到BGP。

SW3营销分别与SW1和SW2营销IPv4和IPv6互访优先在SW1-SW3链路转发;SW3法务及人力分别与SW1和SW2法务及人力IPv4和IPv6 互访优先在 SW2-SW3 链路转发,主备链路相互备份;在 SW3 上用

prefix-list、route-map和BGP路径属性进行选路,新增AS 65000。(SW1和SW2营销路由prefix-list名称分别为SW1-SW2-YX-IPv4和 SW1-SW2-YX-IPv6、法务及人力路由 prefix-list 名称分别为 SW1SW2-FWRL-IPv4和SW1-SW2-FWRL-IPv6;SW3营销路由prefix-list名称分别为SW3-YX-IPv4和SW3-YX-IPv6、法务及人力路由prefix-list 名称分别为SW3-FWRL-IPv4和SW3-FWRL-IPv6)

9.利用BGP MPLS VPN技术,RT1与RT2以太链路间运行多协议标签交换、标签分发协议。RT1与RT2间创建财务VPN实例,名称为Finance, RT1的RD值为1:1,export rt值为1:2,import rt值为2:1;RT2 的RD值为2:2。通过两端Loopback1建立VPN邻居,分别实现两端

Loopback5 IPv4互通和IPv6互通。

10.RT2配置IPv4 NAT,ACL名称为ACL-NAT,实现AC1 IPv4产品用 RT2外网接口IPv4地址访问Internet。RT2配置NAT64,ACL名称为

ACL-NAT64,实现 AC1 IPv6 产品用 RT2 外网接口 IPv4 地址访问

Internet,IPv4地址转IPv6地址前缀为64:ff9b::/96。

(四)无线部署(本题共5分)

1.AC1 与 AP1 相连接口只允许 Vlan140 和 Vlan150 通过。AC1 Loopback1 IPv4和IPv6地址分别作为AC1的IPv4和IPv6管理地址。AP二层自动注册,AP采用MAC地址认证。配置2个ssid,分别

为SKILLS-2.4G和SKILLS-5G。SKILLS-2.4G对应Vlan140,用Network 140和radio1(profile 1, mode n-only-g),用户接入无线网络时需要采用基于WPA-personal加密方式,密码为Key-1122,用第一个可用VAP发送2.4G信号。SKILLS-5G对应Vlan150,用Network 150 和radio2(profile 1, mode n-only-a),不需要认证,隐藏ssid,

SKILLS-5G用倒数第一个可用VAP发送5G信号。

(五)安全维护(本题共5分)说明:按照IP地址从小到大的顺序用“IP/mask”表示,IPv4 Any 地址用0.0.0.0/0,IPv6 Any地址用::/0,禁止使用地址条目。

1.FW1配置IPv4 NAT,id为1,实现集团产品1段IPv4访问Internet IPv4,转换ip/mask为200.200.200.16/28,保证每一个源ip产生

的所有会话将被映射到同一个固定的IP地址。

2.FW1配置NAT64,id为2,实现集团产品1段IPv6访问Internet IPv4,转换为出接口IP,IPv4转IPv6地址前缀为64:ff9b::/96。

3.FW1和FW2策略默认动作为拒绝,FW1允许 集团产品1段IPv4和

IPv6访问Internet任意服务。

4.FW2允许办事处产品IPv4访问集团产品1段https服务,允许集团产品1段和产品2 段访问SW3 模拟办事处Loopback2 IPv4、FW2 Loopback1 IPv4、办事处产品IPv4。

5.FW1与RT2之间用Internet互联地址建立GRE Over IPSec VPN,实现 Loopback4 之间的加密访问。RT2 的 ACL 名称为 ACL-VPN,

transform-set 名称为 SET-1,crypto map 名称为 MAP-1。FW1 的 isakmp proposal名称为P-1,isakmp peer名称为PEER-1,ipsec proposal名称为P-2,tunnel ipsec名称为IPSEC-1,tunnel gre名称为GRE-1。

模块三:服务搭建与运维

(共计50分)

任务背景描述:随着信息技术更迭,集团计划 2023 年把部分业务由原有的 X86 架构服务器上迁移到 ARM 架构服务器上,同时根据目前的部分业务需求进行了部分调整和优化。

(一)X86 架构计算机安装与管理(本题共5分)

1.PC1系统为ubuntu-desktop-amd64系统,登录用户为xiao,密码为Key-1122,配置该用户免密码执行sudo命令。

2.安装remmina,用该软件连接server1上的虚拟机,并配置虚拟机上的相应服务。

(二)ARM64架构计算机操作系统安装与管理(本题共5分)

1.从U盘启动PC2,安装kylin-desktop-arm64(安装语言为英文),安装时创建用户为xiao,密码为Key-1122,配置该用户免密码执行 sudo命令。

2.配置minicom,用该软件连接网络设备。

(三)Windows云服务配置(本题共15分)

1.创建实例网络信息表

| 网络名称 |

Vlan |

子网名称 |

网关 |

IPv4地址池 |

| Network210 |

210 |

Subnet210 |

10.4.210.1/24 |

10.4.210.100-10.4.210.199 |

| Network211 |

211 |

Subnet211 |

none |

10.4.211.100-10.4.211.199 |

| Network212 |

212 |

Subnet212 |

none |

10.4.212.100-10.4.212.199 |

实例类型信息表(提示:删除所有已有实例类型)

| 名称 |

id |

vcpu |

内存 |

磁盘 |

| Skills |

1 |

4 |

4096MB |

100GB |

实例信息表

| 实例名称 |

镜像 |

实例类型 |

IPv4地址 |

主机名称 |

| windows1 |

windows2022 |

Skills |

10.4.210.101 |

windows1 |

| windows2 |

windows2022 |

Skills |

10.4.210.102 |

windows2 |

| windows3 |

windows2022 |

Skills |

10.4.210.103 |

windows3 |

| windows4 |

windows2022 |

Skills |

10.4.210.104 |

windows4 |

| windows5 |

windows2022 |

Skills |

10.4.210.105 10.4.211.105 |

windows5 |

| windows6 |

windows2022 |

Skills |

10.4.210.106 10.4.211.106 |

windows6 |

| windows7 |

windows2022 |

Skills |

10.4.210.107 10.4.211.107 |

windows7 |

| windows8 |

windows2022 |

Skills |

10.4.210.108 |

windows8 |

| 实例名称 |

镜像 |

实例类型 |

IPv4地址 |

主机名称 |

| 10.4.211.108 10.4.212.108 |

||||

| windows9 |

windows2022 |

Skills |

10.4.210.109 10.4.211.109 10.4.212.109 |

windows9 |

2.域服务

任务描述:请采用域环境,管理企业网络资源。

配置所有windows主机IP地址和主机名称。

配置windows1为skills.lan域控制器;安装dns服务,dns正反向区域在active directory中存储,负责该域的正反向域名解析。

配置windows2为skills.lan辅助域控制器;安装dns服务,dns正反向区域在active directory中存储,负责该域的正反向域名解析。

把其他windows主机加入到skills.lan域。所有windows主机(含域控制器)用skills\Administrator身份登陆。

在windows1上安装证书服务,为windows主机颁发证书,证书颁发

机构有效期为10年,证书颁发机构的公用名为windows1.skills.lan。

复制“计算机”证书模板,名称为“计算机副本”,申请并颁发一张供 windows服务器使用的证书,证书友好名称为pc,(将证书导入到需要证书的 windows 服务器),证书信息:证书有效期=5 年,公用名

=skills.lan,国家=CN,省=Beijing,城市=Beijing,组织=skills,组织单位=system,使用者可选名称=*.skills.lan 和skills.lan。

浏览器访问https网站时,不出现证书警告信息。

在 windows2 上安装从属证书服务,证书颁发机构的公用名为 windows2.skills.lan。

在windows1上新建名称为manager、dev、sale的3个组织单元;每个组织单元内新建与组织单元同名的全局安全组;每个组内新建 20 个用户:行政部manager00-manager19、开发部dev00-dev19、营销部sale00-sale19,不能修改其口令,密码永不过期。manager00拥有域管理员权限。

3.组策略

任务描述:请采用组策略,实现软件、计算机和用户的策略设置。复制PowerShell-7.3.6-win-x64.msi到windows1的C:\soft。域中主机自动安装 powershell7(提示:如果部署不成功,则需要每台 windows主机均手动安装,软件包在U盘soft目录。导出答案时使用pwsh(powershell7),而不是powershell5。)

域中主机自动申请“ipsec”模板证书。自动注册“工作站身份验证”

模板证书,该模板可用作“服务器身份验证”,有效期5年。

允许manager组本地登录域控制器,允许manager00用户远程登录到域控制器;拒绝dev组从网络访问域控制器。

登录时不显示上次登录,不显示用户名,无须按ctrl+alt+del。

登录计算机时,在桌面新建名称为 vcsc 的快捷方式,目标为 https://www.vcsc.org.cn,快捷键为ctrl+shift+f6。为正在登录此计算机的所有用户设置漫游配置文件路径为 windows1 的C:\profiles,每个用户提供单独的配置文件文件夹。

4.文件共享

任务描述:请采用文件共享,实现共享资源的安全访问。

在windows1的C分区划分2GB的空间,创建NTFS主分区,驱动器号为D;创建用户主目录共享文件夹:本地目录为D:\share\home,共享名为home,允许所有域用户完全控制。在本目录下为所有用户添加一个以用户名命名的文件夹,该文件夹将设置为所有域用户的 home 目录,用户登录计算机成功后,自动映射挂载到h卷。禁止用户在该共享文件中创建“*.exe”文件,文件组名和模板名为my。

创建目录 D:\share\work,共享名为 work,仅 manager 组和

Administrator组有完全控制的安全权限和共享权限,其他认证用户有读取执行的安全权限和共享权限。在AD DS中发布该共享。

5.DFS服务

任务描述:请采用DFS,实现集中管理共享文件。

在windows3-windows5的C分区分别划分2GB的空间,创建NTFS主分区,驱动器号为D。

配置 windows3 为 DFS 服务器,命名空间为 dfsroot,文件夹为 pictures,存储在D:\dfs,所有用户都具有读写权限;实现windows4 的D:\pics和windows5的D:\images同步。

配置windows4的dfs IPv4使用34567端口;限制所有服务的IPv4 动态rpc端口从10000开始,共2000个端口号。

6.ASP服务

任务描述:请采用IIS搭建web服务,创建安全动态网站,。

把windows3配置为ASP网站,网站仅支持dotnet clr v4.0,站点名称为asp。

http和https绑定本机与外部通信的IP地址,仅允许使用域名访问

(使用“计算机副本”证书模板)。客户端访问时,必需有 ssl证书

(浏览器证书模板为“管理员”)。

网站目录为 C:\iis\contents,默认文档 index.aspx 内容为

"HelloAspx"。

使用windows5测试。

7.打印服务

任务描述:请采用共享打印服务,实现共享打印的安全性。

在 windows4 上安装打印机,驱动程序为“Ms Publisher Color

Printer”,名称和共享名称均为“printer”;在域中发布共享;使用组策略部署在"Default Domain Policy"的计算机。

网站名称为printer,http和https绑定主机IP地址,仅允许使用域名访问,启用hsts,实现http访问自动跳转到https(使用“计算机副本”证书模板)。用浏览器访问打印机虚拟目录printers时,启用匿名身份认证,匿名用户为manager00。

新建虚拟目录dev,对应物理目录C:\development,该虚拟目录启用 windows身份验证,默认文档index.html内容为"development"。

8.NLB服务

任务描述:请采用NLB,实现负载平衡。

配置windows5和windows6为NLB服务器。

windows5群集优先级为5,windows6群集优先级为6,群集IPv4地址为10.4.210.60/24,群集名称为www.skills.lan,采用多播方式。配置windows5为web服务器,站点名称为www,网站的最大连接数

为10000,网站连接超时为60s,网站的带宽为100Mbps。

共享网页文件、共享网站配置文件和网站日志文件分别存储到 windows1 的 D:\FilesWeb\Contents、D:\FilesWeb\Configs 和

D:\FilesWeb\Logs。网站主页index.html内容为"HelloNLB"。

使用W3C记录日志,每天创建一个新的日志文件,日志只允许记录日期、时间、客户端IP地址、用户名、服务器IP地址、服务器端口号。网站仅绑定https,IP地址为群集地址,仅允许使用域名加密访问,使用“计算机副本”证书。

配置windows6为web服务器,要求采用共享windows5配置的方式,使用“计算机副本”证书。

9.iSCSI服务

任务描述:请采用iSCSI,实现故障转移。

在windows7上安装iSCSI目标服务器,并新建iSCSI虚拟磁盘,存储位置为C:\iscsi;虚拟磁盘名称分别为Quorum和Files,磁盘大小为动态扩展,分别为1GB和5GB,目标名称为win,访问服务器为

windows8和windows9,实行CHAP双向认证,Target认证用户名和密码分别为IncomingUser和IncomingPass,Initiator认证用户名和密码分别为 OutgoingUser 和 OutgoingPass。目标 iqn 名称为 iqn.2008-01.lan.skills:server,使用IP地址建立目标。发起程序 iqn 名称分别为 iqn.2008-01.lan.skills:client1 和 iqn.200801.lan.skills:client2。

在 windows8 和 windows9 上安装多路径 I/O,10.4.210.0 和 10.4.211.0网络为MPIO网络,连接windows7的虚拟磁盘Quorum和 Files,初始化为GPT分区表,创建NTFS主分区,驱动器号分别为M 和N。

配置windows8和windows9为故障转移群集;10.4.212.0网络为心跳网络。

在windows8上创建名称为cluster的群集,其IP地址为10.4.210.70。在windows9上配置文件服务器角色,名称为clusterfiles,其IP地址为10.4.210.80。为clusterFiles添加共享文件夹,共享协议采用 “SMB”,共享名称为clustershare,存储位置为N:\share,NTFS权

限为仅域管理员和本地管理员组具有完全控制权限,域其他用户具有修改权限;共享权限为仅域管理员具有完全控制权限,域其他用户具有更改权限。

(四)Linux云服务配置(本题共15分)

1.系统安装

PC1 web连接server2,给server2安装rocky-arm64 CLI系统(语

言为英文)。

配置server2的IPv4地址为10.4.220.100/24。安装qemu-kvm、libvirt和virt-install。

创建rocky-arm64虚拟机,虚拟机磁盘文件保存在默认目录,名称为 linuxN.qcow2(N表示虚拟机编号0-9,如虚拟机linux1的磁盘文件为linux1.qcow2),虚拟机信息如下:

| 虚拟机名称 |

vcpu |

内存 |

磁盘 |

IPv4地址 |

主机名称 |

|||||||

| linux0 |

2 |

4096MB |

100GB |

none |

|

|||||||

| linux1 |

2 |

4096MB |

100GB |

10.4.220.101/24 |

linux1 |

|||||||

| linux2 |

2 |

4096MB |

100GB |

10.4.220.102/24 |

linux2 |

|||||||

| linux3 |

2 |

4096MB |

100GB |

10.4.220.103/24 |

linux3 |

|||||||

| linux4 |

2 |

4096MB |

100GB |

10.4.220.104/24 |

linux4 |

|||||||

| linux5 |

2 |

4096MB |

100GB |

10.4.220.105/24 |

linux5 |

|||||||

| linux6 |

2 |

4096MB |

100GB |

10.4.220.106/24 |

linux6 |

|||||||

| linux7 |

2 |

4096MB |

100GB |

10.4.220.107/24 |

linux7 |

|||||||

| linux8 |

2 |

4096MB |

100GB |

10.4.220.108/24 |

linux8 |

|||||||

| linux9 |

2 |

4096MB |

100GB |

10.4.220.109/24 |

linux9 |

|||||||

安装linux0,系统为rocky9 CLI,网络模式为桥接模式,用户root 密码为Key-1122。

关闭linux0,给linux0创建快照,快照名称为linux-snapshot。

根据linux0克隆虚拟机linux1-linux9。

2.dns服务

任务描述:创建DNS服务器,实现企业域名访问。

配置linux主机的IP地址和主机名称。

所有linux主机启用防火墙(kubernetes服务主机除外),防火墙区域为public,在防火墙中放行对应服务端口。

所有linux主机之间(包含本主机)root用户实现密钥ssh认证,禁用密码认证。

利用chrony,配置linux1为其他linux主机提供NTP服务。

利用bind,配置linux1为主DNS服务器,linux2为备用DNS服务器,为所有linux主机提供冗余DNS正反向解析服务。正向区域文件均 为 /var/named/named.skills , 反 向 区 域 文 件 均 为

/var/named/named.10。

配置linux1为CA服务器,为linux主机颁发证书。证书颁发机构有效期10年,公用名为linux1.skills.lan。申请并颁发一张供linux 服务器使用的证书,证书信息:有效期=5 年,公用名=skills.lan,国家=CN,省=Beijing,城市=Beijing,组织=skills,组织单位=system,使用者可选名称=*.skills.lan 和 skills.lan。将证书 skills.crt 和私钥skills.key复制到需要证书的linux服务器/etc/pki/tls目

录。浏览器访问https网站时,不出现证书警告信息。

3.ansible服务

任务描述:请采用ansible,实现自动化运维。在linux1上安装系统自带的ansible-core,作为ansible控制节点。 linux2-linux9作为ansible的受控节点。

4.apache2服务

任务描述:请采用Apache搭建企业网站。

配置linux1为Apache2服务器,使用skills.lan或any.skills.lan (any代表任意网址前缀,用linux1.skills.lan和web.skills.lan 测试)访问时,自动跳转到www.skills.lan。禁止使用IP地址访问,

默认首页文档/var/www/html/index.html 的内容为"HelloApache"。把/etc/pki/tls/skills.crt 证书文件和/etc/pki/tls/skills.key

私钥文件转换成含有证书和私钥的/etc/pki/tls/skills.pfx 文件;然后把/etc/pki/tls/skills.pfx 转换为含有证书和私钥的

/etc/pki/tls/skills.pem 文件,再从/etc/pki/tls/skills.pem 文

件 中 提 取 证 书和 私 钥 分 别 到 /etc/pki/tls/apache.crt 和

/etc/pki/tls/apache.key。客户端访问Apache服务时,必需有ssl证书。

5.nginx和tomcat服务任务描述:利用系统自带openjdk和tomcat,搭建Tomcat动态网站。配置 linux2 为 nginx 服务器,默认文档 index.html 的内容为 “HelloNginx”;仅允许使用域名访问,http访问自动跳转到https。利用nginx反向代理,实现linux3和linux4的tomcat负载均衡,通过https://tomcat.skills.lan加密访问Tomcat,http访问通过 301自动跳转到https。

配置linux3和linux4为tomcat服务器,网站默认首页内容分别为 “tomcatA”和“tomcatB”,采用修改配置文件端口形式,仅使用域名访问80端口http和443端口https。

6.samba服务

任务描述:请采用samba服务,实现资源共享。

在linux3上创建user00-user19等20个用户;user00和user01添加到manager组,user02和user03添加到dev组。把用户user00user03添加到samba用户。

配置linux3为samba服务器,建立共享目录/srv/sharesmb,共享名与目录名相同。manager组用户对sharesmb共享有读写权限,dev组对sharesmb共享有只读权限;用户对自己新建的文件有完全权限,对其他用户的文件只有读权限,且不能删除别人的文件。在本机用 smbclient命令测试。

在linux4修改/etc/fstab,使用用户user00实现自动挂载linux3的 sharesmb共享到/sharesmb。

7.nfs服务

任务描述:请采用nfs,实现共享资源的安全访问。

配置linux2为kdc服务器,负责linux3和linux4的验证。在linux3上,创建用户,用户名为xiao,uid=2222,gid=2222,家目录为/home/xiaodir。

配置linux3为nfs服务器,目录/srv/sharenfs的共享要求为:linux

服务器所在网络用户有读写权限,所有用户映射为xiao,kdc加密方

式为krb5p。

配置 linux4 为 nfs 客户端,利用 autofs 按需挂载 linux3 上的 /srv/sharenfs到/sharenfs目录,挂载成功后在该目录创建test目录。

8.kubernetes服务任务描述:请采用kubernetes和containerd,管理容器。

在 linux5-linux7 上安装 containerd 和 kubernetes,linux5 作为 master node , linux6 和 linux7 作 为 work node ;使 用 containerd.sock 作为容器 runtime-endpoint。pod 网络为

10.244.0.0/16,services网络为10.96.0.0/16。 master节点配置calico作为网络组件。

导入nginx.tar镜像,主页内容为“HelloKubernetes”。用该镜像创建一个名称为web的deployment,副本数为2;为该deployment创建一个类型为nodeport的service,port为80,targetPort为80, nodePort为30000。

9.iscsi服务

任务描述:请采用 iscsi,搭建存储服务。

为linux8添加4块磁盘,每块磁盘大小为5G,创建lvm卷,卷组名称为vg1,逻辑卷名称为lv1,容量为全部空间,格式化为ext4格式。使用/dev/vg1/lv1配置为iSCSI目标服务器,为linux9提供iSCSI

服务。iSCSI目标端的wwn为iqn.2008-01.lan.skills:server,iSCSI 发起端的wwn为iqn.2008-01.lan.skills:client1.

配置linux9为iSCSI客户端,实现discovery chap和session chap 双向认证,Target认证用户名为IncomingUser,密码为IncomingPass;

Initiator认证用户名为OutgoingUser,密码为OutgoingPass。修改

/etc/rc.d/rc.local文件开机自动挂载iscsi磁盘到/iscsi目录。

10.mariadb服务

任务描述:请安装mariadb服务,建立数据表。

配置linux3为mariadb服务器,创建数据库用户xiao,在任意机器上对所有数据库有完全权限。创建数据库userdb;在库中创建表userinfo,表结构如下:

| 字段名 |

数据类型 |

主键 |

自增 |

| id |

int |

是 |

是 |

| name |

varchar(10) |

否 |

否 |

| height |

float |

否 |

否 |

| birthday |

datetime |

否 |

否 |

| sex |

varchar(5) |

否 |

否 |

| password |

varchar(200) |

否 |

否 |

在表中插入 2 条记录,分别为(1,user1,1.61,2000-07-01,M), (2,user2,1.62,2000-07-02,F),password字段与name字段相同, password字段用md5函数加密。

新建/var/mariadb/userinfo.txt文件,文件内容如下,然后将文件内容导入到userinfo表中,password字段用md5函数加密。

3,user3,1.63,2000-07-03,F,user3

4,user4,1.64,2000-07-04,M,user4

5,user5,1.65,2000-07-05,M,user5

6,user6,1.66,2000-07-06,F,user6

7,user7,1.67,2000-07-07,F,user7

8,user8,1.68,2000-07-08,M,user8

9,user9,1.69,2000-07-09,F,user9

将表userinfo中的记录导出,并存放到/var/mariadb/userinfo.sql,

字段之间用','分隔。

为root用户创建计划任务(day用数字表示),每周五凌晨1:00备份数据库 userdb(含创建数据库命令)到/var/mariadb/userdb.sql。

(为便于测试,手动备份一次。)

11.podman服务

任务描述:请采用podman,实现容器虚拟化技术。

在linux3上安装podman,导入rockylinux-9.tar镜像。

创建名称为skills的容器,映射本机的8000端口到容器的80端口,在容器内安装httpd,默认网页内容为“HelloPodman”。配置 https 访问的私有仓库,登录用户和密码均为 admin。导入

registry.tar镜像,创建名称为registry的容器。

修 改 rockylinux 镜 像 的 tag 为

linux3.skills.lan:5000/rockylinux:9,上传该镜像到私有仓库。

12.开发环境搭建任务描述:搭建开发环境。在linux4上搭建开发环境。利用系统iso文件,搭建c语言、c++语言、rust语言开发环境。 (五)网络运维(本题共10分)

1.网络运维

任务描述:某集团公司在更新设备后,路由之间无法正常通信,请修复网络达到正常通信。

- 请在server1“管理员”下拉菜单中选择“镜像”选项卡,点击 “创建镜像”按钮,弹出“创建镜像”对话框后,名称为eve-ng,镜像文件请在U盘soft目录下选择“eve-ng.qcow2”文件,“镜像格式”为qcow2格式,“最小磁盘”和“最低内存”不填,单击“创建镜像”按钮完成镜像创建。

- 用上述eve-ng镜像创建虚拟机,虚拟机名称为eve-ng,IP地址为10.4.210.110/24,虚拟机实例类型为Skills。

- 通过http://10.4.210.110运行eve-ng虚拟机,登录用户名

为admin,密码为eve,html5 console,启动所有网络设备。

- 完善设备配置,请在最少改动设备路由协议的基础上,实现所有设备的loopback1之间通信。

- 在每台设备图标上右击,从弹出菜单中选择“export CFG”,在左侧的面板中选择“Startup-configs”,依次单击设备图标,复制右侧文本框内容,保存到选手目录中以设备名称命名的文本文件

(R1.txt,R2.txt,R3.txt)。

2.系统运维任务要求:为保证linux9系统稳定性,请在不破坏原有服务的基础上,升级linux9的内核kernel,删除旧版本kernel。