【网络安全】Seeker内网穿透&追踪定位

Seeker追踪定位对方精确位置

- 前言

- 一、kali安装

- 二、seeker定位

-

- 1、ngrok平台注册

- 2、获取一次性邮箱地址

- 3、ngrok平台登录

- 4、ngrok下载

- 5、ngrok令牌授权

- 6、seeker下载

- 7、运行seeker定位

- 8、运行隧道开启监听

- 9、伪装链接

- 10、用户点击(获取定位成功)

- 11、利用经纬度确定具体位置

- 总结

前言

首先我们来说一下定位原理,首先我们需要在本地虚拟机上利用seeker生成一条链接,但是该链接只允许本地访问,无法在互联网上被其他用户访问。

而我们每个人用的手机、电脑、平板也可以看成一个内网,无法访问到本地虚拟机,两者互不相通。要想实现两者互通,需要利用内网穿透技术,这里我们用的是ngrok,类似于反向代理。

当然将本地虚拟机生成的链接放到服务器上也可以实现类似的效果(由于条件有限,采用ngrok内网穿透的方式)

然后,ngrok在公网上有一个服务器,在我们本地虚拟机也安装一个,这样,当用户手机点开链接后,会发送一个请求到ngrok的公网服务器上,然后服务器会将请求转发到我们自己搭建的ngrok上。实现定位获取。

一、kali安装

kali安装教程网上很多,这里跳过,有问题可以评论区留言。

二、seeker定位

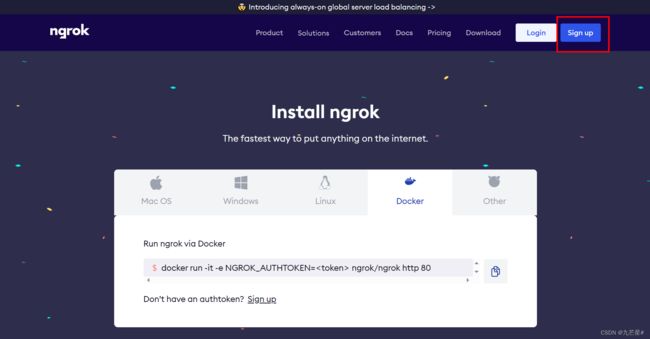

1、ngrok平台注册

首先打开ngrok下载网址

https://ngrok.com/download

进去后先注册账号(必须项,注册后会有一个唯一的识别码)

注册,这里的Name和Password可以自己填,需要注意的是邮箱,我们这里采用网站邮箱的注册方式

2、获取一次性邮箱地址

在注册中需要先打开一个邮箱网站

https://temp.mail.org/

第一次进去该网站可能会被浏览器提示风险,选择继续即可(网站安全,放心使用)

邮箱网站会检测当前连接的安全性,等一分钟左右

检查后,可以看到,首页会自动生成一个邮箱地址

把邮箱地址复制到刚刚的注册页,填入信息后点击注册

3、ngrok平台登录

等待注册成功后,我们进入登录界面开始登录网站

进去后是如下界面,登录成功

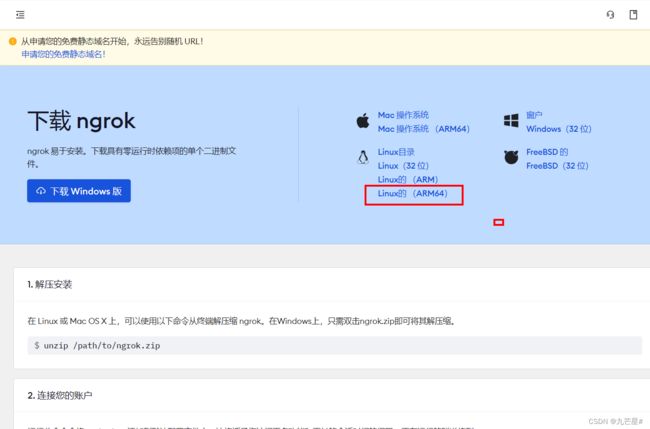

4、ngrok下载

选择Linux ARM64下载

根据自己操作系统的vps下载,由于我的vps是ADM64,故下面我重新下载ngrok

将下载好的文件移动到kali虚拟机中

邮件,选择解压

解压后,出现一个ngrok的文件

在该目录下右键,打开终端

查看当前路经

pwd

切换到root用户,查看目录下文件,出现ngrok

ls

5、ngrok令牌授权

然后再次打开ngrok界面,找到连接账户选项,将下面的命令复制到kali终端

ngrok config add-authtoken 2XLv6TlV8KQIsU156foTToBqHCl_s3MSEzU22NmL8Vtsp7Vb

但是安装令牌失败,在查看操作系统的VPS架构后,发现最开始下载的Linux ARM64不兼容,需要重新下载一个AMD64

ADM64对应的是Linux目录,点击下载

解压后继续重复上面的操作,下载好后,我们继续开始授权令牌

授权令牌成功

./ngrok authtoken 2XLv6TlV8KQIsU156foTToBqHCl_s3MSEzU22NmL8Vtsp7Vb

6、seeker下载

seeker下载比较艰难,感兴趣可以自己在GitHub搜索或者挂VPN去下载。

这里给大家分享一个我用到的,可以直接使用。

百度网盘链接: https://pan.baidu.com/s/1l-d16ScfQDhT9S61_Hs9Qw?pwd=fae7

提取码:fae7

我们需要把seeker文件夹放到kali虚拟机上

进入seeker文件目录下,邮件打开终端,然后输入ls查看目录下文件,找到seeker.py文件

7、运行seeker定位

运行seeker.py文件,选择第一个Google Drive

python seeker.py

然后提示输入一个URL地址

输入的地址即:打开该网页,才会被黑客远程获取到定位

这里我们输入我的CSDN主页(打开定位链接看到九芒星#主页的那一刻,你的位置已经泄漏了)

https://gf9521.blog.csdn.net/

8、运行隧道开启监听

我们在另一个窗口开启监听8080端口,会得到一个链接(在ngrok的根目录下打开终端)

./ngrok http 8080

生成定位链接如下

https://2947-111-52-6-72.ngrok-free.app

他人只要点开链接,看到九芒星#的主页,就会泄漏定位信息

9、伪装链接

但是这个链接看起来很奇怪,所以我们采用伪装链接的方式,让它变得正常一些

https://2947-111-52-6-72.ngrok-free.app

我们利用工具伪装链接,这里用到一个链接生成网站

https://sina.lt/

伪装前:https://2947-111-52-6-72.ngrok-free.app

伪装后:https://s.yam.com/kbBcI

比如你收到一则短信

【交管局】尊敬的车主,您的高速ETC卡于2023年12月1日处于禁用状态,立即点入https://s.yam.com/kbBcI解除禁用,恢复使用,延时将销户!

再或者领导发来一封年度工资明细邮件、一份学分记录邮件、街边陌生人给的二维码等等

10、用户点击(获取定位成功)

当有人点击该链接后,在后台能够看到点击人员的相关信息

比如:手机操作系统是安卓12;八核CPU、屏幕分辨率400×892、谷歌浏览器

以及IP地址、所在国家、省市、地区、ISP服务提供商、具体经纬度和经纬度误差范围(40m内)

11、利用经纬度确定具体位置

上面已经得到了具体的经纬度,只需要在网上找一个查询经纬度的网站,即可查询到具体位置

查询经纬度:https://lbs.qq.com/getPoint/

实验过程完全保密,不会泄漏任何个人信息,实验结果仅供参考,请勿模仿,后果自负

总结

不要随意点开陌生人的链接!

不要随意点开陌生人的链接!

不要随意点开陌生人的链接!