设置防火墙

1.RHEL7中的防火墙类型

防火墙只能同时使用一张,firewall底层调用的还是lptables的服务:

firewalld:默认 ,基于不同的区域做规则

iptables: RHEL6使用,基于链表

Ip6tables

Ebtables

2.防火墙的配置方式

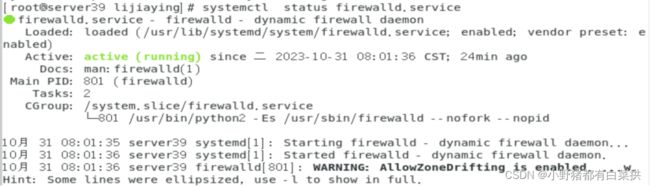

查看防火墙状态:

root@linuxidc -]#systemctl status firewalld.Service

关闭/开启防火墙:

root@linuxidc -]# systemctl stop/start firewalld

开机启动\关闭防火墙:

[root@linuxidc -]# systemctl enabled\ disable firewalld

重启防火墙:

[root@linuxidc -]# # firewall-cmd --reload

#开启和开机开启要同时使用

得到防火墙已经打开:

3.防火墙的区域与配置

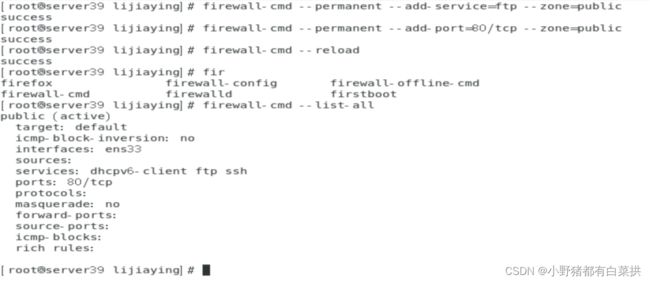

给区域添加服务:

root@linuxidc -# firewall-cmd --add-service=ftp--zone=public --permanent

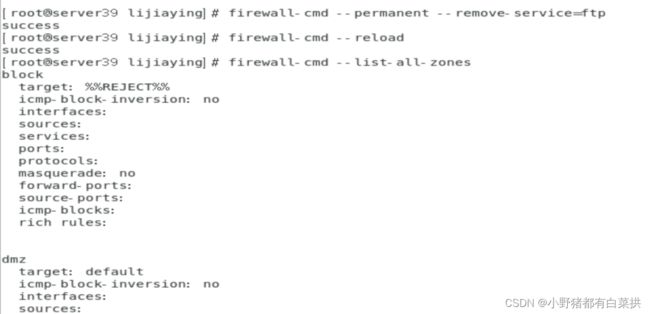

删除区域服务:

root@linuxidc -]# firewall-cmd --remove-service=ftp --zone=public --permanent

设置区域源地址:

[root@linuxidc -]# firewall-cmd --zone=public --addsource=IP地址/前缀 --permanent

区域添加端口:

root@linuxidc -# firewall-cmdzonefpublio --permanent-add-port=80/tcp--zone=public--permanent

删除端口:

[root@linuxidc-]# firewall-cmd --remove-port=80/tcp --zone=public --permanent

查看端口是否被允许:

[root@linuxidc~]# firewall-cmd --query-port=80/tcp --zone=public --permanent

查看当前的默认的区域:

[root@linuxidc -]# firewall-cmd --get-default-zonePublic

设置默认的区域:

[root@linuxidc ~]# firewall-cmd -tset-default-zone=public

查看允许的服务:

[root@linuxidc -]# firewall-cmd --list-services -zone=public

dhcpv6-client ssh

某些服务,对应多个端口,在防火墙允许某项服务则可能意味着允许该服务对应的多个端口

查看某个区域的所有配置信息:

[root@linuxidc html]# firewall-cmd --list-all

Rich rules:所有的配置操作如果想永久生效,则需要加--permanenticmp-blocks:选项,否则配置只会在当前运行环境生效

[root@server39 lijiaying]# firewall-cmd --get-default-zone //查看当前系统上默认的防火墙区域是什么![]()

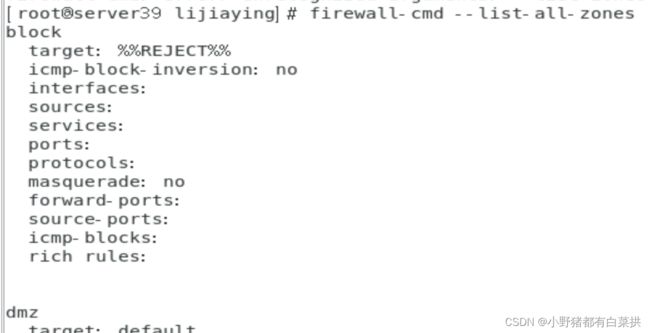

[root@server39 lijiaying]# firewall-cmd --list-all-zones //用来获取默认防火墙区域

drop

任何流入网络的包都被丢弃,不作出任何响应只允许流出的网络连接。即使开放了某些服务(比如http),这些服务的数据也是不允许通过的。

block

任何进入的网络连接都被拒绝,并返回 IPv4的 icmp-host-prohibited 报文或者 IPv6 的 icmp6adm-prohibited 报文。只允许由该系统初始化的网络连接。

dmz

用以允许隔离区 (dmz) 中的电脑有限地被外界网络访问,只允许选中的服务通过。

work

用在工作网络。你信任网络中的大多数计算机不会影响你的计算机,只允许选中的服务通过。

home

用在家庭网络。你信任网络中的大多数计算机不会影响你的计算机,只允许选中的服务通过。

Internal

用在内部网络。你信任网络中的大多数计算机不会影响你的计算机,只允许选中的服务通过。

trusted

允许所有网络连接,即使没有开放任何服务,那么使用此zone的流量照样通过 (一路绿灯)。

练习:删除ftp最后得到work的ftp还在,但是public (active)里面的ftp不在了

添加ip和虚拟网卡

History