XSS(跨站脚本攻击)漏洞理解

一、XSS简介

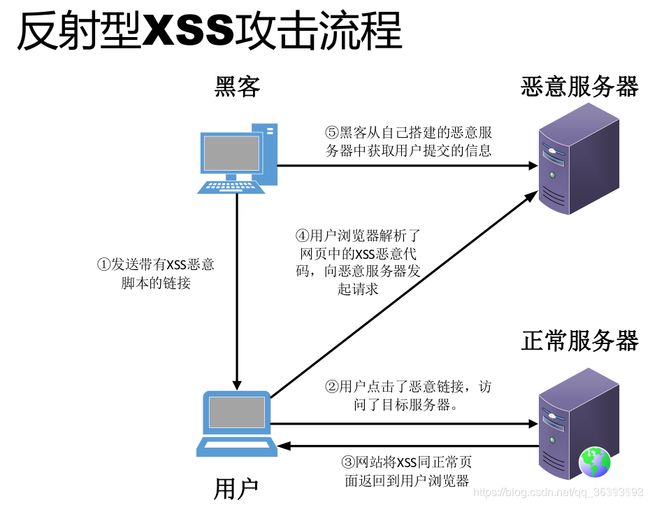

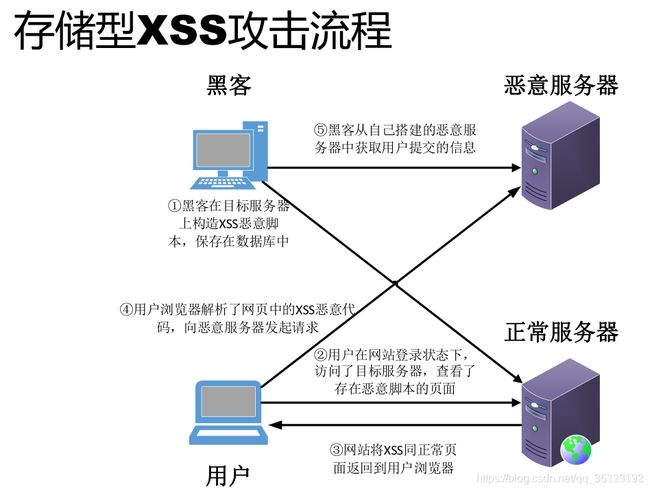

- 跨站脚本攻击XSS(Cross Site Scripting)。恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页面时,嵌入Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。XSS通常被用于获取Cookie、以受攻击者的身份进行操作等行为.

XSS攻击针对的是用户层面的攻击(管理员也是用户)!

- XSS分为:反射型 、存储型 、DOM型

存储型XSS:存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,插入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户访问该页面的时候触发代码执行。这种XSS比较危险,容易造成蠕虫,盗窃cookie;

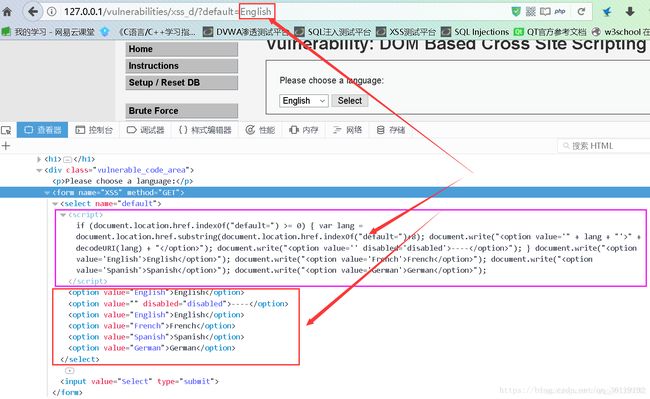

DOM型XSS:不经过后端,DOM-XSS漏洞是基于文档对象模型(Document Objeet Model,DOM)的一种漏洞,DOM-XSS是通过url传入参数去控制触发的,其实也属于反射型XSS。

document.referer

window.namelocation

innerHTML

documen.write如图,我们在URL中传入参数的值,然后客户端页面通过js脚本利用DOM的方法获得URL中参数的值,再通过DOM方法赋值给选择列表,该过程没有经过后端,完全是在前端完成的。所以,我们就可以在我们输入的参数上做手脚了。

二、XSS的攻击载荷

#引用外部的xss

#弹出hack

#弹出cookie

标签:可以使用标签:

#弹出cookie

注:对于数字,可以不用引号

onload属性或其他更加模糊的属性(如属性)在标记内部传递XSS有效内容background