Network(三)动态路由与ACL配置

一 三层交换机

1 三层交换机概述

三层交换=二层交换+三层转发

2 虚拟接口概述

在三层交换机上配置的VLAN接口为虚拟接口,使用Vlanif(VLAN虚拟接口)实现VLAN间路由,VLAN接口的引入使得应用更加灵活

- 三层交换机VLAN间通信的转发过程

3 三层交换配置

- 确定哪些VLAN需要配置网关

- 如果三层交换机上没有该VLAN则创建它

- 给每个VLAN虚拟接口配置IP地址

- 如果需要,为三层交换机添加路由

按照下图的拓扑结构配置ip地址并通过三层交换实现VLAN间通信

system-view //进入系统视图

[Huawei]undo info-center enable //关日志

[Huawei]vlan batch 2 3 //创建vlan2与3

[Huawei]display vlan //检查

[Huawei]interface GigabitEthernet 0/0/2 //进2口

[Huawei-GigabitEthernet0/0/2]port link-type access //配置接口类型为access

[Huawei-GigabitEthernet0/0/2]port default vlan 2 //把2口加入vlan2

[Huawei-GigabitEthernet0/0/2]in g0/0/3

[Huawei-GigabitEthernet0/0/3]port link-type access //配置接口类型为access

[Huawei-GigabitEthernet0/0/3]port default vlan 3 //把3口加入vlan3

路由器可以在物理接口配置ip

而三层交换机要进入虚拟接口配置

[Huawei]interface Vlanif 1 //进入vlan1的接口(虚拟接口)

[Huawei-Vlanif1]ip address 192.168.1.254 24 //配置ip,该ip可以作为vlan1的网关

[Huawei-Vlanif1]interface Vlanif 2 //进入vlan2的接口

[Huawei-Vlanif2]ip address 192.168.2.254 24 //配置ip,该ip可以作为vlan2的网关

[Huawei-Vlanif2]interface Vlanif 3 //进入vlan3的接口

[Huawei-Vlanif3]ip address 192.168.3.254 2 //配置ip,该ip可以作为vlan3的网关

display ip interface brief //检查ip 再增加s3700交换机一台,将网络改造成以下状态

在s3700交换机配置:

[Huawei]vlan batch 2 3 //首先创建vlan2与3

[Huawei]interface ethernet0/0/2

[Huawei-Ethernet0/0/2] port link-type access

[Huawei-Ethernet0/0/2] port default vlan 2 //将e0/0/2口加入vlan2

[Huawei-Ethernet0/0/2] in e0/0/3

[Huawei-Ethernet0/0/3] port link-type access

[Huawei-Ethernet0/0/3] port default vlan 3 //将e0/0/3口加入vlan3

[Huawei-Ethernet0/0/3]in e0/0/4

[Huawei-Ethernet0/0/4]port link-type trunk //将4口配置为中继链路

[Huawei-Ethernet0/0/4]port trunk allow-pass vlan all //放行所有数据

再回到s5700配置:

[Huawei-GigabitEthernet0/0/1]port link-type trunk //把g0/0/1口也配置为中继链路

[Huawei-GigabitEthernet0/0/1]port trunk allow-pass vlan all //放行所有vlan的数据

-------------------------------------

如果接口配置错乱:这里用s3700举例

[Huawei]clear configuration interface Ethernet 0/0/4 //如果某接口配置错误可以清空

[Huawei]interface e0/0/4 //进入4接口

[Huawei-Ethernet0/0/4]undo shutdown //开启接口二 动态路由

1 动态路由概述

基于某种路由协议实现,减少了管理任务

2 动态路由协议OSPF

全称为Open Shortest Path First (开放最短路径优先)适合大中型网络使用

OSPF区域(area):为了适应大型的网络,0SPF可以在网络内部划分多个区域

区域0:ospf使用的第一个区域的ID号

3 OSPF基本配置

启动OSPF路由进程并进入首个区域

[Huawei] ospf 1

[Huawei-ospf-1] area 0

宣告所在的网段

[Huawei-ospf-1-area-0.0.0.0] network 192.168.0.0 0.0.0.255

增加一台router路由器,与pc一台,并按图配置好ip,新增pc的网关是192.168.5.254,如图所示。

路由器ip按规划配置:

[Huawei]interface GigabitEthernet 0/0/0 //进0口

[Huawei-GigabitEthernet0/0/0]ip address 192.168.4.2 24 //配置ip

[Huawei-GigabitEthernet0/0/0]quit

[Huawei]interface GigabitEthernet 0/0/1 //进1口

[Huawei-GigabitEthernet0/0/1]ip address 192.168.5.254 24 //配置ip

三层交换机接口配置ip思路:

1,创建一个vlan

2,进入该vlan的虚拟接口配置ip

3,将需要配置ip的接口加入上述vlan

s5700的 g0/0/2接口要按照三层交换机接口配置ip的思路进行:

[Huawei]vlan 4 //创建vlan4

[Huawei-vlan4]interface vlanif 4 //进入vlan4接口

[Huawei-Vlanif4]ip add 192.168.4.1 24 //为vlan4配置ip

[Huawei-Vlanif4]quit

[Huawei]interface GigabitEthernet 0/0/2 //进入2接口

[Huawei-GigabitEthernet0/0/2]port link-type access //配置接口类型为access

[Huawei-GigabitEthernet0/0/2]port default vlan 4 //把2口加入vlan4

目前同网段可以通,但不能全网互通

动态路由宣告:对外告知自身所直连的网段

在三层交换机中配置动态路由:

[Huawei]ospf

[Huawei-ospf-1]area 0 //进入区域0 (第一个区域,表示开始使用ospf)

[Huawei-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.255 //依次宣告

自身所直连的网段

[Huawei-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255 //宣告2网段

[Huawei-ospf-1-area-0.0.0.0]network 192.168.3.0 0.0.0.255 //宣告3网段

[Huawei-ospf-1-area-0.0.0.0]network 192.168.4.0 0.0.0.255 //宣告4网段

在路由器中配置动态路由:

[Huawei]ospf

[Huawei-ospf-1]area 0

[Huawei-ospf-1-area-0.0.0.0]network 192.168.4.0 0.0.0.255 //宣告4网段

[Huawei-ospf-1-area-0.0.0.0]network 192.168.5.0 0.0.0.255 //宣告5网段

[Huawei-ospf-1-area-0.0.0.0]display this //可以查看当前视图的配置,比如目前在ospf中,就可以看到ospf中都敲了什么命令

[Huawei-ospf-1-area-0.0.0.0]undo network 192.168.44.0 0.0.0.255 //如果有错可以用此方法删除

4 默认路由概述

默认路由是一种特殊的静态路由

默认路由的目标网络为 0.0000000,可匹配任何目标地址

只有当从路由表中找不到任何明确匹配的路由条目时,才会使用默认路由,一般访问公网时使用

格式:[Huawei] lip route-static 0.0.0.0 0 下一跳

默认路由是特殊的静态路由,可以匹配任意网段,专门用来访问海量外部网络使用

路由器配置:

[Huawei-ospf-1-area-0.0.0.0]undo network 192.168.5.0 0.0.0.255 //取消路由器宣告5网段

5700交换机配置:

[Huawei]ip route-static 0.0.0.0 0 192.168.4.2 //配置默认路由三 传输层

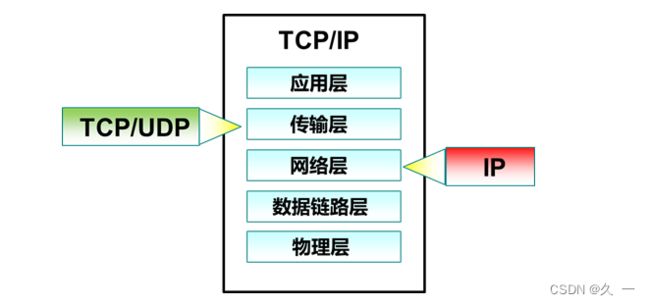

1 传输层概述

传输层的作用

- 网络层提供点到点的连接

- 传输层提供端到端的连接

定义了端口号0~65535

2 TCP协议

TCP (Transmission Control Protocol)

- 传输控制协议

- 可靠的、面向连接的协议

- 传输效率低

(1)TCP的封装格式

(2)TCP三次握手协议

(4)TCP四次挥手

(5)TCP的应用

3 UDP协议

UDP (User Datagram Protocol)

- 用户数据报协议

- 不可靠的、无连接的服务

- 传输效率高

(1)UDP的封装格式

(2)UDP的应用

四 ACL访问控制列表

1 访问列表概述

访问控制列表 (Access Contro List,ACL) 是应用在路由器接口的指令列表(即规则)

(1)ACL的作用

读取第三层、第四层报文头信息

根据预先定义好的规则对报文进行过滤

(2)ACL的主要类型

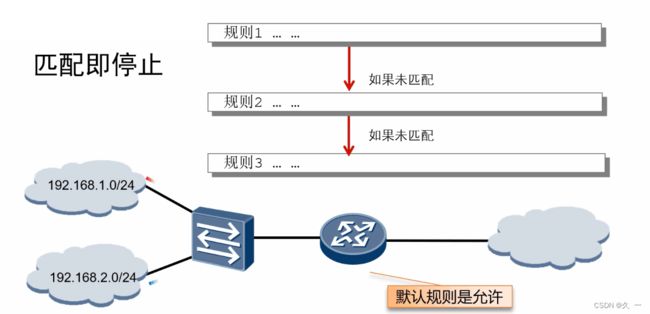

(3)ACL规则

每个ACL可以包含多个规则,路由器根据规则对数据流量进行过滤

2 基本ACL

(1)基本ACL概述

基于源IP地址过滤数据包-列表号是2000~2999

(2)基本ACL配置

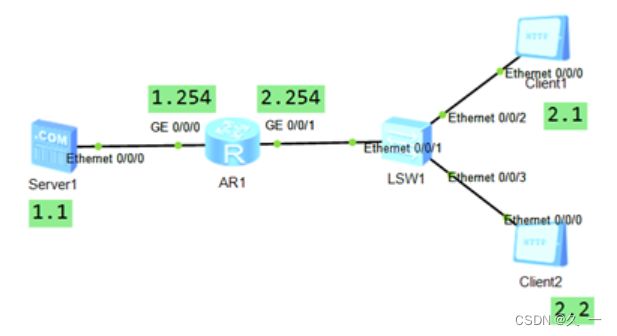

按下图搭建拓扑,首先实现全网互通,然后按下列要求配置acl,禁止2.1与1.1进行数据通信,不能影响其他主机的通信

路由器ip配置:

[Huawei]interface GigabitEthernet 0/0/0 //进0口

[Huawei-GigabitEthernet0/0/0]ip address 192.168.1.254 24 //配置ip

[Huawei-GigabitEthernet0/0/0]quit

[Huawei]interface GigabitEthernet 0/0/1 //进1口

[Huawei-GigabitEthernet0/0/1]ip address 192.168.2.254 24 //配置ip

注意:Server的网关是1.254,2个Client的网关是2.254

路由器ACL配置:

[Huawei]acl 2000 //创建acl 列表号是2000

[Huawei-acl-basic-2000]rule deny source 192.168.2.1 0.0.0.0 //创建规则拒绝源地址是192.168.2.1的数据通过

[Huawei-acl-basic-2000]display this //查看当前视图配置,可以看到规则号码

[Huawei-acl-basic-2000]quit

[Huawei]interface GigabitEthernet 0/0/1 //进入1口,注意该接口不要照抄,要检查是否为最接近2.1的接口

[Huawei-GigabitEthernet0/0/1]traffic-filter inbound acl 2000 //定义过滤数据是入方向,并应用之前创建的acl2000

如果配置错误:

[Huawei-acl-basic-2000]undo rule 5 //如果规则写错,可以根据规则号码删除

[Huawei-GigabitEthernet0/0/0]undo traffic-filter inbound //应用接口错误可以这样删除允许2.1与1.1进行通信,禁止其他设备访问1.1

放行192.168.2.1,拒绝其他设备

[Huawei]acl 2001 //创建新acl,列表号是2001

[Huawei-acl-basic-2001]rule permit source 192.168.2.1 0 //创建规则,允许2.1通过

[Huawei-acl-basic-2001]rule deny source any //拒绝所有设备通过

[Huawei-acl-basic-2001]in g0/0/1 //进入应用acl的接口

[Huawei-GigabitEthernet0/0/1]undo traffic-filter inbound //在接口取消之前的acl2000

[Huawei-GigabitEthernet0/0/1]traffic-filter inbound acl 2001 //应用新的acl

[Huawei-GigabitEthernet0/0/1]display acl 2000 //可以查看2000列表的内容

[Huawei-GigabitEthernet0/0/1]display acl 2001 //可以查看2001列表的内容

[Huawei-GigabitEthernet0/0/1]display acl all //可以查看所有列表的内容3 高级ACL

(1)高级ACL概述

基于源IP地址、目的IP地址、源端口、目的端口、协议等过滤数据包

列表号是3000~3999

(2)高级ACL配置

禁止2.2访问1.1的网站服务,但不影响其他服务,实验拓扑如下图所示。

根据协议所用端口进行封堵

路由器ip配置:(如果延用之前的图那么此步骤可以跳过)

[Huawei]interface GigabitEthernet 0/0/0 //进0口

[Huawei-GigabitEthernet0/0/0]ip address 192.168.1.254 24 //配置ip

[Huawei-GigabitEthernet0/0/0]in g0/0/1 //进1口

[Huawei-GigabitEthernet0/0/1]ip address 192.168.2.254 24 //配置ip

[Huawei-GigabitEthernet0/0/1]quit

[Huawei]acl 3000 //创建(进入)acl3000

[Huawei-acl-adv-3000]rule deny tcp source 192.168.2.2 0 destination 192.168.1.1 0 destination-port eq 80 //拒绝2.2访问1.1的tcp的80端口

[Huawei-acl-adv-3000]in g0/0/1 //进入距离2.2比较近的接口

[Huawei-GigabitEthernet0/0/1]undo traffic-filter inbound //删除原有acl

[Huawei-GigabitEthernet0/0/1]traffic-filter inbound acl 3000 //重新在

接口应用acl3000

禁止2.1访问1.1的ftp服务,但不影响其他服务

[Huawei]acl 3000 //创建(进入)acl3000

[Huawei-acl-adv-3000]rule deny tcp source 192.168.2.1 0 destination

192.168.1.1 0 destination-port eq 21 //拒绝2.1访问1.1的tcp的21端口

使用acl时,同接口的同方向只能一次应用一个acl列表