OSSIM入侵检测

任务一 在不同的操作系统环境下安装和配置OSSEC代理,构建入侵检测环境

【任务描述】

本实验任务基于真实企业网络环境,在三台服务器搭建的典型企业局域网环境中,主要完成以下内容:

在Windows平台下安装和配置OSSEC代理。

在Linux平台下安装和配置OSSEC代理(这里已安装OSSEC代理,直接配置即可)。

通过完成本实验任务,要求学生理解入侵检测的概念和工作原理,掌握在不同操作系统平台安装并配置OSSEC代理的方法,为后续的入侵检测工作搭建OSSEC的C/S环境基础。

【实验目标】

理解OSSIM开源安全信息管理系统的概念、功能,以及与OSSEC的关系及原理。

理解OSSEC入侵检测系统的基本功能、C/S模式工作原理。

掌握在不同的操作系统平台安装并配置OSSEC代理的方法。

通过安装和配置OSSEC代理,了解OSSEC入侵检测系统的架构、功能以及实现方式,具备构建入侵检测环境的能力。

【实验工具】

- OSSIM

- OSSEC

- Putty

- Firefox

【操作步骤】

一、安装OSSEC HIDS Windows Agent工具软件

1.1 在windows2012上,安装OSSEC代理软件。OSSEC安装成功后,将出现如图1-1所示的安装成功提示窗口。单击该窗口的“Finish”按钮,关闭该窗口,即可完成OSSEC安装过程。

OSSIM即开源安全信息管理系统(OPEN SOURCE SECURITY INFORMATION MANAGEMENT),是一个非常流行和完整的开源安全架构体系。OSSIM通过将开源产品进行集成,从而提供一种能够实现安全监控功能的基础平台。 它的目的是提供一种集中式、有组织的、能够更好地进行监测和显示的框架式系统。

OSSIM系统的工作流程为:

(1)作为整个系统的安全插件的探测器(Sensor)执行各自的任务,当发现问题时给予报警。

(2)各探测器的报警信息将被集中采集。

(3)将各个报警记录解析并存入事件数据库(EDB)。

(4)根据设置的策略(Policy)给每个事件赋予一个优先级(Priority)。

(5)对事件进行风险评估,给每个警报计算出一个风险系数。

(6)将设置了优先级的各事件发送至关联引擎,关联引擎将对事件进行关联。

(7)对一个或多个事件进行关联分析后,关联引擎生成新的报警记录,将其也赋予优先级,并进行风险评估,存入数据库。

(8)用户监控监视器将根据每个事件产生实时的风险图。

(9)在控制面板中给出最近的关联报警记录,在底层控制台中提供全部的事件记录。

1.2 由于OSSEC服务器安装于OSSIM系统中,所以OSSEC服务器IP为192.168.1.200,而Authentication key为服务器产生的密钥,由OSSIM系统生成,如图1-2所示。

二、在Windows平台下安装和配置OSSEC代理

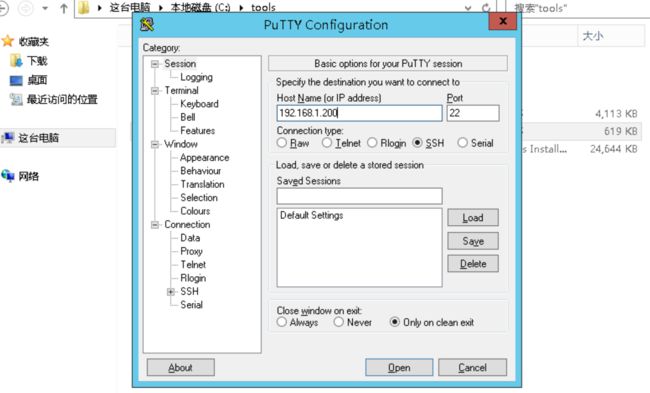

1.3 在windows2012操作系统(服务器IP地址:192.168.1.5)中,使用putty远程登录OSSIM服务器(用户名:root,密码:Simplexue123)。注意Host Name(or IP address)配置为OSSEC服务器的IP地址192.168.1.200。

输入IP地址192.168.1.200

点击open

1.4 在windows2012上,使用putty终端启动OSSEC代理管理程序,创建新OSSEC代理(名称:windows2012、ID:005),生成密钥。

提示:可以使用Windows2012上现有的PuTTY工具来完成操作步骤1.4,也可以通过操作机自行上传其他工具来完成。

启动OSSEC代理管理程序

配置名称、IP地址和ID。

1.5 在OSSET AGENT管理器窗口Authentication key栏里输入生成的密钥并保存。

生成密钥

将密钥复制,在Authentication key填入密钥

1.6 启动新建的OSSEC代理,查看该代理成功运行后的运行状态信息。

提示:在服务端进行配置时,使用/var/ossec/bin/manage_agents管理代理程序,具体使用方法自行查询。

在CentOS7上配置代理端时,使用/var/ossec/bin/manage_agents进行配置,具体使用方法自行摸索。

重启服务器,使用命令./agent_control -lc可发现已激活并在运行。

三、在Linux平台下安装和配置OSSEC代理

本实验任务操作环境已经在Linux系统平台中安装了OSSEC代理,所以在此只需要完成OSSEC代理配置即可。

1.7 切换到CentOS7虚拟机(IP为192.168.1.6),使用root账户(用户名:root,密码:Simplexue123)登录并切换到桌面模式,打开CentOS7终端。

使用SSH远程连接,并进入图形化界面。

1.8 通过CentOS7终端SSH远程登录OSSIM服务器(IP为192.168.1.200)。

命令为ssh -p 22 root@192.168.1.200。

1.9 在远程登录的192.168.1.200终端打开OSSEC代理管理器程序,新建一个代理,将代理名称设为CentOS7,代理IP为192.168.1.6,生成并添加密钥。

新建代理,命令为./manage_agents,然后选择A,并填入新的代理名、IP地址和代理号

接着选择E,查看新增代理的代理密钥

切换到CentOS的root用户,选择I,并将密钥填入,成功建立连接

![]()

1.10 打开CentOS7终端,切换到root用户,查看ossec.conf配置文件是否包含以下代码,若没有IP地址就需要手工添加这几行代码。

192.168.1.200

cat查看,发现已包含

1.11 在终端保存agent.conf文件内容,重新启动OSSEC服务,查看OSSEC服务成功运行后的运行状态。

在bin目录下使用./ossec-control restart重启服务

使用./ossec-control status查看状态

回到192.168.1.200,使用./agent_control -lc查看代理状态,发现006号代理已被激活,状态为Active

【实验结果提交】

将代理成功运行后的运行状态作为实验结果提交,提交成功后该实验任务完成。

任务二 监视OSSIM服务器本地root用户的登录情况

【任务描述】

本实验任务在任务一完成的基础上,主要完成以下内容:

在OSSIM集成检测平台上设置规则。

使用PuTTY远程连接OSSIM服务器,模拟攻击者破解服务器的用户名和密码后登陆服务器。

查看入侵检测系统检测到的报警信息,理解入侵检测系统对于监视用户登录情况的重要性。

通过完成本实验任务,要求学生熟悉OSSEC入侵检测系统的原理和功能,掌握OSSEC入侵检测系统在监视OSSIM服务器用户登录情况时应该如何设置规则,进一步了解入侵检测的实现方式和原理。

【实验目标】

理解入侵检测的概念、原理,掌握入侵检测规则的设置方法。

了解PuTTY工具的基本功能,掌握使用PuTTY远程登录服务器的方法。

了解OSSIM集成检测平台的功能,掌握该平台报警信息的筛选与查看方法。

熟悉OSSEC入侵检测系统的工作原理和常用功能,掌握OSSEC入侵检测系统报警信息的查看方法。

通过入侵检测规则的设置、模拟用户登录、查看报警信息,了解OSSEC入侵检测系统监视OSSIM用户登录情况的方式和原理,进一步加深对入侵检测的了解,具备使用入侵检测系统设置规则,监视相关服务情况的能力。

【实验工具】

- OSSIM

- OSSEC

- Putty

- Firefox

【操作步骤】

2.1 在windows2012上使用火狐浏览器访问OSSIM集成监测平台Web GUI界面,输入用户名admin和密码Simplexue123进行登录。

网址是https://192.168.1.200/ossim/session/login.php

2.2 OSSIM系统已经默认设置了很多常规适用的入侵检测规则,我们不需要另行配置就可以直接使用。除此之外,我们还需要在OSSIM集成检测平台上通过修改ossec.conf规则配置文件来设置OSSEC系统的入侵检测规则。在OSSIM web页面中,单击Analysis—>Detection—>HIDS—>Config—>Ossec.conf,可以看到OSSIM集成检测平台已经默认监视了日志文件/var/log/auth.log。如果在Ossec.conf文件中没有找到关于auth.log的监控信息,请自行添加该部分内容的规则配置信息。

>提示:配置文件Ossec.conf位于Analysis—>Detection模块,OSSIM服务器记录用户登录情况的文件为auth.log。

需要注意的是,这里使用的日志访问处理模式为syslog,syslog机制负责记录内核和应用程序产生的日志信息,管理员可以通过查看日志记录,来掌握系统状况。syslog也是一种协议,广泛用于系统日志,syslog系统日志消息可以记录在本地,也可以发送到接受syslog日志的服务器统一进行存储和处理,也可以解析其中的内容做相应的处理。ossec本身对所收集日志的传输(传输给OSSIM服务器)也是通过syslog来完成。ossec代理收集日志并传输给OSSIM服务器,最重要的意义是系统管理者可以根据日志进行入侵行为分析。

收集日志的作用:

从安全方面来考虑主要是为了能够在出现问题时或出现安全问题后可以查询到日志,来追溯攻击者;

从运维层面来说,收集系统日志对于系统管理员处理各种故障来说,可以提供很大便利性,另外可以方便运维排除故障及解决问题;

起到备份作用,需要对日志进行安全保存,避免因为黑客入侵导致的日志丢失。

2.3 重启OSSIM服务器,重启登录成功后进入图形操作界面,按Ctrl+Alt+F1切换到命令行界面,输入用户名root和密码Simplexue123进行登录,再输入命令exit退出登录,之后按4Ctrl+Alt+F7回到图形界面。图形界面和命令行界面的切换登录是为了给OSSEC入侵检测系统提供OSSIM服务器的root用户本地登录检测信息源,以便OSSEC系统获取root用户本地登录的相关日志信息。

切换到alienvault用户,使用命令./ossec-control restart重启OSSIM服务器

2.4 在windows2012上远程连接到服务器192.168.1.200。

提示:可以使用Windows2012上现有的PuTTY工具来完成操作步骤2.4,也可以通过操作机自行上传其他工具来完成。

上图中已使用PuTTy连接

2.5 在windows2012的OSSIM Web页面上,单击Analysis—> Security Events (SIEM),可以看到,Security Events页面中列出了OSSIM系统预设检测规则适用范围内的所有安全事件日志信息,可以找到通过putty远程登录时相关的SSH登录记录报警信息。该日志信息可作为系统管理员判断本次远程登录是否为非法入侵的重要报警信息。如果OSSIM服务器不允许root用户的远程登录操作,那么root用户的本次远程登录操作将被视为黑客入侵行为。

将root用户远程登录成功后OSSIM监测到的SShd登录成功的报警日志的signature信息作为实验结果提交。signature信息示例如下图红色框内容所示。

选择 Analysis - Security Events (SIEM) - Signature

此处第一次实验结果提交SShd:Login successful, Accepted password

2.6 在OSSIM web页面搜索框输入ossec,回车进行ossec报警数据过滤,如图2-3所示。

在Search中填入ossec,并回车

2.7 因为OSSEC入侵检测系统监控了/var/log/auth.log文件,所以在OSSIM集成检测平台的OSSIM Web页面,除了记录SSH远程登录的相关安全日志信息,还会记录OSSEC报警信息,该报警信息可作为判断本次远程登录是否为非法入侵的重要依据。

2.8 此外还可以看到本地root用户成功登录OSSIM服务器系统的日志信息。如果root用户的合法管理员没有在这个时间本地登录OSSIM服务器,那么可以断定,本次root用户登录操作为入侵行为。

双击查看详细信息

【实验结果提交】

将root用户远程登录成功后OSSIM监测到的SSH登录身份验证成功的报警日志的signature信息作为实验结果提交。提交成功后该实验任务完成。

任务三 基于SSH的远程非法入侵检测

【任务描述】

本实验任务在任务一完成的基础上,主要完成以下内容:

在OSSIM集成检测平台上设置ossec入侵检测规则。

使用PuTTY远程连接OSSIM服务器,使用root用户名,多次尝试错误密码登录服务器。

查看入侵检测系统检测到的ossec报警信息,理解ossec报警信息对于黑客入侵行为分析和防范的重要价值。

通过完成本实验任务,要求学生熟悉OSSEC入侵检测系统的原理、功能和检测规则设置方法,能够根据OSSIM平台收集的OSSEC报警信息分析黑客的入侵行为,进而采取适当的入侵防范方法,确保信息系统不受侵犯,最终具备信息系统安全管理和入侵防范能力。

【实验目标】

理解入侵检测的概念、原理,掌握入侵检测规则的设置方法。

了解PuTTY工具的基本功能,掌握使用PuTTY远程登录服务器的方法。

了解OSSIM集成检测平台的功能,掌握该平台报警信息的筛选与查看方法。

熟悉OSSEC入侵检测系统的工作原理和常用功能,掌握OSSEC入侵检测系统报警信息的查看方法。

能够根据OSSIM平台收集的OSSEC报警信息分析黑客的入侵行为,进而采取适当的入侵防范方法,维护信息系统安全。

掌握入侵检测和防范技术,具备信息系统安全管理和入侵防范能力。

【实验工具】

- OSSIM

- OSSEC

- Firefox

- PuTTY

【操作步骤】

3.1 使用putty工具远程登录OSSIM服务器,在打开的终端中,使用CD命令进入“/var/ossec/rules”目录(该目录为OSSEC服务器的检测规则文件存储目录),并使用ls命令查看所有的OSSEC服务器端检测规则文件。可以修改这些文件的预设规则配置,来实现用户需要的自定义系统安全检测规则。其中,sshd_rules.xml为我们本实验任务需要自定义检测规则的文件,通过自定义规则,以实现收集root用户远程非法登录OSSIM服务器的报警信息的目的,为判定、分析入侵行为和动机提供重要依据。

使用命令cd /var/ossec/rules,并ls查看,找到 sshd_rules.xml

3.2 修改sshd_rules.xml规则文件中的其中一条(rule id号为5719),将level级别设置为2(level级别越高,优先级就越高,与该规则对应的报警信息将更优先被OSSIM服务器响应和处理),告警阈值设置为2次。该规则表示:当非法用户存在2次以上远程登录尝试操作,且操作时间超过30秒,那么将触发非法远程登录尝试报警。修改完sshd_rules.xml文件后保存并退出编辑状态。

修改xml文件权限,否则无法修改

原文件内容如下

按照要求修改level为2

3.3 重新启动ossec服务器,以使sshd_rules.xml文件配置生效,所用的操作命令为:

/var/ossec/bin/ossec-control stop

/var/ossec/bin/ossec-control start

或者直接用如下一条命令也可以重启ossec服务器:

/var/ossec/bin/ossec-control restart

3.4 利用ssh尝试登录服务器,可以用任意错误密码尝试登录,注意至少尝试2次错误登录密码,操作时长30秒以后,才能触发自定义的报警规则。

由于这条规则限制的是denied user,所以我们先去/etc/ssh/sshd_config设置一个非法用户

这里我尝试直接把root用户设置为非法用户

然后重启SSH服务

![]()

3.5 在ossim web端,输入ossec进行ossec报警信息筛选,可以看到root用户两次使用空密码登录失败的多条报警信息,如图3-1所示。该信息可以作为判定黑客多次登录尝试的入侵行为重要依据。

【实验结果提交】

将OSSIM集成监测平台web页面中监测到的root用户远程登录身份验证失败的ossec报警信息的signature作为实验结果提交,提交成功后该实验任务完成。

任务四 监视CentOS7 root用户情况

【任务描述】

本实验任务在任务一完成的基础上,主要完成以下内容:

在CentOS7代理端设置规则。

使用PuTTY远程连接CentOS7,模拟攻击者破解监控的服务器的用户名和密码后登录服务器。

查看OSSEC入侵检测系统检测到的报警信息,理解入侵检测系统对于监视用户登录情况的重要性。

通过完成本实验任务,要求学生掌握OSSEC入侵检测系统在监视Linux代理端用户登录情况时应该如何设置规则,深入理解入侵检测的工作原理和实施方法。

【实验目标】

掌握入侵检测的概念、原理,掌握入侵检测规则的设置方法。

熟悉PuTTY工具的基本功能,掌握使用PuTTY远程登录服务器的方法。

熟悉OSSIM集成检测平台的功能,掌握该平台报警信息的筛选与查看方法。

熟悉OSSEC入侵检测系统的工作原理和常用功能,掌握OSSEC入侵检测系统报警信息的查看方法。

通过入侵检测规则的设置、模拟用户登录、查看报警信息,了解OSSEC入侵检测系统监视CentOS7等代理端用户登录情况的方式和原理,进一步加深对入侵检测原理和方法的理解,具备使用入侵检测系统设置规则,监视相关服务情况的入侵检测和信息安全管理能力。

【实验工具】

- OSSIM

- OSSEC

- Putty

- Firefox

【操作步骤】

4.1 在OSSIM集成检测平台上设置规则,监测CentOS7用户情况。在CentOS7终端查看代理的配置文件,可以看到OSSIM集成检测平台默认监控/var/log/secure文件,如果没有该文件监控内容,请自行添加,如图4-1所示。

按要求添加配置文件

4.2 重启OSSIM服务器(192.168.1.200)。

4.3 使用工具模拟攻击者远程登录服务器(用户名root和密码Simplexue123)。

提示:可以使用Windows2012上现有的PuTTY工具来完成操作步骤4.3,也可以通过操作机自行上传其他工具来完成。

4.4 在服务器终端输入命令“adduser simpleware”、“passwd simpleware”,添加新用户simpleware,并将其密码设为Simplexue123。

使用add user命令添加新用户

4.5 回到OSSIM Web页面上,进行OSSEC警报数据的过滤,可以看到与CentOS7添加新用户相关的OSSEC报警信息。

4.6 查看入侵检测系统检测到的报警信息,获得报警信息的字段特征。

提示:报警信息位于Analysis—> Security Events (SIEM),可对报警信息进行筛选来快速进行查看。

【实验结果提交】

将OSSIM集成监测平台web页面中监测到的OSSEC代理新建用户的报警信息的signature作为实验结果提交,提交成功后该实验任务完成。

任务五 监控Web服务器的访问日志

【任务描述】

本实验任务在任务一完成的基础上,主要完成以下内容:

在CentOS7代理端设置监视Web服务器访问日志的规则。

访问CentOS7 Web服务器被禁止访问的目录。

查看入侵检测系统检测到的报警信息,理解入侵检测系统对于监视被禁止访问的目录的重要性。

通过完成本实验任务,要求学生掌握OSSEC入侵检测平台要监视Web服务器访问日志时应该如何设置规则,掌握入侵检测的实现方式和原理,具备入侵检测实施能力和信息系统安全管理能力。

【实验目标】

充分理解入侵检测的概念、原理、方法和流程,掌握入侵检测规则的设置方法。

熟悉OSSIM集成检测平台的功能,掌握其报警信息的筛选与查看方法。

通过入侵检测规则的设置、模拟入侵者访问被禁止访问的目录、查看报警信息,理解OSSEC入侵检测系统监视Web服务器的访问日志的方式和原理,进一步加深对入侵检测的理解,具备使用入侵检测系统设置规则,监视相关服务情况的能力。具备企业信息系统入侵检测实施能力和信息系统安全管理能力。

【实验工具】

- OSSIM

- OSSEC

- Putty

- Firefox

【操作步骤】

我们都知道,网站有些目录是禁止访问的,如果有人尝试访问,那么有可能是入侵征兆。

5.1 在CentOS7的终端修改ossec.conf文件,向该文件中添加如下内容,实现监控Web服务器的访问日志的功能。编辑完后按esc键退出文件编辑状态,并输入:wq命令保存文件。

切换到CentOS的root用户,添加配置文件

apache

/var/log/httpd/access_log

5.2 在终端输入命令“/var/ossec/bin/ossec-control restart”,重新启动OSSEC服务。

提示:配置文件Ossec.conf位于/var/ossec目录下,CentOS7 Web服务器的访问日志为access_log。

5.3 在windows2012上访问被禁止访问的目录。在windows2012(IP为192.168.1.5)的火狐浏览器上新打开一个页面,访问http://192.168.1.6/dvwa/config,提示信息为Not Found。

5.4 回到OSSIM Web页面上,进行OSSEC警报数据的过滤,可以看到访问禁止目录时的报警信息。

提示:报警信息位于Analysis—> Security Events (SIEM),可对报警信息进行筛选来快速进行查看。

【实验结果提交】

将OSSEC入侵检测系统监测到的访问被禁止目录的报警信息的signature作为实验结果提交,提交成功后该实验任务完成。

6 实验总结

本次实验学习了在不同操作系统下OSSEC代理的安装和配置,学习了远程连接工具PuTTy的使用,掌握了远程连接机器的方法、配置OSSEC代理的方法,了解了入侵检测系统的功能并尝试了用入侵检测工具进行了对多种非法操作的检测。

但在这次实验过程中还存在一些遗留问题,比如在实验3.4中的要求至少尝试2次错误登录密码,操作时长30秒以后所表达的含义我到现在还不是很理解。我的理解是在我使用非法用户登录机器,输入两次以上错误密码并在30秒内仍未输入正确密码,OSSEC入侵检测系统就会报我们的自定义警告Multiple access attempts using a denied user。可是经过多次尝试我并没有在OSSEC中发现该Signature,而且本题的答案也并非Multiple access attempts using a denied user而是SSHD authentication failed。

我的看到有人确实能够报Multiple access attempts using a denied user这个警告,他的方法是将/etc/passwd中的一个普通用户(非root)设置为denied user,比如下图中的prads。不过我并没有复现出来,因此怀疑是其他方面的配置问题。