第5章 保护资产安全

资产安全的第一步是:识别和分类信息和资产

5.1 资产识别和分类

5.1.1 定义敏感数据

敏感信息包括三类:

(1)个人身份信息(Personally Identifiable Information, PII)

是任何可以识别个人的信息。

PII 是由机构保存的关于个人的任何信息,包括:

(A) 任何可用于识别或追踪个人身份的信息,如姓名、社会保险账号、出生日期、出生地点、母亲的娘家姓或生物识别记录。

(B) 与个人有联系或可联系的其他信息,如医疗、教育、金融和就业信息。

(2)受保护的健康信息(Protected Health Information, PHI)

是与特定个人有关的任何健康信息。在美国,《健康保险流通与责任法案》(HIPAA)要求保护PHl。

健康信息指以口头、媒介或任何形式记录的任何信息。

(A) 这些信息由如下结构设立或接收:

卫生保健提供者、健康计划部门、卫生行政部门、雇主、人寿保险公司、学校或卫生保健信息交换所。

(B) 涉及任何个人的如下信息:

过去、现在或将来在身体方面、精神方面的健康状况,向个人提供的健康保健条款;

过去、现在或将来为个人提供医疗保健而支付的费用。

PII和PHI:

个人身份信息(PII)是能够识别个人的任何信息。

受保护的健康信息(PHI)是特定的人的任何与健康相关的信息。

许多法律法规规定了PII 和PHI 的保护。

敏感信息是任何类型的机密信息,适当的管理有助于防止未经授权的泄露导致机密损失。

正确的管理包括对敏感信息的标识、处理、存储和销毁。

组织经常遗漏的两个方面是充分保护保存敏感信息的备份介质,并在其生命周期结束时对介质或设备进行净化。

(3)专有数据

有助于保持组织竞争优势的数据。

可以是开发的软件代码、产品的技术计划、内部流程、知识产权或商业秘密。

问题:以下哪项元素不被视为可能会触发美国大多数州数据泄露法律的个人可识别信息?

A.学生证号码

B.社会安全号码

C.驾照号码

D.信用卡号码

解析:

大多数州数据泄露通知法均以加利福尼亚州法律为蓝本,其中涵盖

社会安全号码、驾驶执照号码、州身份证号码、信用卡/借记卡号码、银行账号、医疗记录和健康保险信息。

正确答案:A

Marking、labeling:

介质通常标有其包含最高分类级别的数据。这可以防止数据在较低的分类级别上被处理或访问。

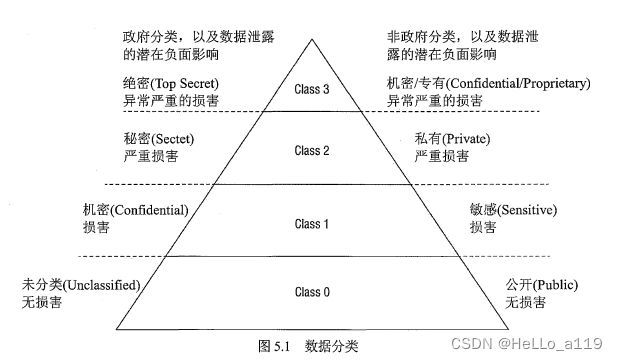

5.1.2 定义数据分类

政府军事资产分类:

绝密(Top Secret)、秘密(Secret)、机密(Confidential)、未分类(Unclassified)。

美国政府为这些分类提供的明确的定义:

绝密使用短语“异常严重的损害“,秘密使用短语“严重损害“,机密使用短语“损害”,未分类使用短语”无损坏“。

■绝密标签

“未经授权的信息披露可能对国家安全造成异常严重的损害,而这正是最初的保密机构能够识别或描述的。”

■秘密标签

“未经授权的信息披露会对国家安全造成严重损害,最初的保密机构能识别或描述这些信息。”

■机密标签

“未经授权的披露会对国家安全造成损害,最初的分类机构能识别或描述。“

■未分类数据

指不符合绝密、秘密或机密数据描述的任何数据。

在美国,任何人都可获得未分类数据,尽管通常要求个人使用《信息自由法》(FOIA) 中确定的程序请求信息。

■官方使用(For Offical Use Only, FOUO)

■敏感但未分类(Sensitive But Unclassified, SBU)

非政府商业分类:

机密专有(Confidential/Proprietary)、私有(Private)、敏感(Sensitive)、公开(public)。

■机密/专有(Confidential/Proprietary)

机密/专有标签通常指最高级别的机密数据(例如索尼公司未发行的电影完整版本)。

■私有(Private)

私有标签指在组织中应该保持私有但不符合机密/专有数据定义的数据(例如PII、PHI、内部员工数据、财务数据等)。

■敏感(Sensitive)

敏感数据与机密数据类似(例如IT人员拥有的关于内部网络的大量数据IP地址、软件等)。

■公开数据(public)

公开数据类似于非机密数据,包括发布在网站、手册或其他任何公共资源的信息。

5.1.3 定义资产分类

资产分类应与数据分类相匹配(如果一台计算机正在处理绝密数据,那么这台计算机也应被归类为绝密资产)。

通常在硬件资产上使用清晰的标记,以便提醒人员可在资产上处理或存储数据。

”分类”是标记介质的最重要方面,因为它清晰地标识了介质的价值,用户知道如何基于分类来保护它。

诸如日期和内容描述的信息没有分类标记那样重要。可对文件使用电子标签或标记,但对于介质不行,在使用介质时,最重要的还是分类。

数据和资产分类的重要性:

数据所有者负责维护数据和资产分类,并确保数据和系统被正确标记。

此外,数据所有者还提出了在不同的分类信息中保护数据的新要求,比如在静止和传输中加密敏感数据。

数据分类通常在安全策略或数据策略中定义。

5.1.4 确定数据的安全控制

定义安全需求并识别安全控制:加密、身份和访问管理(IAM)安全控制。

5.1.5 理解数据状态 (静态、动态、使用中)

•静态数据 (data at rest)

是存储在系统硬盘、外部USB驱动器、SAN(存储区域网络)和备份磁盘等介质上的任何数据。

•传输中的数据(data in transit,有时称为动态数据)

是通过网络传输的任何数据。

这包括使用有线或无线方式通过内部网络传输的数据,以及通过公共网络(如Internet)传输的数据。

•使用中的数据(data in use)

指应用程序使用内存或临时存储缓冲区中的数据。

因为应用程序不能处理加密数据,所以必须在内存中对数据进行解密。

!!保护数据保密性的最佳方法:强加密。

使用中的数据通常,存储在寄存器

动态数据通常,正在网络上传输

静态数据通常,存储在外部存储设备

5.1.6 管理信息和资产

管理敏感数据的一个关键目标:组织数据泄露

限制数据泄露基本步骤,

(1) 标记敏感数据和资产(即添加标签):物理标签、电子标签

(2) 处理敏感信息和资产:安全传输、操作错误、备份失控、权限错误

(3) 存储敏感数据:强加密(AES256)、环境控制

(4) 销毁敏感数据:多步骤,多方法重复做

(5) 消除数据残留(Data Remanence):消磁器(仅在磁介质上有效)、保护SSD的最佳方法是销毁,另一种方式是确保所有数据都被加密。

数据销毁处理方法:

■擦除(Erasing):

只对执行删除操作,大多数情况下,删除或移除过程只删除数据的目录或目录链接,实际数据保留在驱动器。

■清理(Cleaning):

清理或覆盖操作、重新使用介质 。

■清除(Purging):

更强烈的清理、为在不太安全的环境重用介质

■消磁(Degaussing):

消磁器产生一个强磁场,在消磁过程中擦除某些介质上的数据。消磁不影响CD、DVD、SSD 。

通过消磁缓解数据残留问题:移除或减少传统磁盘驱动器或磁带上的磁场模式。

■销毁(Destruction):

最安全的介质净化方法,物理销毁。

(6) 确保适当的资产保留期:清除过期的数据

记录保存:

记录保留策略,确保数据在需要时保持可用状态,在不再需要时销毁它。

许多法律法规要求在特定时段内保存数据,但在没有正式规定的情况下,组织根据策略确定保留期。

审计踪迹数据需要保待足够长的时间以重构过去的事件,但组织必须确定他们要调查多久之前的事。

许多组织目前的趋势是通过实现电子邮件短保留策略来减少法律责任。

覆写:

用随机或固定模式的1和0更换代表存储媒体的数据的1和0

消磁器(degausser):

能够产生强磁场,并能够改变磁介质上位的方向,将磁通量的密度减少至零。

在废弃磁带之前应该消磁磁带。

消磁:

是最可靠的、安全的用来消除磁存储介质上的数据,比如磁带、盒带的手段。

键盘攻击:

用普通的软件恢复程序就可以恢复数据。

实验室攻击:

需要用取证工具才能恢复数据。

高级格式化:

对磁盘数据进行清除最弱的方法。

清除和根除:

清除(clearing):

从存储设备中删除敏感数据,以确保数据不会被使用正常的系统功能或软件文件/数据恢复实用程序重建。

根除(purging或净化sanitizing):

从系统或存储设备中删除敏感数据,目的是使数据无法通过任何已知技术重建。

问题:当涉及到磁介质净化,信息清除和根除之间有什么区别?

A.清除完全擦除媒体,而根除只删除文件头,允许恢复文件。

B.清除后的信息用实验室攻击不能恢复,根除后的信息用键盘攻击也不能恢复。

C.清除后的信息用键盘攻击不能恢复,根除后的信息用实验室攻击也不能恢复。

D.它们都涉及到重写介质。

答案解析:

解析:

键盘攻击指用普通的软件恢复程序就可以恢复数据。

实验室攻击指需要用取证工具才能恢复数据。

清除clearing - 从存储设备中删除敏感数据,以确保数据不会被使用正常的系统功能或软件文件/数据恢复实用程序重建。

根除purging或净化sanitizing——从系统或存储设备中删除敏感数据,目的是使数据无法通过任何已知技术重建。

正确答案:C

5.1.7 数据保护方法(主要就是加密)

(1)用对称加密保护数据

■高级加密标准(Advanced Encryption Standard, AES)

支持128 位、192 位和256 位的密钥大小。

■3DES

第一次实现使用56位密钥,但较新的实现使用112 位或168 位密。

■BlowFish

使用32 位到448 位的密钥长度,而且是强加密协议。

Bcrypt 增加了128 位(Bcrypt基于BlowFish)。

(2)用传输加密保护数据

HTTPS、VPN、IPsec、SSH。

传输加密方法在传输数据前对数据进行加密,保护传输中的数据。

静态数据加密:AES

动态数据加密:TLS

密码技术对静态数据的保护:全磁盘加密

密码技术对动态数据的保护:TLS安全传输层协议

5.2 定义数据所有权

5.2.1 数据所有者(Data Owner)

一般是组织最终负责人,CEO、总裁、部门主管DH等。

问题:谁能最好地决定在基于计算机的应用系统中,关于与正在使用的数据的保护、数据的关键性和敏感性级别相当的足够的技术安全控制?

A.System Auditor 系统审核员

B.System Manager 系统管理员

C.Data Owner 数据所有者

D.Data user 数据使用者

解析:

数据所有者(Data Owner)做决定。

而数据保管者(data custodian)负责维护和保护数据。

该角色通常由 IT 或安全部门担任,职责包括实施和维护安全控制;

执行数据的定期备份;定期验证数据的完整性;从备份媒体中恢复数据;保留活动记录;

并满足公司安全政策、标准和指南中规定的与信息安全和数据保护相关的要求。

正确答案:C

5.2.2 资产所有者

通常和数据所有者是一个人,拥有资产,一般是存数据的硬盘等。

5.2.3 业务/任务所有者

责任是确保各个系统能为企业提供价值。

5.2.4 数据使用者

任何处理数据的系统都可以叫做数据使用者。

可实施的两个安全控制措施:

1.假名(pseudonym ization)

防止直接通过数据识别实体(用字符替换真实名字,例如用编号2335替换患者的真实姓名和电话号等信息)。

2.匿名(Anonymization)

数据屏蔽是一种匿名化数据的有效方法,随机替换性和名等信息。

GDPR 安全控制:

GDPR 规定了隐私数据的保护方法。GDPR 中提到的两个关键安全控制是加密和假名。

假名是用化名替换某些数据元素的过程。这使得识别个人身份更加困难。

5.2.5 管理者

数据管理员负责授予人员适当的访问权限,管理员未必具有全部管理员权限和特权,但具备分配权限的能力。

问题:谁承担组织内保护资产的最终责任?

A. Data owners 数据所有者

B. Cyber insurance providers网络保险商

C. Senior management 高级管理者

D. Security professionals安全专家

C. Senior management 高级管理者

解析:

问“最终责任”在A,C同时出现,选C

正确答案:C

5.2.6 数据保管员,托管员(Custodian)

数据所有者常将日常任务委托给托管员,正确存储和正确保护数据来保护数据完整性和安全性,管理员和托管员通常是IT部门员工。

问题:以下哪一个角色通常负责履行高级管理层委派的运营数据保护职责,例如验证数据完整性、测试备份和管理安全策略?

A. Data custodian数据保管员

B. Data owner 数据所有者

C. User 用户

D. Auditor 审计员

解析:

数据保管员角色是负责实施政策和高级管理层定义的安全控制的个人。数据所有者通常是高级领导,他将运营责任委托给数据保管人。

正确答案:A

问题:作为一名 DBA,Linda在其组织中的数据角色包括对数据策略和标准的技术实施,以及管理存储数据的数据结构。Linda的工作属于哪种数据角色?

A. Data custodian 数据保管者

B. Data owner 数据所有者

C. Data processor 数据处理者

D. Data user 数据使用者

解析:

Linda是一名数据保管者,负责技术环境,包括数据库结构和数据策略的技术实施。

一些组织可能会重叠其他数据角色,包括数据控制者或数据管理员,但这里最好的答案是数据保管者。

Linda不是数据用户,也不是代表数据控制者处理数据的数据处理者。

正确答案:A

5.2.7用户

用户是通过计算系统访问数据以完成工作任务的人。用户只能访问执行工作任务所需的数据。

不同角色之间的差异:

数据所有者:负责分类、标记和保护数据。

系统所有者:负责处理数据的系统。

业务/任务拥有者:负责过程并确保系统为组织提供价值。

数据使用者:通常是处理数据的第三方实体。

管理员:根据数据所有者提供的指南授予数据的访问权限。

用户:在执行任务时访问数据。

托管员:有责任保护和存储数据。

数据保管员(Custodian):

通常负责履行高级管理层委派的运营数据保护职责,例如验证数据完整性、测试备份和管理安全策略。

数据保管员角色是负责实施政策和高级管理层定义的安全控制的个人。

数据所有者(Data Owner):

通常是高级领导,他将运营责任委托给数据保管人。

1)向数据保管者委派数据保护的责任

2)根据业务需求,定期审查分级标准

3)确定相应级别信息需求

4)对数据的分级和保护负有最终责任

聚合(也称聚类,aggregation):

1)信息项集合的分级要求比组成它的任何单项的安全级别更高

2)通过将较低敏感级别的信息进行结合获得较高敏感级别的信息

3)低级别数据项的结合,生成一个更高级别的数据集

问题:下列哪一项最好地描述了数据聚合对分类级别的影响?

A. Data classification standards apply to all the data within an organization. 数据分级标准适用于组织内的所有数据

B. Aggregation is a disaster recovery technique with no effect on classification. 聚合是一种灾难恢复技术,对分级没有影响

C. A low-classification aggregation of data can be deconstructed into higher classification data items. 低级别数据的汇总可以解构为较高级别的数据项

D. Items of low-classification data combine to create a higher-classification set. 低级别数据项的结合,生成一个更高级别的数据集

正确答案:D

5.2.8 保护隐私

5.3 使用安全基线

安全基线:

用于保护资产,确保最低安全标准(比如映像/镜像,微软组策略定期检查系统)。

1.范围界定,按需定制

2.选择标准,不同行业可以选择不同行业标准或者国家、国际标准。

安全控制基线提供了组织可作为基线应用的控件列表。并非所有基线都适用于所有组织。

然而,组织可应用范围界定和按需定制技术使基线适应自己的需求。