基于区域策略的防火墙配置(ZPF)讲解

| 设备 |

接口 |

IP地址 |

子网掩码 |

默认网关 |

交换机端口 |

| R1 |

G0/1 |

192.168.1.1 |

255.255.255.0 |

N/A |

S1 F0/5 |

| S0/0/0 (DCE) |

10.1.1.1 |

255.255.255.252 |

N/A |

N/A |

|

| R2 |

S0/0/0 |

10.1.1.2 |

255.255.255.252 |

N/A |

N/A |

| S0/0/1 (DCE) |

10.2.2.2 |

255.255.255.252 |

N/A |

N/A |

|

| R3 |

G0/0 |

192.168.33.1 |

255.255.255.0 |

N/A |

N/A |

| G0/1 |

192.168.3.1 |

255.255.255.0 |

N/A |

S3 F0/5 |

|

| S0/0/1 |

10.2.2.1 |

255.255.255.252 |

N/A |

N/A |

|

| PC-A |

NIC |

192.168.1.3 |

255.255.255.0 |

192.168.1.1 |

S1 F0/6 |

| PC-B |

NIC |

192.168.3.3 |

255.255.255.0 |

192.168.3.1 |

S3 F0/1 |

| PC-C |

NIC |

192.168.33.3 |

255.255.255.0 |

192.168.33.1 |

N/A |

网路地址如上表,按表配置完即可。

以上这张图就是我们要达到的效果啦,区域B有最高的权限,区域Cping不通区域A和B,但是可以通过Web的方式访问区域A中的服务器。

首先,不同区域的网络是没办法进行通信的,我们需要在R0上配置路由,或者默认路由:

R1:

ip route 192.168.1.0 255.255.255.0 10.1.1.1

ip route 192.168.3.0 255.255.255.0 10.2.2.1

ip route 192.168.33.0 255.255.255.0 10.2.2.1

R1:ip route 0.0.0.0 0.0.0.0 s0/0/0

R2:ip route 0.0.0.0 0.0.0.0 s0/0/1

然后,这个R3模拟cisco设备默认是没有安全技术包的,输入这条命令启用:

R3(config)#

license boot module c1900 technology-package securityk9

启用之后,记得保存write,然后重启reload,重启完就会生效了

下来创建三个区域:A,B,C

zone security A

zone security B

zone security C然后创建安全策略,采用的关键字为: match-any

class-map type inspect match-all C-A因为只允许Web访问,所以选择http和https协议

match protocol http

match protocol https然后创建区域策略

policy-map type inspect C-ACL

class type inspect C-A

inspect最后创建区域对

zone-pair security C-ACL(区域对的名字) source(源区域名字)C destination(目的区域名字) A

service-policy type inspect C-ACL(将策略映射应用于区域对)最后,将接口分配到合适区域

interface GigabitEthernet0/0

zone-member security Cinterface Serial0/0/1

zone-member security A这样就实现了区域C到区域A的限制,然后如法炮制,就可以对区域C到区域B的限制。

区域B拥有最高的权限,所以允许所有的流量

class-map type inspect match-any B-A

match protocol udp

match protocol tcp

match protocol icmp

match protocol http

match protocol httpspolicy-map type inspect FHQcl

class type inspect B-A

inspectzone-pair security ABLLcl source B destination A

service-policy type inspect FHQcl分配区域端口

interface GigabitEthernet0/1

zone-member security B最后是区域B到区域C,区域B需要通信,所以我们允许,tcp,udp和icmp

class-map type inspect match-any B-C

match protocol udp

match protocol tcp

match protocol icmppolicy-map type inspect B-Ccl

class type inspect B-C

inspectzone-pair security B-Cfhqcl source B destination C

service-policy type inspect B-Ccl区域之前已经分配完毕了,所以现在不需要分配了。

最后的效果如图所示

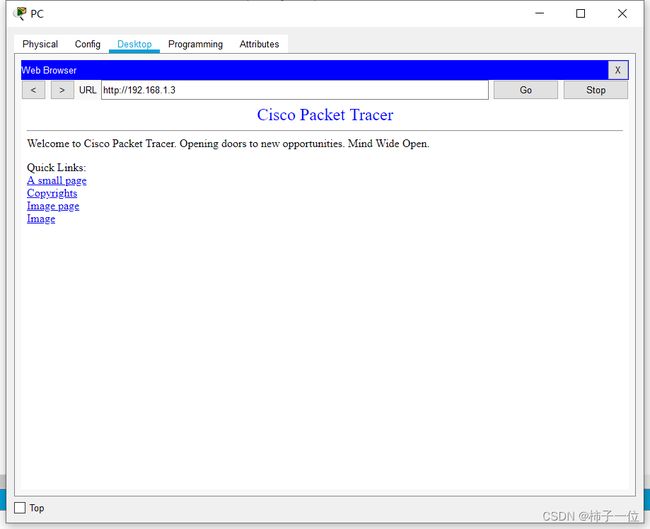

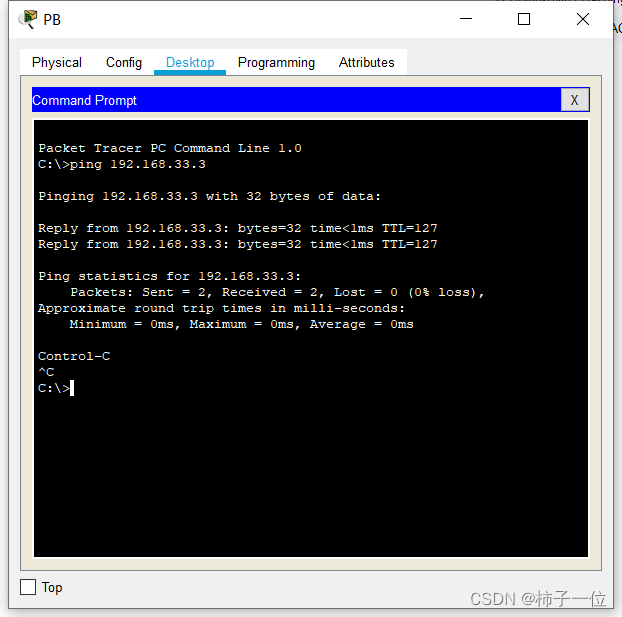

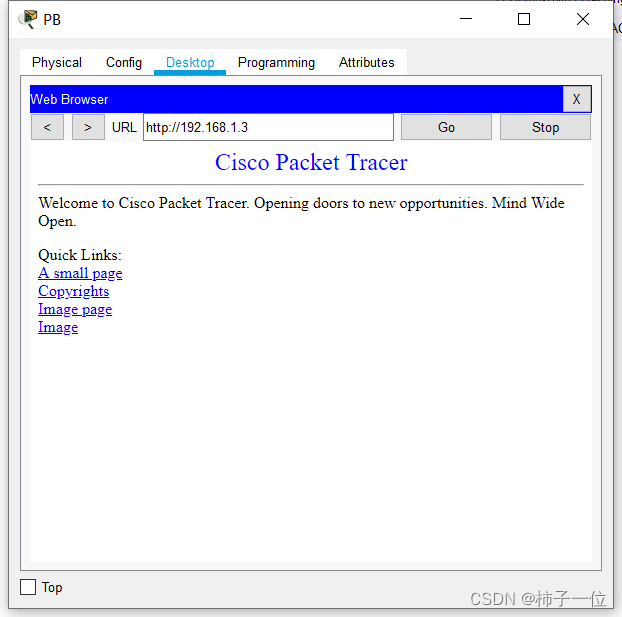

区域Cping不通区域A,但是可以使用web访问区域A的服务器

区域B可以任意访问区域A和区域C

好啦,以上就是关于ZPF的简单讲解啦,觉得有帮助到你的,点个赞吧!