AWS 用户指南笔记

在学习AWS基本操作的时候做的一点小笔记,仅供参考

EC2

Amazon EC2: Amazon Elastic Compute Cloud

AWS : Amazon Web Services

通过使用 Amazon EC2,可以根据自身需要启动任意数量的虚拟服务器、配置安全和网络以及管理存储

Amazon EC2 可以提供

- 虚拟计算环境 — 实例

- 实例的预配置模板— Amazon 系统映像 (AMI),包含服务器需要的程序包(包括操作系统和其他软件)

- 实例 CPU、内存、存储和网络容量的多种配置,也称为实例类型

- 使用密钥对的实例的安全登录信息(AWS 存储公有密钥,自己存储存储私有密钥)

- 临时数据(停止或终止实例时会删除这些数据)的存储卷,也称为实例存储卷

- 使用 Amazon Elastic Block Store (Amazon EBS) 的数据的持久性存储卷,也称为 Amazon EBS 卷。

- 用于存储资源的多个物理位置,例如实例和 Amazon EBS 卷,也称为区域 和可用区

- 防火墙

- 用于动态云计算的静态 IPv4 地址,称为弹性 IP 地址

- 元数据,也称为标签,可以创建元数据并分配给您的 Amazon EC2 资源

- 可以创建虚拟网络,这些网络与其余 AWS 云在逻辑上隔离,并且可以选择连接到您自己的网络,也称为 Virtual Private Cloud (VPC),可以简单理解为集群(虚拟私有云)

1.EC2 设置

注册AWS

创建密钥对 :需要在创建的时候自行保存私钥

创建安全组 :需要使用本地计算机的公有 IPv4 地址;也可以使用 CIDR 表示法指定计算机的公有 IPv4 地址或网络

2.入门

启动实例 : 启动实例的时候会使用默认的VPC来创建实例,如果需要更换注意在配置实例详细信息里修改使用的VPC

连接到Linux实例 :

- 需要私钥文件, 可以使用PuTTY或SSH 客户端 (如果是pem文件需要先通过puttygen转换成ppk文件

- 创建弹性ip并关联到实例上

- 通过Putty进行连接 , 连接方式 用户名@公有DNS名或者 用户名@IPv4公有IP

注意: 对于 Amazon Linux 2 或 Amazon Linux AMI,用户名称是 ec2-user。

对于 CentOS AMI,用户名称是 centos。我用的是Red Hat,用户名就是ec2-user

想通过Putty连接对应的实例,其安全组必须拥有允许 SSH 访问 (适用于 Linux 实例) 的入站规则。如果仅想通过其中一台跳板机连接到该机器,可以将SSH访问的入站规则源IP指定为跳板机实例的安全组ID

安全组规则引用

对于源IP:可以使用本地网络中的特定 IP 地址或 IP 地址范围(采用 CIDR 块表示法)或者实例的安全组 ID

网络接口:包含IP地址等的虚拟网络接口,可以与实例关联,也可以将其与实例分离

VPC

什么是 Amazon VPC?

Amazon Virtual Private Cloud (Amazon VPC) 允许在已定义的虚拟网络内启动 AWS 资源。相当于是自己定义的一个相对隔离的集群环境

- Virtual Private Cloud (VPC) — 仅适用于 AWS 账户的虚拟网络。

- 子网 — VPC 内的一个 IP 地址范围。

- 路由表 — 一组称为“路由”的规则,它们用于确定将网络流量发送到何处。

- 互联网网关 — 连接到 VPC 的网关,用于启用 VPC 中的资源与互联网之间的通信。

- VPC 终端节点 — 能够将 VPC 私密地连接到支持的 AWS 服务和 VPC 终端节点服务(由 PrivateLink 提供支持),而无需使用互联网网关、NAT 设备、VPN 连接或 AWS Direct Connect 连接。VPC 中的实例无需公有 IP 地址便可与服务中的资源通信。VPC 和其他服务之间的通信不会离开 Amazon 网络。

VPC和子网

Virtual Private Cloud (VPC) 在逻辑上与 AWS 云中的其他虚拟网络隔绝。可在 VPC 中启动 AWS 资源,如 Amazon EC2 实例

子网是 VPC 内的 IP 地址范围。可以在指定子网内启动 AWS 资源。对必须连接互联网的资源使用公有子网,而对将不会连接到互联网的资源使用私有子网。

如需保护每个子网中的 AWS 资源,可以使用多安全层,包括安全组和访问控制列表 (ACL)。

在创建 VPC 时,必须以CIDR块的形式为 VPC 指定 IPv4 地址范围;例如,10.0.0.0/16。 一个VPC会有多个可用区,在创建 VPC 之后,可以在每个可用区中添加一个或多个子网。在创建子网时,需要指定子网的 CIDR 块,它是 VPC CIDR 块的子集。每个子网 CIDR 块中的前四个 IP 地址和最后一个 IP 地址无法提供使用,而且无法分配到一个实例(保留地址)。

公有子网和私有子网区别: 看一个子网的流量是否有通向 Internet 网关的路由

向VPC添加CIDR块规则:

- 允许的块大小在 /28 网络掩码与 /16 网络掩码之间。

- 该 CIDR 块不得与 VPC 所关联的任何现有 CIDR 块重叠。

- 可以使用的 IPv4 地址范围是有限制的。

- 不能增加或减少现有 CIDR 块的大小。

子网路由

每个子网都必须关联一个路由表,这个路由表可指定允许出站流量离开子网的可用路由。创建的每个子网都会自动关联 VPC 的主路由表。

子网安全性

AWS 提供了可以用于在 VPC 中提高安全性的两个功能:安全组 和网络 ACL(网络访问控制列表)。安全组可以控制实例的入站和出站数据流,网络 ACL 可以控制子网的入站和出站数据流。多数情况下,安全组即可满足需要;但是,如果需要为 VPC 增添额外一层安全保护,也可以使用网络 ACL。

创建的每个子网均自动与 VPC 的默认网络 ACL 关联

路由表

路由表包含一组称为“路由”的规则,它们用于确定将网络流量从 VPC 发送到何处。可以将子网与特定路由表显式关联。否则,子网将与主路由表隐式关联。

基本概念

- 主路由表 — 随 VPC 自动生成的路由表。它控制未与任何其他路由表显式关联的所有子网的路由。

- 自定义路由表 — 我们自己为 VPC 创建的路由表。

- 边缘关联 - 用于将入站 VPC 流量路由到设备的路由表。需要将路由表与互联网网关或虚拟私有网关相关联,并将设备的网络接口指定为 VPC 流量的目标。

- 路由表关联 — 路由表与子网、互联网网关或虚拟私有网关之间的关联。

- 网关路由表 — 与互联网网关或虚拟私有网关关联的路由表。

- 本地网关路由表 — 与 Outposts 本地网关相关联的路由表。

- 目的地 — 希望流量传输到的 IP 地址范围(目的地 CIDR)

- 传播 - 路由传播允许虚拟私有网关自动将路由传播到路由表。这意味着不需要将 VPN 路由手动输入到路由表

- 目标 — 用于发送目的地流量的网关、网络接口或连接,例如互联网网关。

- 本地路由 — VPC 内通信的默认路由。

可以使用路由表来控制网络流量的流向。 VPC 中的每个子网必须与一个路由表关联,该路由表控制子网的路由(子网路由表)

一个子网一次只能与一个路由表关联,但可以将多个子网与同一子网路由表关联。

路由

每个路由指定一个目的地和一个目标

路由的目的地为 0.0.0.0/0,表示所有 IPv4 地址。目标是连接到 VPC 的互联网网关。

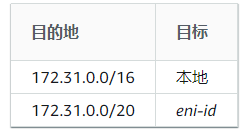

上图路由解释: 流向具有 172.31.0.0/20 CIDR 块的子网的流量将路由到特定网络接口。流向 VPC 中所有其他子网的流量使用本地路由。

网关路由表仅支持目标为 local(默认本地路由)或网络接口的路由

如果不清楚网关应该怎么设置,可以参考这个示例路由选项

NAT网关 使用 NAT 设备允许私有子网中的实例连接到 Internet(例如,为了进行软件更新)或其他 AWS 服务,但阻止 Internet 发起与实例的连接。NAT 设备相当于是一个中转站,作为实例和Internet沟通的桥梁。

大体流程:

创建VPC–>创建子网—>创建网关–>创建自定义路由表–>将路由表和子网关联(控制子网的流量路由方式)

如果一个实例不想通过外网直接访问,但是希望可以进行下载更新,可以设置NAT网关的路由(注意创建NAT网关时需要选择公有子网,即可以与Internet通信的子网)

带有NAT的VPC的最佳实践

负载均衡器

AWS有自己的负载均衡器,支持三种类型的负载均衡器:Application Load Balancer、Network Load Balancer

和 Classic Load Balancer。

应用负载均衡器的原理图如下:

通过Listener定义的规则将负载均衡器如何将请求路由到已注册目标上(target可以是ec2实例)

参考资料:

VPC指南

EC2指南