CORS跨域访问漏洞

一什么是CORS

全称是“跨域资源访问共享”(Cross-Origin Resource Sharing),是一种用于解决跨域资源访问限制的机制。它允许在浏览器中进行跨域请求,并控制跨域请求的安全性。

同源策略(Same-Origin Policy)是浏览器的一种安全策略,它要求在访问资源时,请求的域名、协议和端口必须与资源所在的域名、协议和端口完全匹配。如果两个资源的域名、协议和端口不匹配,浏览器会限制跨域请求,并阻止脚本访问返回的响应数据。

CORS 提供了一种机制,允许服务器端声明它所支持的跨域请求。通过在服务器的响应中添加特定的 HTTP 头部,可以告知浏览器允许来自其他域的请求访问资源。这样,浏览器就能够在遵循同源策略的同时,允许特定的跨域请求。

CORS 主要涉及以下几个 HTTP 头部:

-

Access-Control-Allow-Origin:指定允许访问资源的域名。可以设置为单个域名、多个域名或*(表示允许任意域名访问)。 -

Access-Control-Allow-Methods:指定允许的请求方法,如 GET、POST、PUT 等。 -

Access-Control-Allow-Headers:指定允许的请求头部字段,用于自定义请求头部。 -

Access-Control-Allow-Credentials:指定是否允许发送包含凭据(如 cookies)的跨域请求。

CORS 通过在服务器端配置响应头部来实现。服务器端应根据实际需求和安全考虑,设置适当的响应头部,以允许或限制跨域请求的访问。

在客户端(浏览器)发起跨域请求时,浏览器会在发送请求前进行预检(preflight)检查,以确定是否允许跨域请求。预检请求会发送一个 OPTIONS 方法的请求,并包含特定的头部字段,服务器端应对这些请求进行响应。

注意,CORS 是一种基于浏览器的机制,只在浏览器环境下起作用。如果你正在使用其他方式(例如命令行工具、服务器间通信等)进行跨域请求,CORS 不会生效。

二如何使用CORS

1.首先构建后端:cors.php

set_charset('utf8');

$sql = "select * from xssdata";

$result = $conn->query($sql);

//输出JSON数据到页面

$json = json_encode($result->fetch_all(MYSQLI_ASSOC));

echo $json;

$conn->close();

?>2.将代码放到后端服务器51

3.在构建HTML,放在84服务器上,去访问cors.php

Document

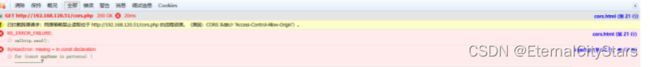

4.此时,由于同源策略的限制,188无法访问183

5.可以抓个包看一下

6.可以看到,我们发送的请求有一条origin字段,标明了来源,但是服务器的响应中并没有Access-Control-Allow-Origin这个字段来允许访问。浏览器看到服务器并没有允许,直接拦截了访问

7.接下来我们来优化51服务器上的cors.php,允许任意主机跨域访问,直接在cors.php上加一个Access-Control-Allow-Origin就可以实现

set_charset('utf8');

$sql = "select * from class";

$result = $conn->query($sql);

//输出JSON数据到页面

$json = json_encode($result->fetch_all(MYSQLI_ASSOC));

header("Access-Control-Allow-Origin:*");//*代表任意主机,也就是说任意origin均可以跨域

echo $json;

$conn->close();

?>!注意,由于本次测试是实验环境,为了方便直接设置为*,通常不建议如此设置,会导致接口完全暴露,任意网站均可跨域访问。

8.我们再用cors.html访问,就可以发现成功弹窗,成功跨域获取到服务器资源

9.抓包观察发现服务器回应了Access-Control-Allow-Origin: *,代表允许任意主机访问,浏览器看到后便不会进行拦截

10.CORS还有很多其他的字段,例如

-

Access-Control-Allow-Origin:指定允许访问资源的域名。可以设置为单个域名、多个域名或*(表示允许任意域名访问)。 -

Access-Control-Allow-Methods:指定允许的请求方法,如 GET、POST、PUT 等。 -

Access-Control-Allow-Headers:指定允许的请求头部字段,用于自定义请求头部。 -

Access-Control-Allow-Credentials:指定是否允许发送包含凭据(如 cookies)的跨域请求。

例:Access-Control-Allow-Methods:POST :只允许为POST请求访问

11.也可以继续优化cors.php,设置白名单

set_charset('utf8');

$sql = "select * from class";

$result = $conn->query($sql);

//输出JSON数据到页面

$json = json_encode($result->fetch_all(MYSQLI_ASSOC));

//定义一个数组,存放允许访问的源地址

$list = array('http://192.168.120.84','http://192.168.120.52');

//使用$_SERVER['HTTP_ORIGIN']获取当前请求的 HTTP 头部中的 "Origin" 字段的值,在通过in_array()检测Origin值是否在list中

//如果在,in_array返回True否则返回False

if (in_array($_SERVER['HTTP_ORIGIN'],$list)){

//使用$_SERVER['HTTP_ORIGIN']获取当前请求地址来源,将Access-Control-Allow-Origin的值设置为挡墙请求地址的来源

header("Access-Control-Allow-Origin:". $_SERVER['HTTP_ORIGIN']);

}

else{

die("Cross-Site Disallowd");

}

echo $json;

$conn->close();

?>三预防CORS漏洞

CORS漏洞主要是由于配置错误引起的。所以,预防漏洞变成了一个配置问题。常见的预防CORS攻击的防御手段

1.正确访问跨域请求

如果web资源包含敏感信息,则应该在Access-Control-Allow-Origin标头中正确指定来源。

2.只允许信任的网站

看起来似乎很明显,但是Access-Control-Allow-Origin中指定的来源只能是受信任的站点。特别是使用通配符来表示允许跨域请求的来源而不进行验证很容易被利用。

3.避免将null列入白名单

避免使用标题Access-Control-Allow-Origin:null。来自文档内部和沙河请求的跨域资源调用可以指定null来源。应针对私有和公共服务器的可信来源正确定义CORS头。

4.避免在内部网络中使用通配符

避免在内部网络中使用通配符,当内部浏览器可以访问不受信任的外部域时,仅靠信任网络配置来保护内部资源是不够的。

5.CORS不能代替服务器端安全策略

CORS只是定义了浏览器的行为,决不能代替服务器端对敏感数据的保护,攻击者可以直接从任何可信来源伪造请求。因此,除了正确配置CORS之外,Web服务器还应该继续对敏感数据应用保护,列如身份验证和会话管理。