安全技术与防火墙

目录

安全技术

防火墙

按保护范围划分:

按实现方式划分:

按网络协议划分.

数据包

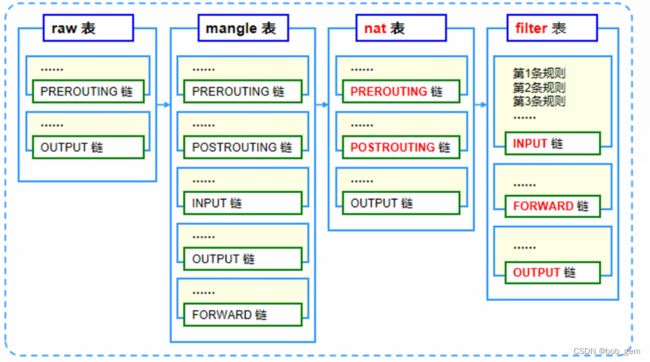

四表五链

规则链

默认包括5种规则链

规则表

默认包括4个规则表

四表

查询

格式:

规则

面试题

NFS常见故障解决方法

安全技术

入侵检测系统 (Intrusion Detection Systems) : 特点是不阻断任何网络访问,量化、定位来自内外网络的威胁情况,主要以提供报警和事后监督为主入侵检测系统 提供有针对性的指导措施和安全决策依据,类 似于监控系统一般用旁路部署 (默默的看着你) 方式

入侵防御系统 (Intrusion Prevention System) : 以透明模式工作,分析数据包的内容如: 溢出攻击、拒绝服务攻击、木马、蠕虫、系统漏洞等进行准确的分析判断,在判定为攻击行为后立即予以 阻断,主动而有效保护网络的安全,一般采用在线部署方式。 (必经之路)

防火墙 ( FireWall ) :隔离功能,工作在网络或主机边缘,对过出网络或主机的数据包基于一定的规则检查,并在匹配某规则时由规则定义的行为进行理的一组功能的组件,基本上的实现都是默 认情况下关闭所有通过型访问,只开放允许访问的策略,会将希望外网访问的主机放在DMZ(demilitarizeozone)网络中

防水墙 广泛意义上的防水墙: 防水墙 (waterwa11) ,与防火墙相对,是一种防止内部信息泄漏的安全产品。网络、外设接口、存储介质和打印机构成信息泄漏的全部途径。防水墙针对这四种泄密途径,在事前、事 中、事后进行全面防:。其与防病毒产品、外部安全产品一起构成完整的网络安全体系。

防火墙

按保护范围划分:

主机防火墙: 服务范围为当前一台主机

网络防火墙: 服务范围为防火墙一侧的局域网

按实现方式划分:

硬件防火墙:在专用硬件级别实现部分功能的防火墙;另一个部分功能基于软件实现

软件防火墙: 运行于通用硬件平台之上的防火墙的应用软件,Windows 防火墙ISA --> Forefront

按网络协议划分.

网络层防火墙: OSI模型下四层,又称为包过滤防火墙 协议 端口号 ip mac

应用层防火墙/代理服务器: proxy 代理网关,OSI模型七层

数据包

mac头部 IP头部 协议/端口 七层协议(http) 真实数据 校验位

收包 拆包 检查没问题 装包

收包 拆包 检查有问题 隔离或者丢弃

四表五链

网卡------内核(netfilter)

pre-routing:路由选择前

post-routing:路由选择后

input: 进入入本机

output: 出本机

forward:转发

规则链

规则的作用:对数据包进行过滤或处理

链的作用:容纳各种防火墙规则

链的分类依据:处理数据包的不同时机

默认包括5种规则链

INPUT:处理进入本机的数据包

OUTPUT:处理从本机出去的数据包

FORWARD:处理转发数据包

POSTROUTING链: 在进行路由选择后处理数据包

PREROUTING链:在进行路由选择前处理数据包

规则表

表的作用:容纳各种规则链

表的划分依据:防火墙规则的作用相似

默认包括4个规则表

raw表:确定是否对该数据包进行状态跟踪

mangle表:为数据包设置标记

nat表:修改数据包中的源、目标IP地址或端口

filter表: 确定是否放行该数据包(过滤)

表的作用是存放链

链决定了在什么地方控制流量

表中有链,链中有规则

四表

raw : 跟踪数据包

mangle: 标记 优先级

nat:地址转换

filter:流量过滤 筛选数据包哪些可以通过 哪些不可以通过

五链

input:进入本机的流量

output:出本机的 流量

forward :转发数据包

prerouting :路由判断前

postrouting: 路由判断后

查询

iptables -vnL [-t 表名]

v 详细

n 数字

L 防火墙列表

iptables [-t 表名] -vnL --line-num显示行号

iptables [-t filter] l或A 链 (INPUT) 规则

格式:

iptables -t 指定表 子命令 指定链 规则

查看 规则 -vnL

查看iptables 的规则

iptables -vnL [-t 表名]

如果查看不是 filter表需要指明表

iptables -vnL -t nat

给规则加上序号: iptables [-t表名] -vnL --line-num

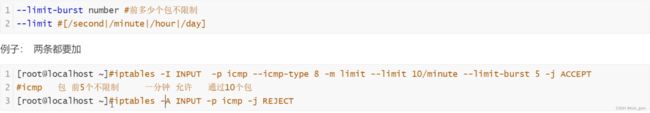

添加规则 A I

iptables -A INPUT -s 192.168.233.0/24 -j ACCEPT或DROP 或REJECTA 在末尾追加

-I 需要指明序号 -I INPUT 1 在INPUT链的规则第一条前添加,我就变成第一条了

iptables -l INPUT 2 -s 192.168.91.0/24 -j ACCEPT

删除规则 D F

iptables [-t 表名] -F

iptables -D 链 规则序号

iptables -t filter -D INPUT 2:删除filter表中INPUT链中的第二条规则

修改默认规则(默认是允许通过 黑名单)

iptables -P INPUT DROP

iptables -P INPUT ACCEPT

替换规则 R

iptables -R INPUT 1 -s 192.168.233.1 -j ACCEPT

跳转 -j

DROP 丢弃

REJECT 拒绝

ACCEPT 允许

LOG 日志 添加备注

SNAT 源地址 转换

DNAT 目的地址转换

规则

-s 源地址

-d 目的地址

--sport

--dport

-p tcp udp icmp

-i 进口网卡

-o 出口网卡

面试题

1.100可以访问 101 所有服务

101不可以 访问 100的所有服务

iptables -A INPUT -s 192.168.91.101 j REJET

iptables -A INPUT -s 192.168.91.101 -m state --state NEW |-j REIET

2.永久打开路由转发功能

vim /etc/sysctl.conf

net.ipv4.ip_forward=1 #将此行写入配置文件

NFS常见故障解决方法

启用了的iptables state 模块 用户 访问有问题 查看 日志 table full drop pket,后来研究 发现,有一个内核选项的默认值 过低 netfilter/nf conntrack max 默认 65536把这个值 调 大一点

cat /proc/net/nf conntrack

启用后会写在这个文件中

1smod |grep conn 内核模块可以看到,调用state状态时可以看到

cat /proc/sys/net/netfilter/nf_conntrack max 记录的用户数为 65536

echo 1 > /proc/sys/net/netfilter/nf_conntrack max 修改最大记录数

tail /var/Tog/messages 查看日志

Nov 29 12:08:53 ocalhost kernel: nf_conntrack: table full, dropping packet

cat/proc/sys/net/netfilter/nf_conntrack_max 这个 参数 设置的 太小了

(1)The rpcbind failure error

故障现象:

nfs mount: server1:: RPC: Rpcbind failure

RPC: Timed Out

nfs mount: retrying: /mntpoint

故障原因:

第一,可能因为客户机的hosts文件中存在错误的ip地址、主机名或节点名组合;

第二,服务器因为过载而暂时停止服务。

(2)The server not responding error

故障现象:

NFS server server2 not responding, still trying

故障原因:

第一,网络不通,用ping命令检测一下。

第二,服务器关机。

(3)The NFS client fails a reboot error

故障现象:

启动客户机后停住了,不断显示如下提示信息:

Setting default interface for multicast: add net 224.0.0.0: gateway:

client_node_name.

故障原因:

在etc/vfstab的mount选项中使用了fg而又无法成功mount服务器上的资源,改成bg或将该行注释掉,直到服务器可用为止。

(4)The service not responding error

故障现象:

nfs mount: dbserver: NFS: Service not responding

nfs mount: retrying: /mntpoint

故障原因:

第一,当前级别不是级别3,用who -r查看,用init 3切换。

第二,NFS Server守护进程不存在,用ps -ef | grep nfs检查,用/etc/init.d/nfs start启动。

(5)The program not registered error

故障现象:

nfs mount: dbserver: RPC: Program not registered

nfs mount: retrying: /mntpoint

故障原因:

第一,当前级别不是级别3。

第二,mountd守护进程没有启动,用/etc/init.d/nfs脚本启动NFS守护进程。

第三,看/etc/dfs/dfstab中的条目是否正常。

(6)The stale file handle error

故障现象:

stale NFS file handle

故障原因:

服务器上的共享资源移动位置了,在客户端使用umount和mount重新挂接就可以了。

(7)The unknown host error

故障现象:

nfs mount: sserver1:: RPC: Unknown host

故障原因:

hosts文件中的内容不正确。

(8)The mount point error

故障现象:

mount: mount-point /DS9 does not exist.

故障原因:

该挂接点在客户机上不存在,注意检查命令行或/etc/vfstab文件中相关条目的拼写。

(9)The no such file error

故障现象:

No such file or directory.

故障原因:

该挂接点在服务器上不存在,注意检查命令行或/etc/vfstab文件中相关条目的拼写。

(10)No route to host

故障现象:

# mount 192.168.115.120:/opt/data /data -t nfs -o rw

mount: mount to NFS server ‘192.168.115.120’ failed: System Error: No route to host.

故障原因:

防火墙被打开,关闭防火墙。

这个原因很多人都忽视了,如果开启了防火墙(包括iptables和硬件防火墙),NFS默认使用111端口,我们先要检测是否打开了这个端口,还要检查TCP_Wrappers的设定。

(11)Not owner

故障现象:

# mount -F nfs -o rw 192.168.115.120:/mnt/data /data

nfs mount: mount: /data: Not owner

故障原因:

这是Solaris 10版本挂载较低版本nfs时报的错误。

解决:

需要用-o vers=3参数

示例:

# mount -F nfs -o vers=3 192.168.115.120:/mnt/data /data

(12)RPC: Program not registered & retrying

故障现象:

nfs mount: 192.168.115.120: : RPC: Program not registered

nfs mount