BMZCTF misc1

目录

真正的CTFer

解不开的秘密

赢战2019

技协杯-签到

SDNISC2020_简单数据包

SDNISC2020_过去和现在

2018 HEBTUCTF 签到题

HEBTUCTF 你可能需要一个wireshark

MISC_你猜猜flag

2018 护网杯 迟来的签到题

2018 hackergame Word 文档

小明的演讲

神秘压缩包

日志审计

海量的txt文件

哆啦A梦

flag就在这

Fix it

flag

宝宝

[2020首届祥云杯]到点了

真正的CTFer

010修改图片高度,steg查看更清晰

解不开的秘密

word加密

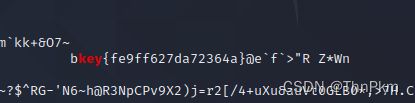

文件给了16密文 ,转ASCII后继续转base64, 得到数据

[HKEY_CURRENT_USER\Software\RealVNC\VNCViewer4\MRU]

"00"="127.0.0.1"

"Order"=hex:00,01

"01"="127.0.0.1:5900"[HKEY_CURRENT_USER\Software\RealVNC\WinVNC4]

"Password"=hex:37,5e,be,86,70,b3,c6,f3

"SecurityTypes"="VncAuth"

"ReverseSecurityTypes"="None"

"QueryConnect"=dword:00000000

"PortNumber"=dword:0000170c

。。。。。。。

了解了一下是vnc加密,需要vnc4x.exe输入 上面的16进制密码来解密,

赢战2019

拿到图片binwalk扫一波 有东西,foremost分出来,得到个二维码

扫码出信息:眉头一皱,发现这个二维码并没有那么简单

stegsolve一波

技协杯-签到

一个doc 然后记事本打开看见 PK开头,所以修改后缀zip,然后翻看

SDNISC2020_简单数据包

一个流量包,但是用wireshark打不开,应该是损坏、

binwalk分离一下

bsae64解密出来就是啦

SDNISC2020_过去和现在

binwalk 一把梭

2018 HEBTUCTF 签到题

也是看到PK修改后缀zip

有个type文件,修改后缀jpg,010打开最后面,不修改也看见了

(注意字符集是utf-8,否则看不到flag)

HEBTUCTF 你可能需要一个wireshark

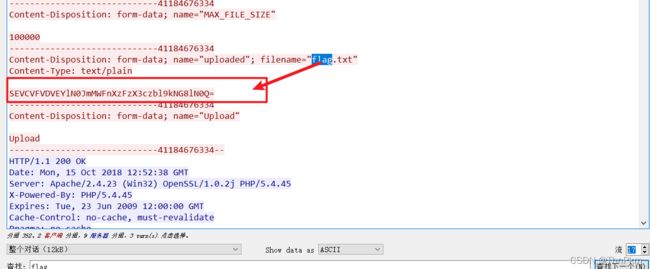

逐个流查看,看到这个啦

MISC_你猜猜flag

一个个试哈哈哈,四大爷有东西

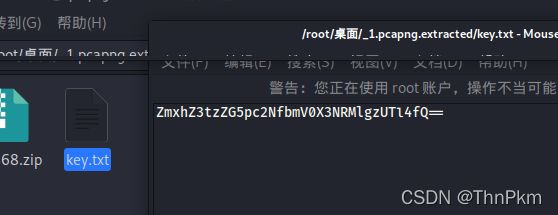

这个exe文件binwalk分离出加密的flag,密码就是 ZmxhZ+WlveWDj+WPr+S7peeMnOWHuuadpQ==

记事本打开这个mdb文件

2018 护网杯 迟来的签到题

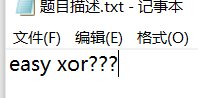

提示xor 也就是异或运算,之前没遇到过

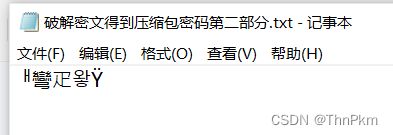

密文base64后是一段乱码

python脚本遍历

import base64

str1='AAoHAR1TIiIkUFUjUFQgVyInVSVQJVFRUSNRX1YgXiJSVyJQVRs='

str2=base64.b64decode(str1)

for i in range(200):

flag=''

for j in str2:

flag += chr(i^j)

print(flag)2018 hackergame Word 文档

没什么思路啊

BMZCTF:2018 hackergame Word 文档_末 初的博客-CSDN博客

.doc后缀改变成zip即可。。

小明的演讲

BMZCTF:小明的演讲_末 初的博客-CSDN博客

ppt 没有啥信息,010打开也是一个zip ,修改后缀,里面还有一个zip

又学到新东西了,这个是 中文电码解码

解决中文乱码,去010修改头部为 FE FF

这样压缩包密码就是:我是密码我也是密码

拿到后base64

神秘压缩包

BMZCTF:神秘压缩包_末 初的博客-CSDN博客_bmzctf 神秘压缩包

有个txt ,看着是data协议,直接放在url里面

得到密码图片

输入密码后得到很多二维码

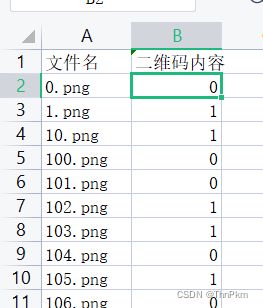

微微二维码批量解码,

二维码扫出来二进制,然后解码(按文件名排序)

他这个排序很离谱,吧后缀名去了再升序即可

日志审计

这里有一堆flag文件,看后面的语句

是盲注语句 后面的102应该就是ASCII值 对应的就是f

hence' AND ORD(MID((SELECT IFNULL(CAST(secret AS CHAR),0x20) FROM haozi.secrets ORDER BY secret LIMIT 0,1),1,1))=102所以把盲注后面的数字进行 ASCII解码即可

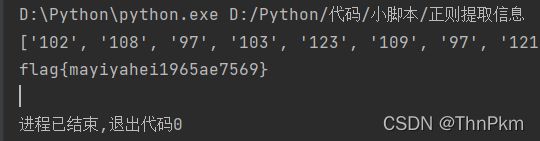

尝试写个脚本

import re

with open('C:/Users/达/Desktop/flag.txt') as f:

lines=f.readlines()

num=[]

for line in lines:

num+=re.findall(r'%3D(.+?)--',line) #获取每行的数

print(num)

flag=''

for i in num:

flag+=chr(int(i)) #10进制转字符

print(flag)海量的txt文件

500txt 文件,里面都是些乱码

在这500个里面找flag,然后看了wp 就是纯找,

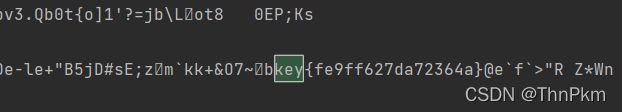

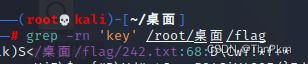

写脚本

for i in range(1,501):

with open('C:/Users/达/Desktop/flag/{0}.txt'.format(i),'r') as f: #循环打开文件

for inner in f: #文件的内容

if 'key' in inner: #在文件里找到key 就打印文件内容

print(inner)可以用linux命令 查找文件内容

grep -rn '查找内容' /文件

哆啦A梦

得到个哆啦A梦图片,提示缺少了什么

foremost 分离出个文件夹,有个残缺二维码,只需要010修改高度即可

然后解码就是flag

flag就在这

ZIP文件损坏,010打开发现文件头错误,很明显的,

修改后 flag.txt加密了

感觉不像是伪加密,然后也没别的啥信息,就暴破啦

Fix it

修复二维码

直接截频来做的,扫出就是flag

flag

txt打开发现是将png文件给base64编码了

CyberChef解码 就行

也可以跟之前一个题 url里面加上data:image/png;base64,

宝宝

一个二维码png 扫码:一个宝宝是解不开这个东西的

binwalk分离出zip ,刚开始很玄分不出来,我手动分离的

看着不是伪加密,这是根据扫码推测密码为babybaby

能成功打开flag文件 然后修改后缀为png 即可

[2020首届祥云杯]到点了

第一个word打开 显示隐藏字符,给了密码信息

还以为是暴破,没找到合适工具来破解 docx文件,看了wp; 竟是详情信息 20201024 真是离谱

第二个文件打开,换个字色很明显的 培根密码

| 解码出:GOODNIGHTSWEETIE |

第三个文件 看文件很大,直接binwalk

出来一个bmp,学习了一波 bmp很可能是wbs43open隐写

选上bmp文件,然后输入密码,解密结果保存路径