The Danger of Minimum Exposures: Understanding Cross-App Information Leaks on iOS through Multi-Side

目录

- 笔记

- 后续的研究方向

- 摘要

- 引言

-

- iOS上的多通道推理

- 多渠道学习

- 负责任的披露

- 全系统泄漏控制

- 贡献

The Danger of Minimum Exposures: Understanding Cross-App Information Leaks on iOS through Multi-Side

CCS 2023

笔记

本文讨论了与 iOS 上的目标活动相关的多个侧通道信息泄露的风险。作者介绍了一种名为Mischief的新型攻击技术,该技术利用概率搜索来识别暴露最多信息的侧信道的最佳子集。该攻击被建模为多变量时间序列分类问题,并使用基于深度学习的解决方案进行推理。作者展示了 Mischief 在 iOS 上的有效性,以高度的信心识别前台应用、网站访问和敏感的 IoT 操作。他们认为,苹果目前对此类攻击的保护是不够的,并提出了一种更全面的方法来控制整个系统的信息泄漏。作者还讨论了他们向 Apple 负责任地披露信息,以及开发一种名为 Wheels 的隐私保护技术,以减少整个系统的信息暴露。该论文的贡献包括对多侧信道推理的新发现和理解,以及抑制计算系统信息泄漏的新技术。

大意:

- 对侧信道泄漏的研究主要集中在单个信道上,但对从与目标活动相关的多个信道中学习的风险研究较少。

- 作者介绍了恶作剧攻击技术,该技术可识别暴露最多信息的侧信道的最佳子集。

- 恶作剧应用于 iOS,并成功识别前台应用、网站访问和敏感的 IoT 操作。

- Apple 目前对此类攻击的保护不足。

- 作者提出了一种称为 Wheels 的新技术,用于减少整个系统的信息暴露。

- 本文的贡献包括对多边通道推理的新发现和理解,以及抑制计算系统信息泄漏的新技术。

后续的研究方向

-

开发先进的防御机制:在研究结果的基础上,可以进一步探索开发更强大的防御机制来抵御侧信道攻击。这可能涉及设计新的算法或技术,以有效缓解跨多个渠道的信息泄漏。

-

将分析扩展到其他平台:虽然研究集中在 iOS 上,但类似的分析可以在其他平台上进行,例如 Android 或桌面操作系统。这将使人们更广泛地了解侧信道漏洞,并有助于制定特定于平台的防御策略。

-

调查新型侧信道攻击媒介:该研究主要关注与应用活动和应用内运营相关的侧信道攻击。探索其他潜在的侧信道攻击媒介,如功耗、电磁辐射或声音信号,可以发现新的漏洞并扩大侧信道研究的范围。

-

评估侧信道攻击对不同应用的影响:可以进行进一步调查,以评估侧信道攻击对特定类型应用(如金融或医疗保健应用)的影响。这将有助于了解关键域中侧信道攻击的潜在风险和影响。

-

与行业利益相关者合作:与行业利益相关者(如操作系统开发人员、应用程序开发人员和安全专业人员)合作,可以促进有效对策的实施,并提高对侧信道漏洞的认识。协作努力可以导致开发更安全的系统和实践。

-

探索基于机器学习的防御技术:利用机器学习算法和技术进行侧信道防御可能是一个有前途的方向。这可能涉及开发可以实时检测和缓解侧信道攻击的模型,或者使用机器学习来提高侧信道分析和预测的准确性。

-

调查硬件级侧信道的影响:虽然研究的重点是操作系统级侧信道,但探索硬件级侧信道的影响,例如基于缓存的攻击或定时攻击,可以为计算系统的整体安全性提供有价值的见解。

这些方向有助于推进侧信道研究,并有助于制定更有效的防御策略来防止信息泄露。

摘要

长期以来,对侧信道泄漏的研究一直集中在单个信道(内存、网络流量、电源等)的信息暴露上。研究较少的是从与目标活动(如网站访问)相关的多个侧信道学习的风险,即使单个信道的信息量不足以进行有效攻击。尽管之前的研究在这个方向上迈出了第一步,从一组全球统计数据中推断出iOS上前台应用程序的操作,但仍然不太清楚如何确定系统上所有与目标相关的侧通道的最大信息泄露,从这些泄露中可以了解到目标的哪些信息,最重要的是,如何控制整个系统的信息泄露,而不仅仅是从一个单独的频道。

为了回答这些基本问题,我们对多渠道推理进行了首次系统研究,重点是iOS作为第一步。我们的研究基于一种名为Mischief的新型攻击技术,该技术给定了一组与目标活动相关的潜在副通道(例如,前台应用程序),并利用概率搜索来近似暴露大多数信息的通道的最优子集,如Merit Score(一种基于相关性的特征选择指标)所测量的。在这样的最优子集上,推理攻击被建模为多变量时间序列分类问题,因此可以应用最先进的基于深度学习的解决方案,特别是InceptionTime,以实现尽可能好的结果。恶作剧在今天的iOS(16.2)上被发现有效,即使在开放的世界场景中,也能高度自信地识别前台应用程序、网站访问、敏感的物联网操作(例如开门),这表明苹果对已知攻击的保护是不够的。同样重要的是,这种新的理解使我们能够开发更全面的保护,这可以将今天的侧通道研究从抑制单个通道的泄漏提升到控制整个系统的信息暴露。

引言

在计算系统上,任何事件的发生,例如在智能手机上运行物联网应用程序来开门,都不可避免地会产生副作用——CPU、内存和网络使用等的变化,而不应该知道该事件的一方(如第三方应用程序)可能会观察到这些副作用。这些副作用,通常包括资源访问模式和访问产生的信号,是可以推断出受保护信息的通道。对于大多数系统来说,完全去除这种侧信道是不可行的,这是由于用于覆盖接入模式的额外资源使用(例如,隐藏定时信道的大量随机业务)所产生的难以承受的成本,或者由于对数据发布的严格控制(例如,添加到公共统计数据中的噪声,使其变得无用)而显著降低了系统的功能。今天,解决这一挑战依赖于一种普遍的智慧,即可以通过抑制每个信道上的信息暴露(定时、数据包大小、内存访问模式、功耗等)来控制侧信道泄漏,从而使对信道的攻击变得不太可能成功:例如,限制释放CPU使用率,因此,它更有可能反映多个过程的聚合效应,而不是一个特定的过程[1,2]。一个根本问题是,与目标事件相关的通常不是单个通道,而是整个系统中的多个通道:运行应用程序会通过CPU、GPU、内存、网络、存储和其他的使用模式泄露信息。因此,事件的侧通道泄漏应通过所有这些通道的联合效应来衡量,而现有的专注于单个通道的方法充其量是不够的,因为单个通道的最小暴露量的集体信息可能当削弱一个侧通道可能会意外加强另一个通道时,仍然是重要的,在最坏的情况下是无效的[46]。

iOS上的多通道推理

第一次尝试明确地跨多个渠道进行查看是在iOS上进行侧渠道分析[53]。与安卓系统不同,安卓系统以通过其procfs泄露每个进程的信息而闻名[10,25,26,50,55],iOS在控制信息暴露方面更为积极,只通过其API发布全局统计数据,如CPU、内存和存储使用情况。这些统计数据是多个进程操作的摘要,每个进程都被认为过于嘈杂,无法找到有关单个进程的任何有用信息。然而,先前的研究表明,当使用符号聚合近似和模式袋表示从这些通道中提取特征,并使用简单的支持向量机对特征进行集体分析时,仍然可以推断出前台运行的应用程序等敏感信息[53]。这些发现迫使苹果修改iOS内核,以降低发布此类全球统计数据的速度,从而减轻威胁[1,2]。

然而,更不清楚的是,苹果目前的保护措施是否充分——是否存在其他渠道组合,可以从中推断出相同甚至更敏感的信息。事实上,先前的研究只是提供了一个例子来证明来自嘈杂的单个频道的集体信息也会对隐私产生严重影响。我们仍然不知道更基本问题的答案:给定一个计算系统,如何确定系统上不同侧通道之间的关系?我们能找到这些信道的最优子集来估计系统暴露的最大信息量吗?最重要的是,我们如何从整个系统控制侧通道泄漏,而不仅仅是单个通道?此外,到目前为止,人们还很少了解哪些推理技术在异构通道上最有效地工作,这本质上是一个学习问题。这些问题的解决方案将提升当前的侧通道研究,从减少单个通道的泄漏到保护整个系统的隐私。

多渠道学习

在我们的研究中,我们进一步分析了整个系统侧的渠道风险,重点关注iOS上的跨应用信息泄露。我们分析的中心是一种名为Mischief(sEcret in Ference的多侧信道学习)的攻击,其首先识别所有可能暴露敏感信息的iOS API,然后利用Merit Score[24]来分析来自这些侧信道的不同组合的联合信息泄漏,以及搜索披露大多数信息的信道的最优子集的算法。此外,我们将最优子集的推理公式化为多变量时间序列(MTS)分类问题,并应用最先进的MTS分类器,包括Rocket[15]和InceptionTime[21],来解决该问题。

在我们对iOS 16 SDK的研究中,我们执行了一项自动评估,挖掘了分布在83个API中的1053个潜在副通道。值得注意的是,每个API都代表一个结构化输出,拥有多个输出,因此也有多个通道,这可能会泄露敏感数据。在这些渠道上运行Mischief,我们进一步确定了一个子渠道,这些渠道为给定的攻击目的泄露了最多的信息,通过它们的联合功绩得分来衡量:例如,当目的是识别前台应用程序时,7通道(wire_count、cow_faults、en0_ibytes、en0_obytes、en0_ipackets、en0.opackets和user_time)在子集中,而为了推断Safari访问的网站,我们的方法选择了9个通道(free_count、inactive_count、wire_count,internal_page_count、en0_ibytes、en 0_obyes、en0.ipackets、en 0.opacket和user_ttime)。Mischief进一步从这些渠道了解到敏感的跨应用信息,这表明苹果采取的补救措施确实是脆弱的。具体来说,我们发现一个没有特权的恶意应用程序能够准确识别前台运行的应用程序、Safari访问的网站和Apple Home的操作(包括开门、车库、照明和查看摄像头等)。对于前台应用程序识别,我们的方法不仅在封闭世界场景(100个已知应用程序)中实现了高精度,如先前的研究[53]所做的那样,而且在开放世界场景(500个只有100个指纹的应用程序)下也实现了高准确性,这是以前从未做过的,显示了新攻击的威力。我们的评估表明,Mischief是有效的(高精度)、高效的(执行时间短)和稳健的(例如,在一个设备上训练的模型可以在其他设备上使用,如第4节所示)。

负责任的披露

2022年12月,我们向苹果报告了该漏洞。为了协助调查,我们提供了我们的代码、数据和攻击的视频演示。截至本文编写之时,苹果安全团队仍在研究该问题,我们仍与他们保持沟通。

全系统泄漏控制

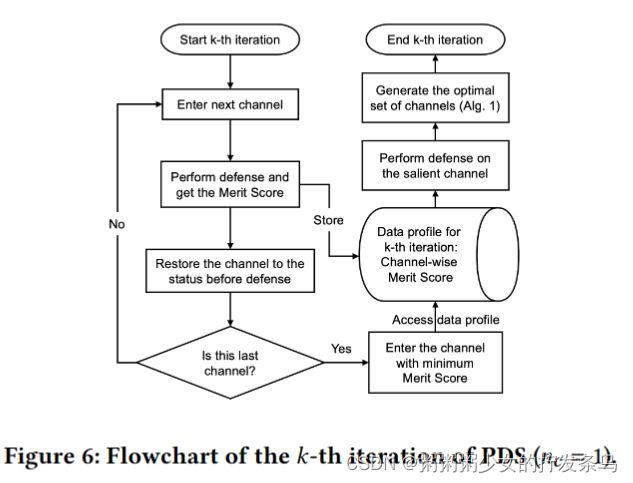

如今,缓解侧通道泄漏主要集中在单个通道上(例如[48])。即使是苹果旨在控制一组通道泄漏的内核补丁[1,2]也无法抑制其他通道的信息暴露,这使得我们的攻击得以成功。利用我们新的多渠道分析,我们首次开发了一种新的隐私保护技术,旨在减少整个系统的整体信息暴露,同时最大限度地减少对其功能的影响。我们的方法,称为车轮(WHolE系统泄漏抑制),迭代地识别整个系统中的信道的最优子集,以使用Merit Score来评估其信息泄漏,然后通过对分数影响最大的所选信道进行小幅度的控制(添加少量噪声、以小延迟减缓数据发布等)来减少来自该子集的泄漏。当找不到得分高于给定阈值的通道子集时,该迭代结束。我们研究中设置的阈值旨在将推理的准确性降低到随机猜测的水平。为此,我们利用HIVE-COTE[27]来评估在给定优异分数下推理的效果。众所周知,HIVE-COTE是一种重量级但最有效的MTSC解决方案,已被广泛用作衡量其他MTSC方法性能的参考点和上限[15,16,21,31,40,45]。

贡献

新的发现和理解。我们首次尝试在计算系统上系统地分析多个侧通道之间的关系,并开发一种从最佳通道组合中推断敏感信息的有效方法。使用我们的技术,我们证明了最先进的iOS仍然容易受到推断攻击,将前台应用程序、访问的网站以及Apple Home在物联网设备上的操作等受保护信息暴露给未经授权的方。我们的研究结果强调了侧通道防御对整个系统的重要性,而不仅仅是对单个通道。

新技术。除了攻击/分析技术,我们还进一步开发了第一种方法,以抑制计算系统所有通道中给定目标的信息泄漏。该技术的有效性在iOS上进行了评估。这些新技术是朝着更全面地控制系统上所有侧通道的信息泄漏迈出的第一步。