从一文开始你的你的HTB之旅

简介

2023年12月10日 0:18:34

本文用于教程如何开始HTB靶机的练习,关于如何增强连通性,流畅度,以及一些打靶机时,常常会使用的工具说明和小技巧

open

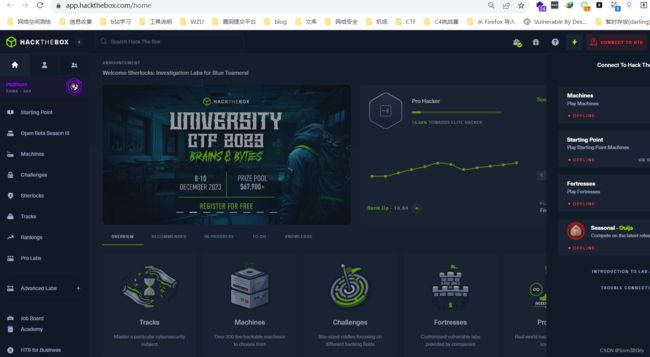

进到这个页面,左边分别有好几个选项

- Starting Point (新手练习的靶机,对于免费用户的话,就几台可以尝试的机器,对于刚刚开始打HTB 是一个不错的选择)

- Open Beta Session III ( 赛季靶机,这是最近才刚刚开始有的,一个赛季会以积分的赛制运行,每个赛季结束会按照积分等级发放奖励,积分只有在每一个星期更新的那一个星期拿下机器并且提交flag 才能获取积分)

- Machine 常规机器目录,每一个星期会有两台免费的靶机可以打,但是这个一般是随机的,就跟英雄联盟周免一个意思

- Chanllenge 这个是CTF 题目列表

- Pro Labs 就是需要额外购买的 靶场

- Advanced Labs 里面有一系列 对应 公司 比如AWS Jetbrains 家产品的利用 靶场

看到右上角 对应的 Connect to Lab 字样

这里出现三种 配置文件选项

- Machine 对应 左边 Machine 和 Open Beta Session 的靶机

- Start Point 对应 左边 Starting Point

- Fortresses 对应 左边 Advanced Labs

使用对应的文件就可以进入对应靶场的网络

一般选择 新加坡节点 会比较快,然后下载这个 TCP 版本的 ,下载下来会是一个 .o 结尾的配置文件

Connect Speed

但是直接使用这个配置文件进行连接一般,速度都不是很快,会导致打靶场的体验 特别差

对于这个问题解决的方案就是,通过增加(open)前置代理,可能有的小伙伴就会联想到 使用linux的 Proxychains 来进行代理

但是其实 open 的配置文件是可以 配置前置代理的!!!

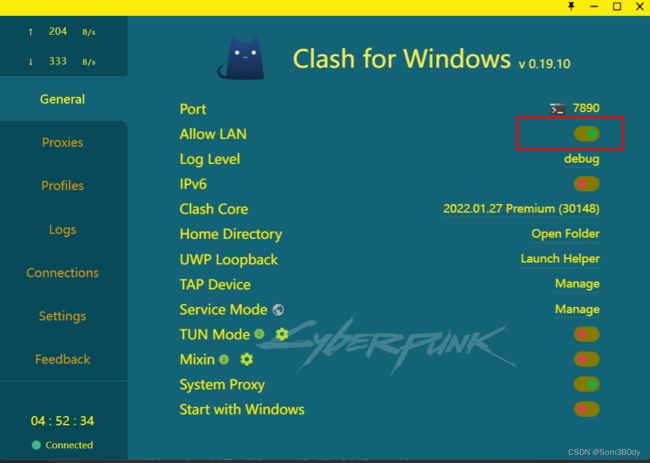

只需要在 .o 加入这一行配置, 我配置的是本机的 clash 代理

这个记得开打,这个选项表示允许局域网的用户进行连接

进行这样的配置之后,只要你的机场还算ok ,延迟一般就在100-200ms 之间拉

nmap

nmap -A <targetIP>

-A: Enable OS detection, version detection, script scanning, and traceroute

其实就是 和 -sC -sV -O --traceroute 等价

一般就这样基本上就可以枚举出靶机的常见端口拉

一般来说linux 靶机开放大多数情况都是 22,80 ,80web 端口 一般是突破口 具体什么突破口就看靶机的作者想考察什么了 ,一般拿到权限后可能是www用户,接下来就开始找凭证

- web db 配置文件 —> 连接数据库 —>获取凭证

- 明文: 尝试ssh连接

- 密文: hashcat 或者 john 爆破 一般使用 rockyou.txt 作为爆破的字典 /usr/share/wordlists/rockyou.txt

- git 配置文件

- 环境变量 存在用户凭证

crackmapexec ,smbclient

一般来说windows 就是开放 445,突破口最多也是445,一般来说会给你一些文件 查看的权限,通过这个作为线索

枚举445端口常见的工具有 smbclient ,crackmapexec

crackmapexec smb <targetIP>

crackmapexec smb <targetIP> -u 'guest' -p '' --shares --rid-brute #对于域控来说 有时候可以通过爆破 rid 来得到一些用户列表

smbclient -L //<targetIP> -N #尝试枚举 匿名用户可以访问的共享目录

burpsuite

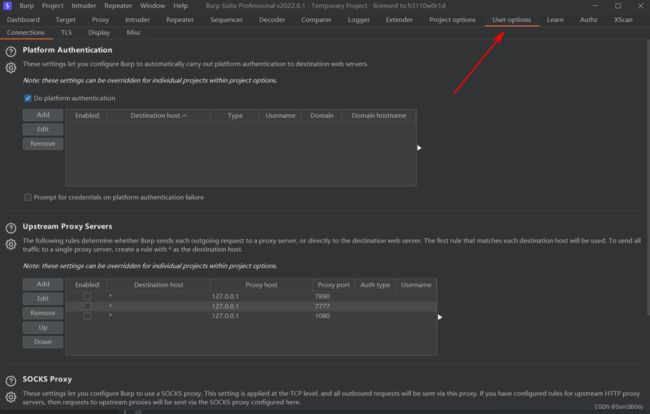

在虚拟机连接靶场的网络的情况下

有些人可能跟我一样不喜欢用虚拟机的burpsuite,想使用本机的burpsuite,那么如何让burpsuite 的流量可以访问到靶机呢?

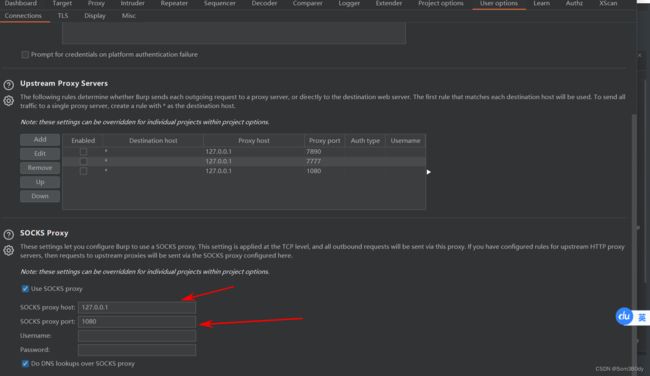

我常见的方法是使用 ssh 开一个 socks连接在本地

ssh -D 1080 root@<your-virtual-machine-ip>

输入这行命令之后 在本地会有一个1080 端口监听着,我们只要此时让burp的流量走这个端口就能访问到

这样配置后,我们在浏览器,照常把代理设置为 burpsuite ,然后就可以直接使用 浏览器访问靶场的环境拉

seclist

这是一个字典合集,如果是kali系统,系统里没有可以通过直接使用 apt install 进行安装

/usr/share/seclists/Discovery/Web-Content/dirsearch.txt

/usr/share/seclists/Discovery/Web-Content/common.txt

我常用 这两个字典

ffuf

fuzz 工具 ,这是一个go写的fuzz 工具,速度特别快,对于kali来说如果没有也可以直接通过apt 进行安装

ffuf -c -w /usr/share/seclists/Discovery/Web-Content/dirsearch.txt -u http://baidu.com/FUZZ -fc 403

-c 开启颜色

-w 指定字典路径

-u 指定url FUZZ 字样必须存在,字典替换的位置就是这里

-fc filter code ,过滤状态码403 的响应

gobuster

在枚举vhost的时候我喜欢用这个工具 ,使用 apt install 就能安装

gobuster vhost --append-domain -u https://hospital.htb -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-110000.txt

--append-domain 把字典添加到域名前面,在爆破vhost的时候使用

-w 指定字典路径

-u 指定url

这些就是我一般打靶机常用的枚举工具 ,还有一些下次更新吧