使用亚马逊云科技安全服务构建全面的安全解决方案

关键字: [Amazon Web Services re:Invent 2023, Amazon GuardDuty, Amazon Web Services Security Services, Network Firewall, Threat Detection, Automated Remediation, Security Automation]

本文字数: 2000, 阅读完需: 10 分钟

视频

如视频不能正常播放,请前往bilibili观看本视频。>> https://www.bilibili.com/video/BV1UM411d7pD

导读

在多供应商安全服务环境中,企业在统一安全策略方面一直面临挑战,因为服务之间可能几乎没有集成。这就导致部署的响应操作配置参数范围过于狭隘。在本论坛中,您将了解如何使用多个亚马逊云科技安全服务作为单一解决方案来扩展您的可见性和缓解能力。了解如何使用 Amazon GuardDuty 等威胁检测服务以及 Amazon Network Firewall、Amazon WAF 和 Amazon Shield 等 亚马逊云科技网络和应用程序保护服务来实现更好的安全态势。

演讲精华

以下是小编为您整理的本次演讲的精华,共1700字,阅读时间大约是8分钟。如果您想进一步了解演讲内容或者观看演讲全文,请观看演讲完整视频或者下面的演讲原文。

演讲者在re:Invent的第三天首先欢迎观众的出席,并询问大家迄今为止的愉快体验。他表示,接下来将带来一场精彩的演讲,主题是关于如何使用亚马逊云科技的安全服务构建全面的安全解决方案。为了丰富演讲内容,他还邀请了星展银行的嘉宾在稍后的环节分享现实生活中的案例。

这位演讲者介绍自己是Mun Hossain,担任亚马逊云科技安全产品的产品经理,主要负责网络防火墙、Web应用防火墙和DDoS保护等产品。他在亚马逊云科技工作了一年半,但在网络安全领域拥有超过20年的经验。在加入亚马逊云科技之前,他曾管理过网络网关、电子邮件网关、XDR等安全领域的产品团队。

Mun还介绍了他的同事Michael,作为高级安全解决方案架构师,专注于他们今天要讨论的服务,如网络防火墙。Michael在亚马逊云科技的大部分时间都致力于向大客户讲解如何从这些网络安全服务中获取价值。

第三位演讲者是Abira Subramanian,担任星展银行负责公共云安全的工程主管。他领导着一个团队,负责制定用于安全采用云服务的控制措施。Abira在公共云领域工作了7年,并在安全领域积累了13年的经验。

Mun安排了演讲流程,共分为三个部分。首先,他们将探讨如何应对多向威胁的最佳实践;其次,Mun和Michael将通过模拟攻击场景展示如何使用不同的安全服务抵御攻击;最后,他们将分析基于效率的跨不同网络组件的自动化威胁检测和补救行动的整体解决方案。

最后,来自星展银行的Abira将分享这些解决方案在实际操作中所面临的挑战以及如何解决这些问题的一些真实案例。

根据IBM的一份报告,企业平均使用了超过45种不同的安全供应商解决方案。然而,这种庞大的工具集不仅没有解决安全问题,反而加剧了问题,导致在某个点后,安全投资的回报逐渐减少。

另一项令人担忧的数据是,该报告还发现,平均来说,遏制多向攻击需要花费大约322天的时间。

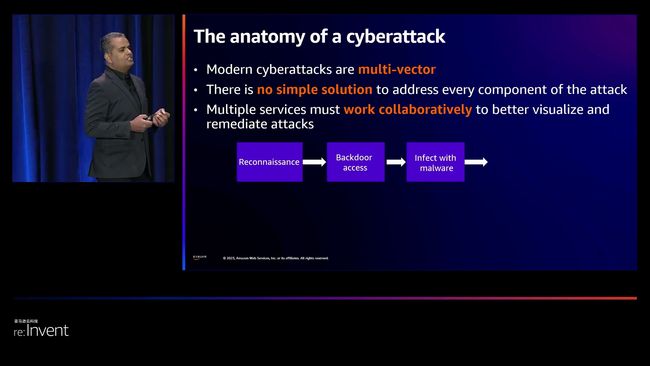

Mun通过一张描述杀戮链的幻灯片解释了为何碎片化的安全方法会导致回报逐渐减少。攻击者通常会经过类似于端口扫描的侦察阶段,然后通过恶意软件获取访问权限,接着建立命令和控制通道,最后横向传播。防御者则使用各种工具(如WAF、沙箱、防火墙等)来检测和应对每个阶段。

对于单一路径威胁(如恶意软件),防御者可能会使用WAF进行检测并用沙箱阻止它。然而,在面对多阶段攻击的全过程时,并没有一种银弹可以解决所有问题。各个团队使用独立的工具,各自拥有单独的管理控制台、策略、监控和API。

增加更多的工具只会让问题变得更复杂。关键在于,一个地方的检测并不意味着修复应该在同一个地方发生,而跨团队的脱节工具导致了沟通和协调的不佳效果。

Mun建议采用一个有趣的角色扮演活动来展示这些问题,而非更多的幻灯片。他将扮演攻击者,针对Michael虚构公司的目标发起攻击,从简单的ping扫描和端口扫描开始。

在第一次攻击中,Mun讨论了使用Nmap和Masscan等工具来确定存活的主机和服务器开放的端口,以便规划潜在目标的地图。然而,他发现他的IP地址被阻止,这表明该公司正在使用安全组、网络访问控制列表以及可能的防火墙或入侵检测系统。

在防御方面,Michael解释说他在环境中部署了亚马逊网络防火墙(Amazon Web Network Firewall)来检查和控制流量。它可以用于监控来自互联网关的入站流或工作负载的出站流。在网络防火墙底层,它利用Suricata,并展示了其先进的规则集。

一些关键功能包括使用默认拒绝创建策略,深入检查流量,以及验证元素(如TLS服务器名称指示器)以阻止侦察扫描。这使得生产工作负载远离攻击者的雷达和公共互联网扫描服务。

During the second attack, as a result of implementing IP filtering, Mun altered his strategy. He targeted the company's e-commerce network server, planning to exploit SQL injection vulnerabilities in order to collect customer data for future ransomware attacks. However, his attempts to manipulate the backend database were unsuccessful.

Michael explained that he used Amazon Web Services' WAF to inspect all network requests and employed Amazon Web Services' Managed Rules to detect and block common injection attempts and OWASP Top Ten vulnerabilities. Additionally, he set up Amazon Web Services firewall manager to centrally manage WAF policies and automatically apply protection to new application resources that met specific labels or Amazon Web Services organizational paths.

In the third attack, Mun attempted to use a fast reset tool for more scalable DDoS attacks by sending a large number of TCP reset data packets to overwhelm the web server, hoping to consume resources and block legitimate traffic. However, this attack was mitigated by CloudFront distributions' front-end workloads on Amazon Web Services.

Michael noted that CloudFront had recently added capabilities to combat HTTP fast reset attacks. He also utilized Amazon Web Services Shield Advanced Service on key resources, which allowed access to a group of DDoS experts within the Shield response team who could provide advice on elastic architecture. The service could also write WAF rules in real-time to mitigate attacks while validating them to avoid false positives.

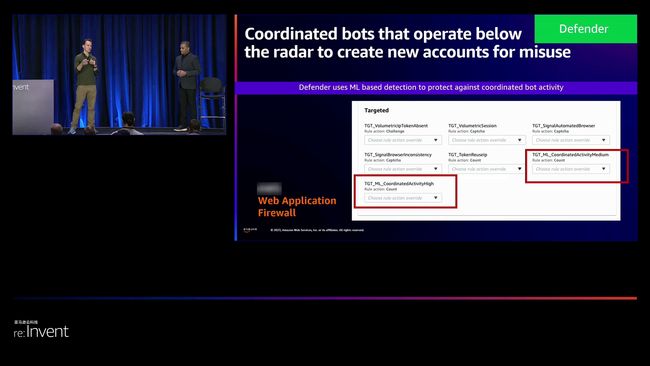

Due to the failure of volume attacks, Mun shifted to more stealthy bot-based assaults to evade detection. He planned to use residential proxies and randomized behavior to mimic genuine traffic and bypass any IP filtering or rate limiting.

Smiling, Michael stated that Amazon Web Services' WAF had recently introduced advanced bot management features. By forcing users to execute JavaScript challenges, the service could collect remote information on clients being bots even when simulating common headers. This allowed for the detection and blocking of coordinated bot activity that appeared like genuine human traffic.

Summarizing this role-playing exercise, Mun highlighted the key takeaways. Fixing actions typically required cross-component automation outside the components where the detections occurred. Dispersed tools across different teams led to poor communication and exacerbated attacks.

For solutions, Mun demonstrated how to use Step Functions and Lambda to coordinate automated operations across services based on detections. For example, GuardDilty can detect suspicious VPC flow logs, triggering Network Firewall rules to block threat IP addresses.

迈克尔详细地描述了GuardDuty将调查结果发送给Security Hub的过程,接着Security Hub将其发布到EventBridge的一系列关键步骤。当一个规则与这些发现相匹配时,会启动一个Step Functions工作流,将IP添加到DynamoDB拒绝列表中,并更新网络防火墙规则以及发送通知。

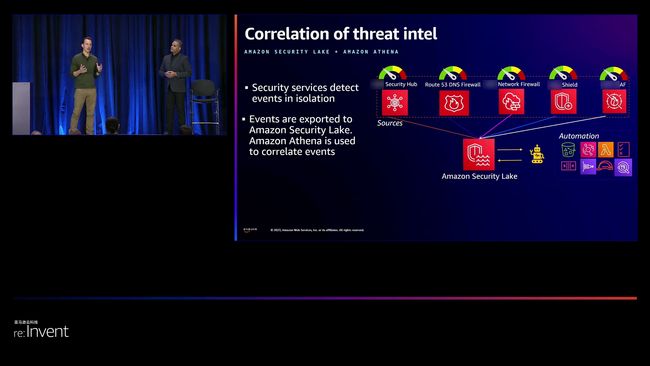

在讨论如何将事件相关联以获取可操作见解的第二个问题上,Mun提到了Amazon Security Lake。这个系统汇集了一个组织的安全数据,将其转换为标准化模式,如OCSF,并支持更有效的分析和调查。

迈克尔解释了Security Lake如何支持实时调查查询的自然语言功能以及将规范化的数据转发到其他分析服务。这有助于分析师在一个检测的基础上转向识别相关事件,共同构建整个威胁全景图。

Mun邀请了Abraham分享新加坡星展银行(DBS Bank)在实际应用这些解决方案的案例。

星展银行是亚洲领先金融服务集团之一,也是东南亚最大银行,总部位于新加坡,业务遍及全球。星展在银行市场的占有率达到50%以上,并荣获了许多奖项,包括亚洲最安全银行。

星展银行的一个核心任务是成为一家真正的数字银行,这一原则已融入其企业文化。星展在多个地区运行工作负载以满足计算、存储和分析需求。

随着星展云安全运营规模的扩大,面临的关键挑战包括保护传出流量以防止勒索软件等威胁,同时了解外部数据移动风险。另一个痛点是严重依赖手动评估许多孤立的安全警报,导致操作员疲劳增加。

星展设定了几项目标:确定信号异常流量和尖峰指标,检测可能表明潜在数据泄露的异常行为,以及实施自动化补救措施以加速应急响应。

最初,星展使用传统的代理架构来处理传出流量,具有隔离的安全控制。但这需要手动干预,提供的自动化选项有限。

接下来,他们部署了亚马逊云科技Network Firewall,使用基于域和协议的精细策略过滤传出流量。然而,跨服务手动关联警报以辨别真实威胁仍具挑战性。

最终,DBS银行采用了一种整合方法,结合检测和自动化修复工作流程。通过编排由高保真警报触发的响应,他们简化了操作并减少了团队间的交接。

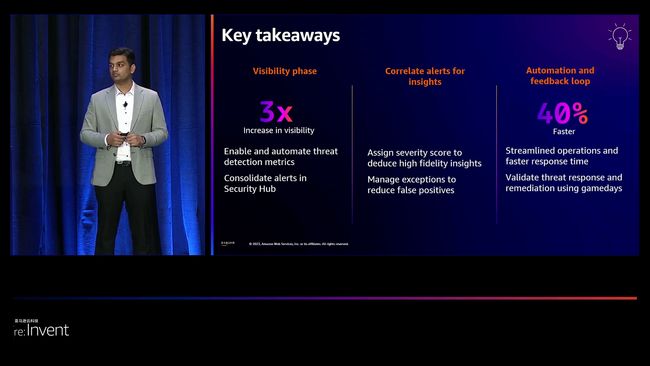

在可见性阶段,DBS利用了亚马逊云科技的服务如GuardDuty、Access Analyzer和Config等来检测环境中的威胁。所有发现的结果都会汇总到Security Hub中,以便提供更丰富的警报并分配风险分数。

在自动化阶段,DBS专注于处理高置信度的警报,并使用Step Functions根据发现类型编排相关的关联和修复工作流程。例如,他们会检测异常的网络流量,并根据检测结果限制IAM权限或调整S3存储桶策略。

Abira分享了一些关键经验教训:从一开始就对所有控制进行可见性,并在自动化前将检测融入日常运营;将发现的结果联系起来,分配严重性评分,并管理豁免以减少误报;自动化和反馈循环可以加快响应速度并简化流程;以及使用游戏日和混沌工程实验进行验证。

总的来说,DBS银行提供了一个在亚马逊云上实施全面、集成的安全解决方案的实际案例。演讲者成功地传达了对现代云安全架构挑战的策略,如何通过自动化、分析和集成来克服多重威胁和挑战。与会者从亚马逊云科技的专家和领先客户的观点中汲取了有关现代云安全架构的宝贵见解。

下面是一些演讲现场的精彩瞬间:

亚马逊云科技为其客户提供了全面的安全服务方案,以帮助他们构建安全的云端应用。

据演讲者介绍,攻击者通常会利用rootkit感染系统,从而打开一条无限制访问的命令和控制通道,并在横向传播中感染更多系统以扩大其影响范围。

然而,现有的Web应用程序防火墙在识别那些能够伪造信息规避防御措施的隐身机器人方面能力有限。

为了解决这一问题,亚马逊推出了安全湖(Amazon Security Lake),它采用开放标准OCSF格式将安全数据整合并规范化到集中化的数据湖中。

此外,领导者们还展示了如何通过亚马逊云科技的自然语言查询功能来协助调查跨服务的安全威胁。

亚马逊云科技的网络防火墙则具备高级的过滤功能,可有效控制出口流量并实现自动扩展,从而缩短事件响应时间。

为了验证威胁响应和修复措施的有效性,企业还可以采用游戏化和混沌安全策略,从而建立一个持续改进的反馈循环。

总结

SEC226:探讨使用亚马逊云科技安全服务构建综合安全解决方案

本文主要讨论了在攻击生命周期中如何检测和修复威胁,以及构建强大安全解决方案的方法。首先,强调了在面对复杂多向攻击时,孤立的安全工具和手动流程所面临的挑战。攻击者可能会利用侦察到的各种策略进行横向移动,这就需要相应的检测和自动响应的自动化措施。

亚马逊云科技提供了一系列涵盖网络、应用、数据和身份层的管理安全服务。其中,重点介绍的服务包括网络防火墙、WAF、Shield、GuardDuty和安全Hub。这些服务可以通过EventBridge、Step Functions和Lambda进行集成,实现自动化的威胁检测和响应工作流程。

DBS银行分享了一个实际案例,展示了如何使用GuardDuty和Access Analyzer等亚马逊云科技的安全服务来提高对威胁的可见性。将这些调查结果输入到安全Hub中,然后通过自动化工作流来更新防火墙规则和IAM策略,从而解决问题。

总结起来,关键在于从服务的可视性开始,通过减少误报来优化结果,进而实现自动响应。这样不仅可以提高安全运营的效率,减少手动流程,还能实现快速遏制威胁的目标。

演讲原文

https://blog.csdn.net/just2gooo/article/details/134833245

想了解更多精彩完整内容吗?立即访问re:Invent 官网中文网站!

2023亚马逊云科技re:Invent全球大会 - 官方网站

点击此处,一键获取亚马逊云科技全球最新产品/服务资讯!

点击此处,一键获取亚马逊云科技中国区最新产品/服务资讯!

即刻注册亚马逊云科技账户,开启云端之旅!

【免费】亚马逊云科技“100 余种核心云服务产品免费试用”

【免费】亚马逊云科技中国区“40 余种核心云服务产品免费试用”

亚马逊云科技是谁?

亚马逊云科技(Amazon Web Services)是全球云计算的开创者和引领者,自 2006 年以来一直以不断创新、技术领先、服务丰富、应用广泛而享誉业界。亚马逊云科技可以支持几乎云上任意工作负载。亚马逊云科技目前提供超过 200 项全功能的服务,涵盖计算、存储、网络、数据库、数据分析、机器人、机器学习与人工智能、物联网、移动、安全、混合云、虚拟现实与增强现实、媒体,以及应用开发、部署与管理等方面;基础设施遍及 31 个地理区域的 99 个可用区,并计划新建 4 个区域和 12 个可用区。全球数百万客户,从初创公司、中小企业,到大型企业和政府机构都信赖亚马逊云科技,通过亚马逊云科技的服务强化其基础设施,提高敏捷性,降低成本,加快创新,提升竞争力,实现业务成长和成功。