sentinel基本使用

提:java环境OK,8080端口不能被占用

运行命令:java -jar sentinel-dashboard-1.8.1.jar

访问sentinel管理界面:http://localhost:8080/,密码账号都是sentinel

该项目用到微服务出自尚硅谷SpringCloud框架开发教程

学前demo

1、启动nacos

2、新建微服务:cloudalibaba-sentinel-service8402

3、pom

cloud2020

com.atguigu.springcloud

1.0-SNAPSHOT

4.0.0

cloudalibaba-sentinel-service8402

com.atguigu.springcloud

cloud-api-commons

${project.version}

com.alibaba.csp

sentinel-datasource-nacos

com.alibaba.cloud

spring-cloud-starter-alibaba-nacos-discovery

com.alibaba.csp

sentinel-datasource-nacos

com.alibaba.cloud

spring-cloud-starter-alibaba-sentinel

org.springframework.cloud

spring-cloud-starter-openfeign

org.springframework.boot

spring-boot-starter-web

org.springframework.boot

spring-boot-starter-actuator

cn.hutool

hutool-all

4.6.3

org.projectlombok

lombok

true

org.springframework.boot

spring-boot-starter-test

test

4、yml

server:

port: 8402

spring:

application:

name: cloudalibaba-sentinel-service

cloud:

nacos:

discovery:

#Nacos服务注册中心地址

server-addr: localhost:8848

sentinel:

transport:

#配置Sentinel dashboard地址,8080监控8401

dashboard: localhost:8080

#默认8719端口,假如被占用会自动从8719开始依次+1扫描,直至找到未被占用的端口

port: 8719

datasource: # 持久化保存到nacos中

ds1:

nacos:

server-addr: localhost:8848

dataId: cloudalibaba-sentinel-service

groupId: DEFAULT_GROUP

data-type: json

rule-type: flow

# 图像化展示,暴露所有端口

management:

endpoints:

web:

exposure:

include: '*'

5、主启动

@EnableDiscoveryClient

@SpringBootApplication

public class CloudalibabaSentinelService8402Application {

public static void main(String[] args) {

SpringApplication.run(CloudalibabaSentinelService8402Application.class, args);

System.out.println("启动成功");

}

}6、业务类FlowLimitController

@RestController

@Slf4j

@RequestMapping

public class FlowLimitController {

@GetMapping("/testA")

public String testA() {

return "------testA";

}

@GetMapping("/testB")

public String testB() {

return "------testB";

}

}7、启动sentinel

8、启动微服务8401

9、查看微服务控制台

此时控制台说明都没有,

是因为sentinel采用懒加载,我们访问一次接口就可以看到一下页面

基本使用

流控规则

基本介绍

资源名:唯一名称,默认请求路径

针对来源: Sentinel可以针对调用者进行限流,填写微服务名,默认default(不区分来源)

单机阈值:

QPS∶当调用该api的QPS达到阈值的时候,进行限流(单位时间内,请求接口次数限制)

线程数:当调用该api的线程数达到阈值的时候,进行限流(单位时间内,请求并发数限制)

是否集群:不需要集群

流控模式:

1、直接(默认): api达到限流条件时,直接限流

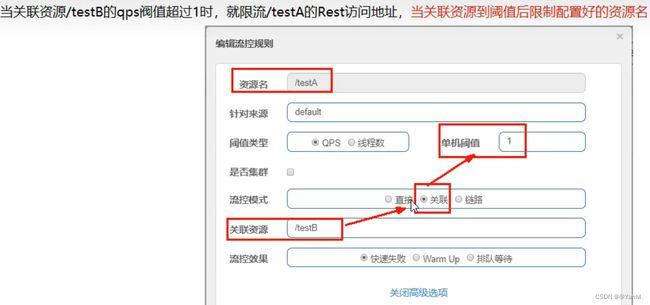

2、关联:当关联的资源达到阈值时,就限流自己;当与A关联的资源B达到阀值后,就限流A自己;B惹事,A挂了。(比如支付接口达到阈值就限流下订单的接口)

使用postman模拟并发密集访问testB,postman里新建多线程集合组,将访问地址添加进新新线程组。

3、链路:只记录指定链路上的流量(指定资源从入口资源进来的流量,如果达到阈值,就进行限流)【api级别的针对来源】,参考下面博客。

Sentinel-限流规则(流控模式:直接、关联、链路)_sentinel限流规则_其然乐衣的博客-CSDN博客![]() https://blog.csdn.net/QRLYLETITBE/article/details/125834577?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522169278307016777224420652%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=169278307016777224420652&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~sobaiduend~default-1-125834577-null-null.268%5Ev1%5Ekoosearch&utm_term=sentinel%E6%B5%81%E6%8E%A7%E6%A8%A1%E5%BC%8F%E9%93%BE%E8%B7%AF&spm=1018.2226.3001.4450

https://blog.csdn.net/QRLYLETITBE/article/details/125834577?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522169278307016777224420652%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=169278307016777224420652&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~sobaiduend~default-1-125834577-null-null.268%5Ev1%5Ekoosearch&utm_term=sentinel%E6%B5%81%E6%8E%A7%E6%A8%A1%E5%BC%8F%E9%93%BE%E8%B7%AF&spm=1018.2226.3001.4450

流控效果:

1、直接-快速失败(直接失败,抛异常)

2、warm up(预热)

即预热/冷启动方式。当系统长期处于低水位的情况下,当流量突然增加时,直接把系统拉升到高水位可能瞬间把系统压垮。通过"冷启动",让通过的流量缓慢增加,在一定时间内逐渐增加到阈值上限,给冷系统一个预热的时间,避免冷系统被压垮。

默认coldFactor为3,即请求QPS从(单机阈值/ 3)开始,经多少预热时长才逐渐升至设定的QPS阈值。

案例,阀值为10+预热时长设置5秒。系统初始化的阀值为10/3约等于3,即阀值刚开始为3;然后过了5秒后阀值才慢慢升高恢复到10。

3、排队等待

匀速排队,让请求以均匀的速度通过,阀值类型必须设成QPS,否则无效。

设置含义:/testB每秒1次请求,超过的话就排队等待,等待的超时时间为20000毫秒。

这种方式主要用于处理间隔性突发的流量,例如消息队列。想象一下这样的场景,在某一秒有大量的请求到来,而接下来的几秒则处于空闲状态,我们希望系统能够在接下来的空闲期间逐渐处理这些请求,而不是在第一秒真接拒绝多余的请求。

降级规则

Sentinel熔断降级会在调用链路中某个资源出现不稳定状态时(例如调用超时或异常比例升高),对这个资源的调用进行限制,让请求快速失败,避免影响到其它的资源而导致级联错误。当资源被降级后,在接下来的降级时间窗口之内,对该资源的调用都自动熔断(默认行为是抛出 DegradeException)。

Sentinel在1.8.0版本对熔断降级做了大的调整,可以定义任意时长的熔断时间,引入了半开启恢复支持。

熔断状态有三种状态,非别为OPEN、HALF_OPEN、CLOSED

| 状态 |

说明 |

| OPEN |

表示熔断开启,拒绝所有请求 |

| HALF_OPEN |

探测恢复状态,如果接下来的一个请求顺利通过则表示结束熔断,否则继续熔断 |

| CLOSE |

表示熔断关闭,请求顺利通过 |

熔断降级规则包含下面几个重要的属性:

| Field |

说明 |

默认值 |

| resource(资源名) |

资源名,即规则的作用对象 |

|

| grade(熔断策略) |

熔断策略,支持慢调用比例/异常比例/异常数策略 |

慢调用比例 |

| count(最大RT) |

慢调用比例模式下为慢调用临界 RT(超出该值计为慢调用);异常比例/异常数模式下为对应的阈值 |

|

| timeWindow(熔断时长) |

熔断时长,单位为 s |

|

| minRequestAmount(最小请求数) |

熔断触发的最小请求数,请求数小于该值时即使异常比率超出阈值也不会熔断(1.7.0 引入) |

5 |

| statIntervalMs(统计时长) |

统计时长(单位为 ms),如 60*1000 代表分钟级(1.8.0 引入) |

1000 ms |

| slowRatioThreshold(比例阈值) |

慢调用比例阈值,仅慢调用比例模式有效(1.8.0 引入) |

熔断策略

RT(慢调用比例)

选择以慢调用比例,需要设置允许的慢调用最大的响应时间(RT),请求的响应时间大于该值则统计为慢调用。|当单位统计时长(statIntervalMs)内请求数目大于设置的最小请求数目,并且慢调用的比例大于阈值,则接下来的熔断时长内请求会自动被熔断|。经过熔断时长后熔断器会进入探测恢复状态(HALF-OPEN 状态),若接下来的一个请求响应时间小于设置的慢调用 RT 则结束熔断,若大于设置的慢调用 RT 则会再次被熔断。

案例演示

首先我们先添加一个控制器方法:

//FlowLimitController.java

@GetMapping("/testC")

public String testC(){

try {

TimeUnit.SECONDS.sleep(5);

} catch (InterruptedException e) {

e.printStackTrace();

}

return "----testC";

}设置熔断策略,QPS>5 并且这些请求的RT(最大响应时间)>300 并且请求通过和拒绝比例大于比例阈值触发熔断。

测试

通过JMeter测试,1秒钟发起10个线程请求/testC,此时就会触发熔断效果,停止测试以后,10秒钟以后恢复正常。

异常比例

当单位统计时长内请求数目大于设置的最小请求数目,并且异常的比例大于阈值,则接下来的熔断时长内请求会自动被熔断。经过熔断时长后熔断器会进入探测恢复状态(HALF-OPEN 状态),若接下来的一个请求成功完成(没有错误)则结束熔断,否则会再次被熔断。异常比率的阈值范围是 [0.0, 1.0],代表 0% - 100%。

注意:异常降级仅针对业务异常,对 Sentinel 限流降级本身的异常(BlockException)不生效。

编写测试接口:

@GetMapping("/testC")

public String testC() {

log.info("testC 异常比例");

int age = 10 / 0;

return "------testC";

}设置熔断策略异常比例

测试

我们通过JMeter来测试,设定HTTP请求地址。

当启动JMeter的时候,就会触发熔断,因为此时我们1秒钟发送10个请求超过了最小请求数5,同时超过了比例阈值,满足了两个条件,当熔断时长过后就会恢复正常。

异常数

当单位统计时长内请求数目大于设置的最小请求数目,且异常数目超过阈值之后会自动进行熔断。经过熔断时长后熔断器会进入探测恢复状态(HALF-OPEN 状态),若接下来的一个请求成功完成(没有错误)则结束熔断,否则会再次被熔断。

注意:异常降级仅针对业务异常,对 Sentinel 限流降级本身的异常(BlockException)不生效。

设置异常数策略,当1秒钟内请求超过5并且异常数大约5个的时候触发熔断

热点规则

热点即经常访问的数据。很多时候我们希望统计某个热点数据中访问频次最高的 Top K 数据,并对其访问进行限制。比如:

商品 ID 为参数,统计一段时间内最常购买的商品 ID 并进行限制

用户 ID 为参数,针对一段时间内频繁访问的用户 ID 进行限制

热点参数限流会统计传入参数中的热点参数,并根据配置的限流阈值与模式,对包含热点参数的资源调用进行限流。热点参数限流可以看做是一种特殊的流量控制,仅对包含热点参数的资源调用生效。

比如:

localhost:8080/aa?name=aa

localhost:8080/aa?name=bb

加入两个请求中,带有参数aa的请求访问频次非常高,我们就现在name==aa的请求,但是bb的不限制

编写测试接口:

@GetMapping("/testHotKey")

@SentinelResource(value = "testHotKey",blockHandler = "deal_testHotKey")

public String testHotKey(@RequestParam(value = "p1",required = false) String p1,

@RequestParam(value = "p2",required = false) String p2){

return "---------testHotKey";

}

public String deal_testHotKey(String p1, String p2, BlockException exception){

//sentinel系统默认的提示:Blocked by Sentinel (flow limiting)

return "------deal_testHotKey,o(╥﹏╥)o";

}使用@SentinelResource直接实现降级方法,它等同Hystrix的@HystrixCommand

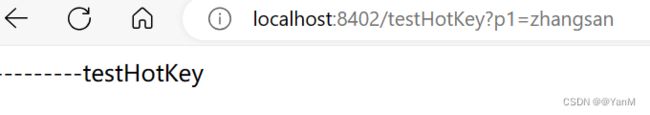

访问:http://localhost:8401/testHotKey

定义热点规则

此时访问http://localhost:8401/testHotKey?p1=1

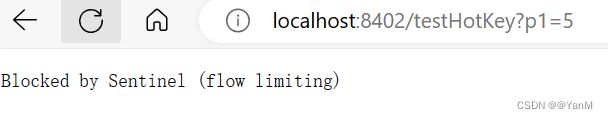

快速访问(一秒超过一个QPS),就会别限流走兜底方法

如果参数是p2就不会被限流,只要带有参数p1,单位时间内请求数超过设置的阈值就会被限流

参数例外项

我们期望参数p1是个特殊值的时候,它的限流值和平时不一样,例如到p1等于5时,它的阈值可以达到200。

此时1秒内访问localhost:8402/testHotKey?p1=5不超过200次不会被限流。

@SentinelResource处理的是sentinel控制台配置的违规情况,有blockHandler方法配置的兜底处理,这个方法只配置了热点规则的违规兜底方法,没有配置限流规则,且如果是运行出错该走异常走异常,像有int age = 10/0,这个是java运行时报出的运行时异常RunTimeException,@SentinelResource不管。

系统规则

从整体维度对应用入口进行限流,对整体限流,比如设置qps到达100,这里限流会限制整个系统。

系统规则支持以下的模式:

LOAD:仅对Linux/Unix-like机器生效,系统的load1 作为启发指标,进行自适应系统保护。当系统load1超过设定的启发值,且系统当前的并发线程数超过估算的系统容量时才会触发系统保护(BBR阶段)。系统容量由系统的 maxQps * minRt估算得出。设定参考值一般是cpu cores * 2.5。

CPU使用量(1.5.0+版本)︰当系统CPU使用率超过阈值即触发系统保护(取值范围0.0-1.0) ,比较灵敏。

RT:当单台机器上所有入口流量的平均RT达到阈值即触发系统保护,单位是毫秒。

线程数:当单台机器上所有入口流量的并发线程数达到阈值即触发系统保护。

入口QPS:当单台机器上所有入口流量的QPS达到阈值即触发系统保护。

测试

@SentinelResource注解

Sentinel规则持久化_sentinel 持久化配置_小钟要学习!!!的博客-CSDN博客![]() https://xiaozhong.blog.csdn.net/article/details/128230268

https://xiaozhong.blog.csdn.net/article/details/128230268

sentinel服务熔断功能

Sentinel服务熔断功能_sentinel熔断配置_小钟要学习!!!的博客-CSDN博客![]() https://xiaozhong.blog.csdn.net/article/details/128230256

https://xiaozhong.blog.csdn.net/article/details/128230256

sentinel规则持久化

Sentinel规则持久化_sentinel 持久化配置_小钟要学习!!!的博客-CSDN博客![]() https://xiaozhong.blog.csdn.net/article/details/128230268

https://xiaozhong.blog.csdn.net/article/details/128230268

学习视频地址:

110_Nacos集群配置(下)_哔哩哔哩_bilibili![]() https://www.bilibili.com/video/BV18E411x7eT/?p=110&spm_id_from=333.1007.top_right_bar_window_history.content.click&vd_source=282e51f661e6fc136b2286bee19b965c

https://www.bilibili.com/video/BV18E411x7eT/?p=110&spm_id_from=333.1007.top_right_bar_window_history.content.click&vd_source=282e51f661e6fc136b2286bee19b965c