任务十五:防火墙区域划分与NAT

目录

目的

器材

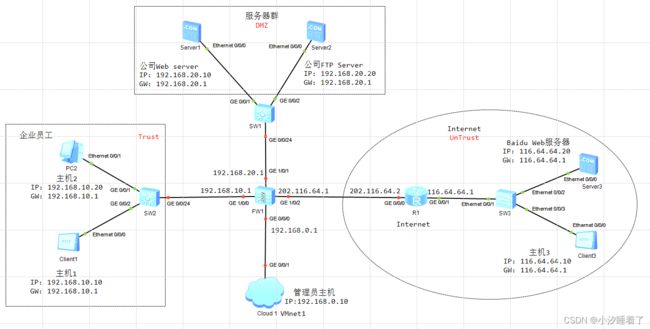

拓扑

步骤

一、基本配置

配置AR1各接口的IP地址

1、配置防火墙接口IP与区域划分

编辑

2、配置静态路由,实现防火墙与公网互联

3、配置安全策略,定义区域间互访规则

验证互访

4、配置easy IP

1)配置easy IP,员工可以访问公网

2)配置easy IP,员工可以访问DMZ区域服务器集群

验证

5、配置NAT Server,发布DMZ区域Web站点和FTP站点

6、解决ping问题

假如员工要ping通服务器群:

假如员工在主机上要ping通防火墙所有接口:

假如公司要ping通internet主机:

总结

目的

理解防火墙区域划分方式与流量过滤规则,掌握防火墙安全策略和NAT配置过程。

器材

三层交换机(S5700):3台

路由器(AR2220):1台

主机:2台

服务器:3台

防火墙(USG600V):1台

Cloud1:1台

拓扑

步骤

一、基本配置

配置AR1各接口的IP地址

sy

[Huawei]sy AR1

[AR1]int g0/0/0

[AR1-GigabitEthernet0/0/0]ip ad 202.116.64.2 24

[AR1-GigabitEthernet0/0/0]int g0/0/1

[AR1-GigabitEthernet0/0/1]ip ad 116.64.64.1 24 1、配置防火墙接口IP与区域划分

Username:admin

Password:Admin@123 //默认用户名和密码sy

[USG6000V1]sy FW1

[FW1]undo in en

Info: Saving log files...

Info: Information center is disabled.

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]ip ad 192.168.10.1 24

[FW1-GigabitEthernet1/0/0]int g1/0/1

[FW1-GigabitEthernet1/0/1]ip ad 192.168.20.1 24

[FW1-GigabitEthernet1/0/1]int g1/0/2

[FW1-GigabitEthernet1/0/2]ip ad 202.116.64.1 24

[FW1]firewall zone trust //trust区域默认优先级为85

[FW1-zone-trust]add interface GigabitEthernet 1/0/0

[FW1]firewall zone dmz //dmz区域默认优先级为50

[FW1-zone-dmz]add interface GigabitEthernet 1/0/1

[FW1]firewall zone untrust //untrust区域默认优先级为5

[FW1-zone-untrust]add interface GigabitEthernet 1/0/2 2、配置静态路由,实现防火墙与公网互联

[FW1]ip route-static 0.0.0.0 0 202.116.64.2 3、配置安全策略,定义区域间互访规则

[FW1]security-policy //配置安全策略

[FW1-policy-security]rule name trust_untrust_web //新建安全策略名称

[FW1-policy-security-rule-trust_untrust_web]source-zone trust

[FW1-policy-security-rule-trust_untrust_web]destination-zone untrust

[FW1-policy-security-rule-trust_untrust_web]source-address 192.168.10.0 24 //不指定source-address表示any即所有源;如不指定destination-address表示any即所有目的IP

[FW1-policy-security-rule-trust_untrust_web]service protocol tcp destination-por

t 80 //匹配目的TCP80端口。端口号也可以用服务名称service http代替。如本行不写则表示允许所有服务和端口

[FW1-policy-security-rule-trust_untrust_web]action permit

步骤总结:指定源区域---指定目的区域---指定源IP---指定目的IP---指定协议类型和端口号---permit/deny

[FW1-policy-security]rule name trust_dmz_web

[FW1-policy-security-rule-trust_dmz_web]source-zone trust

[FW1-policy-security-rule-trust_dmz_web]destination-zone dmz

[FW1-policy-security-rule-trust_dmz_web]source-address 192.168.10.0 24

[FW1-policy-security-rule-trust_dmz_web]service protocol tcp destination-port

80

[FW1-policy-security-rule-trust_dmz_web]action permit

[FW1-policy-security]rule name trust_dmz_ftp

[FW1-policy-security-rule-trust_dmz_ftp]source-zone trust

[FW1-policy-security-rule-trust_dmz_ftp]destination-zone dmz

[FW1-policy-security-rule-trust_dmz_ftp]source-address 192.168.10.0 24

[FW1-policy-security-rule-trust_dmz_ftp]service protocol tcp destination-port 21 //端口号也可以使用服务名称service ftp代替

[FW1-policy-security-rule-trust_dmz_ftp]action permit

[FW1-policy-security]rule name untrust_dmz_web

[FW1-policy-security-rule-untrust_dmz_web]source-zone untrust

[FW1-policy-security-rule-untrust_dmz_web]destination-zone dmz

[FW1-policy-security-rule-untrust_dmz_web]destination-address 192.168.20.10 32 //与上面三条的区别所在。公网主机无法指定源IP地址,源网段可以不输入,默认为any

[FW1-policy-security-rule-untrust_dmz_web]service protocol tcp destination-port

80

[FW1-policy-security-rule-untrust_dmz_web]action permit

[FW1-policy-security]rule name untrust_dmz_ftp

[FW1-policy-security-rule-untrust_dmz_ftp]source-zone untrust

[FW1-policy-security-rule-untrust_dmz_ftp]destination-zone dmz

[FW1-policy-security-rule-untrust_dmz_ftp]destination-address 192.168.20.20 32

[FW1-policy-security-rule-untrust_dmz_ftp]service protocol tcp destination-port

21

[FW1-policy-security-rule-untrust_dmz_ftp]action permit验证互访

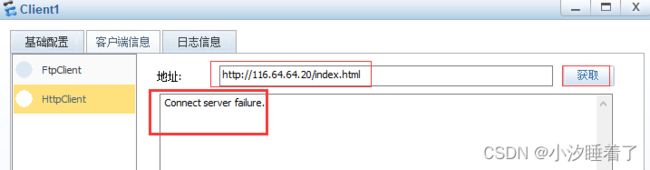

此处以web网站实例,ftp自己尝试:

同样的方式访问Untrust区域的Web:

失败,继续进行配置

4、配置easy IP

1)配置easy IP,员工可以访问公网

[FW1]nat-policy //配置NAT策略

[FW1-policy-nat]rule name trust_internet

[FW1-policy-nat-rule-trust_internet]source-zone trust

[FW1-policy-nat-rule-trust_internet]destination-zone untrust

[FW1-policy-nat-rule-trust_internet]source-address 192.168.10.0 24

[FW1-policy-nat-rule-trust_internet]action source-nat easy-ip //可以?查询一下NAT转换方式

//address-group:动态一对一NAT,一个内外IP转变为一个公网IP,以访问公网,需先定义公网IP地址池

//easy-IP:从防火墙接口发出去的内网IP转变为出接口IP

//static-mapping:加载自定义静态NAT转换表2)配置easy IP,员工可以访问DMZ区域服务器集群

[FW1-policy-nat]rule name trust_dmz

[FW1-policy-nat-rule-trust_dmz]source-zone trust

[FW1-policy-nat-rule-trust_dmz]destination-zone dmz

[FW1-policy-nat-rule-trust_dmz]source-address 192.168.10.0 24

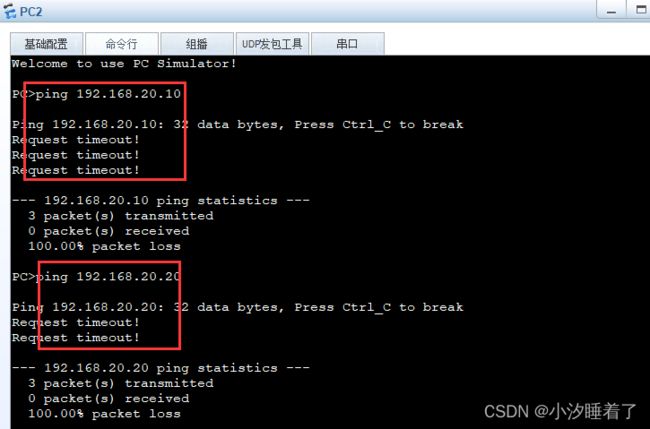

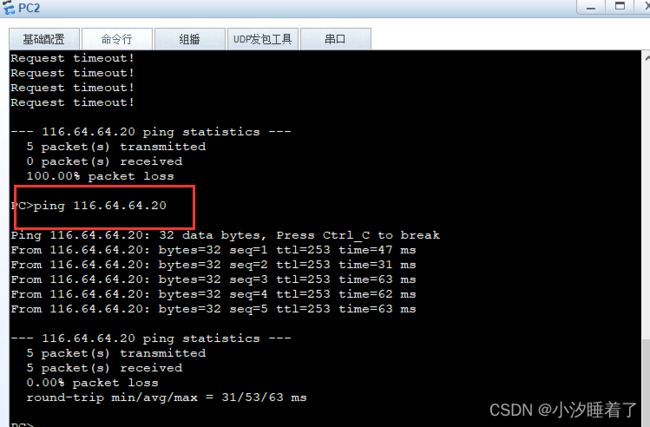

[FW1-policy-nat-rule-trust_dmz]action source-nat easy-ip验证

成功

失败,继续如下配置

5、配置NAT Server,发布DMZ区域Web站点和FTP站点

进行映射:

[FW1]nat server company_web_server protocol tcp global 202.116.64.1 www inside 1

92.168.20.10 www

[FW1]nat server company_ftp_server protocol tcp global 202.116.64.1 ftp inside 1

92.168.20.20 ftp映射后进行互访:

6、解决ping问题

假如员工要ping通服务器群:

[FW1]security-policy

[FW1-policy-security]rule name trust_dmz_icmp

[FW1-policy-security-rule-trust_dmz_icmp]source-zone trust

[FW1-policy-security-rule-trust_dmz_icmp]destination-zone dmz

[FW1-policy-security-rule-trust_dmz_icmp]source-address 192.168.10.0 24

[FW1-policy-security-rule-trust_dmz_icmp]service icmp

[FW1-policy-security-rule-trust_dmz_icmp]action permit

ping网关192.168.10.1不通:

假如员工在主机上要ping通防火墙所有接口:

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]service-manage ping permit假如公司要ping通internet主机:

[FW1]security-policy

[FW1-policy-security]rule name trust_untrust_icmp

[FW1-policy-security-rule-trust_untrust_icmp]source-zone trust

[FW1-policy-security-rule-trust_untrust_icmp]destination-zone untrust

[FW1-policy-security-rule-trust_untrust_icmp]source-address 192.168.10.0 24

[FW1-policy-security-rule-trust_untrust_icmp]service icmp

[FW1-policy-security-rule-trust_untrust_icmp]action permit总结

对于防火墙来说原则上默认禁止所有区域互访。假如配置安全策略,如允许trust区域访问untrust区域,untrust区域默认不允许访问trust区域,则:

trust区域主机可以主动向untrust区域主机发起连接,untrust返回的应答报文也能正常通过。

untrust区域主机不能主动向trust区域主机发起连接,但是可以被动响应trust区域主机发起的连接。