mysql post手工注入_pikachu-数字型注入(post)#手工注入

1,

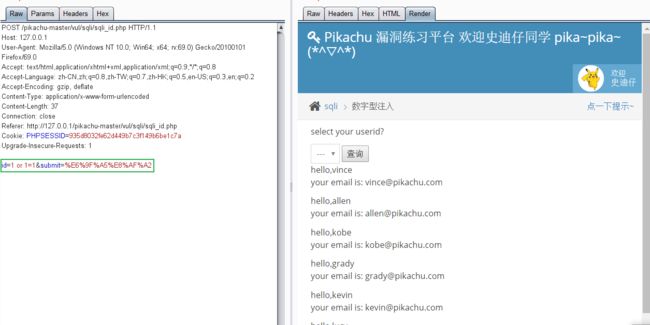

因为是post型,所以需要抓取数据包

2,

测试结果为数字型注入

提交恒等的语句可以查询到所有的数据信息

3,

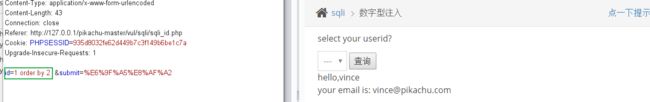

使用UNION联合查询法

判断字段数,测试为2个字段时没有报错,所以可以判断字段数为2

4,

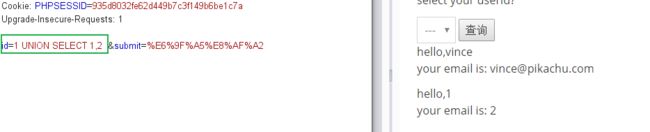

爆字段 #发现两个都可以查询

5,

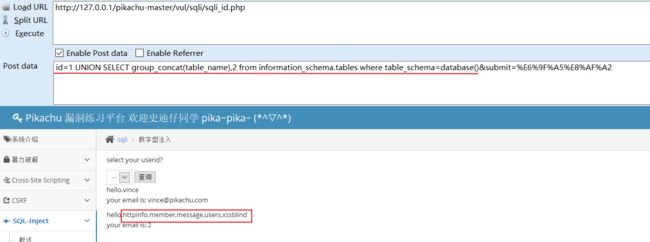

查询数据库 #可以查到数据库名称为 pikachu

6,

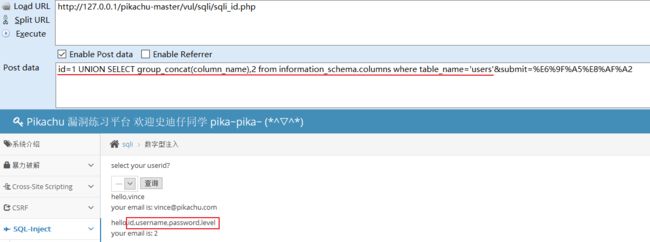

查数据库pikachu下的表 #可以查到库pikachu下面有5个表(httpinfo,member,message,users,xssblind)

7,

查表users中的列 #可以查到表users中有4个列(id,username,password,level)

8,

查列users中的username和password字段内容

9,

可以的到username和对应的password的MD5

username

password(MD5)

admin

e10adc3949ba59abbe56e057f20f883e

pikachu

670b14728ad9902aecba32e22fa4f6bd

test

e99a18c428cb38d5f260853678922e03

10,

解码MD5得到明文密码

username

password(明文)

admin

123456

pikachu

000000

test

abc123

pikachu-字符型注入(get) #手工注入

1.检测注入类型 http://127.0.0.1/pikachu-master/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2 ...

SQL注入之手工注入

手工注入 用的是墨者学院的靶场:传送门 涉及以下数据库: MySQL.Access.SqlServer(MSSQL).SQLite.MongoDB.Db2(IBM).PostgreSQL.Sybase ...

手工注入——MySQL手工注入实战和分析

今天进行了MySQL手工注入实战,分享一下自己的实战过程和总结,这里环境使用的是墨者学院的在线靶场.话不多说,咱们直接开始. 第一步,判断注入点 通过 ' 和构造 and 1=1 和 and 1=2 ...

手工注入——access手工注入实战和分析

今天进行了access手工注入,下面是我的实战过程和总结. 实战环境使用的是墨者学院的在线靶场.下面咱们直接进入主题. 第一步,判断注入点 通过‘ 或者 and 1=1 和 and 1=2 是否报错, ...

基础Web漏洞-SQL注入入门(手工注入篇)

一.什么是SQL注入 SQL是操作数据库数据的结构化查询语言,网页的应用数据和后台数据库中的数据进行交互时会采用SQL.而SQL注入是将Web页面的原URL.表单域或数据包输入的参数,修改拼接成SQ ...

【sqli-labs】 less46 GET -Error based -Numeric -Order By Clause(GET型基于错误的数字型Order By从句注入)

http://192.168.136.128/sqli-labs-master/Less-46/?sort=1 sort=4时出现报错 说明参数是添加在order by 之后 错误信息没有屏蔽,直接使 ...

转:初学者,手工注入测试方法小节 (出处:: 51Testing软件测试网--jie)

1.加入单引号 ’提交, 结果:如果出现错误提示,则该网站可能就存在注入漏洞. 2.数字型判断是否有注入; 语句:and 1=1 ;and 1=2 (经典).' and '1'=1(字符型) ...

SQL注入之PHP-MySQL实现手工注入-数字型

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎 ...

SQL数字型注入代码审计

数字型注入 SQL注入攻击,简称注入攻击,是发生于应用程序与数据库层的安全漏洞. 简而言之,是在输入的字符串之中注入sql指定,在设计不良的程序当中忽略了检查,那么这些注入进去的指令就会被数据库服务器 ...

随机推荐

解决ssh-connect-to-host-github-com-port-22-connection-timed-out

PC:~$ ssh [email protected] ssh: connect to host github.com port 22: Connection timed out 解决办法:(linux下) ...

C语言中access、_mkdir、sprintf、 fopen、fwrite函数

int access(const char *filename, int amode); amode参数为0时表示检查文件的存在性,如果文件存在,返回0,不存在,返回-. 这个函数还可以检查其它文件属 ...

Hibernate -- 注解(Annotation)关系映射

转自:http://www.cnblogs.com/tyler2000/archive/2011/01/20/1940354.html 1. Hibernate Annotation关系映射有下面几种 ...

oracle监听(lsnrctl)详解解读

(总结)Oracle监听服务lsnrctl参数及查询状态详解 lsnrctl命令常用参数详解: lsnrctlstart启动指定的监听器 stop关闭指定的监听器 status显示监听器的状态.s ...

.net 配置swagger

第一步: 在nuget.org中查找Swashbuckle并下载 在nuget.org中查找Swagger.net.UI,并下载 第二步: 下载完之后,App_Start多了三个文件 Swagger. ...

邻接表&;链式前向星

链式前向星: 适合点多.边少的情况 不适用于大量遍历出边的题目(因为cache miss) 邻接表: 如果用邻接表来实现的话,一般就用vector嘛,我们都知道vector都是自动扩容的,在空间满了以 ...

echart-X轴标签文字方向

1. rotate斜体: axisLabel:{interval:0,rotate:45, margin:2, textStyle:{ color:"#222" }2. forma ...

git高级浅入之rebase与merge差异

目录 rebase的几个操作 rebase与merge的比较和实际操作 结合动图加深理解rebase 1.rebase的几个操作 git rebase [分支名] git rebase --con ...

Integer VS AtomicInteger VS MutableInteger

由于Integer是不可变的,每个循环增加key的value时会创建一个新的对象 每次value+1时不需要重新创建Integer对象 Integer, Boolean 等 is immutable, ...

RSS是什么,RSS怎么玩,RSS原理是什么 (zhuan)

http://www.cjjjs.com/paper/gzsh/201622721397372.aspx *********************************************** ...