【转】常见网络安全框架及模型介绍

一、安全框架及模型定义

信息安全模型是用于精确和形式的描述信息系统的安全特征,以及用于解释系统安全相关行为的理由。

安全模型的作用:

准确地描述安全的重要方面与系统行为的关系。提高对成功实现关键安全需求的理解层次。

从中开发出一套安全性评估准则,和关键的描述变量。

二、常见网络安全框架及模型

1、PDR模型(基于时间维度)

美国ISS公司提出的动态网络安全体系的代表模型,PDR(Protection-Detection-Response,PDR)模型思想:承认漏洞,正视威胁,采取适度防护、加强检测工作、落实响应、建立对威胁的防护来保障系统的安全。

防护-检测-响应(PDR)模型是基于时间的可证明的安全模型,其概念是防护(Protection)及其防护时间Pt(系统在黑客攻击下的存活时间)、检测(Detection)及其检测时间Dt(黑客攻击开始到被发现时间)、响应(Response)及其响应时间Rt(从发现攻击到做出有效响应的时间)

安全状态:Pt>Dt+Rt S安全(系统S的防护时间Pt大于攻击及响应事件,系统安全)

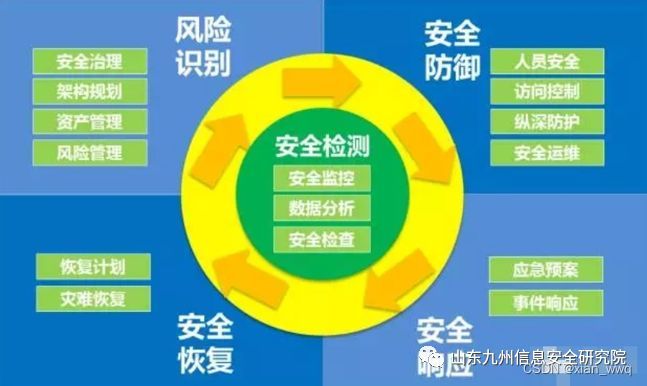

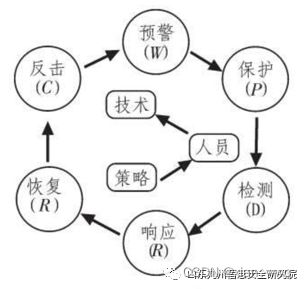

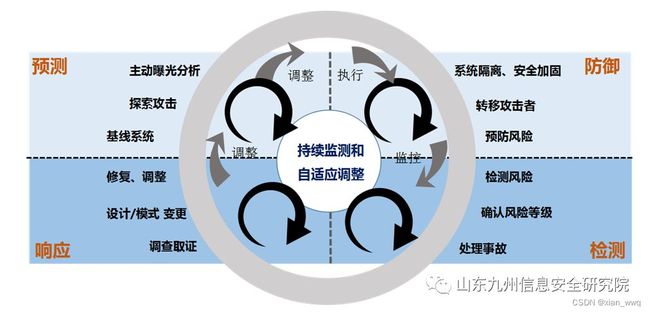

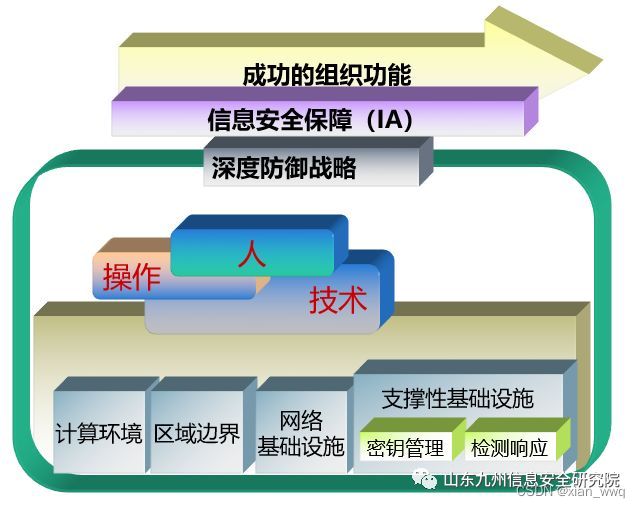

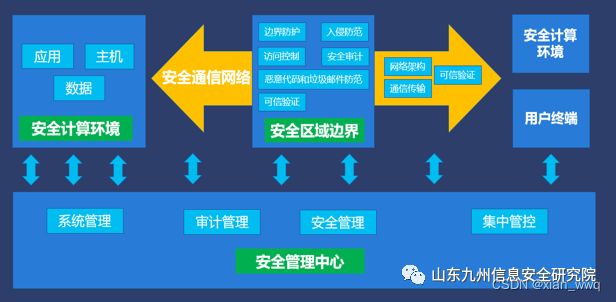

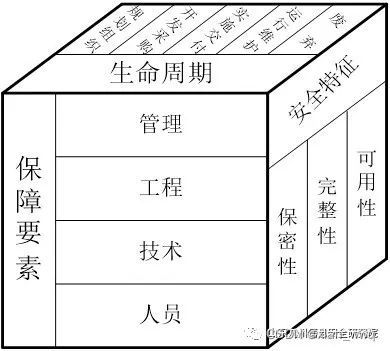

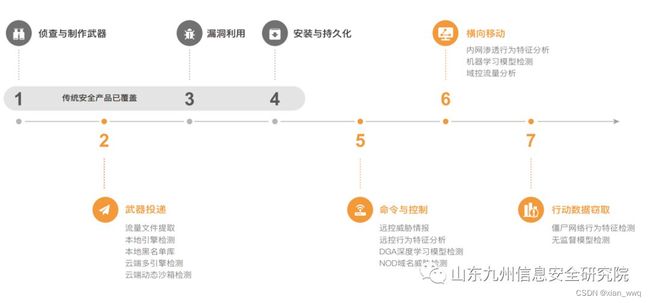

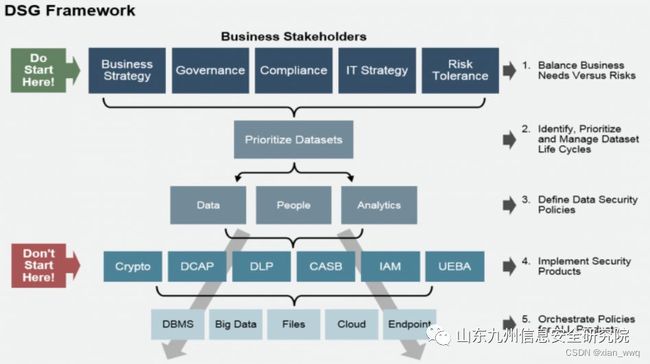

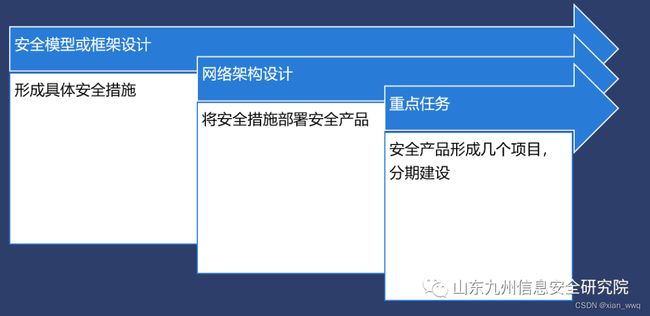

非安全状态:Pt 2、P2DR模型 PPDR模型(Policy-Protection-Detection-Response,PPDR)核心:所有的防护、检测、响应都是依据安全策略实施。 P2DR模型是在整体安全策略的控制和指导下,在综合运用防护工具(如防火墙、操作系统身份认证、加密等手段)的同时,利用检测工具(如漏洞评估、入侵检测等系统)评估系统的安全状态,使系统保持在最低风险的状态。安全策略(Policy)、防护(Protection)、检测(Detection)和响应(Response)组成了一个完整动态的循环,在安全策略的指导下保证信息系统的安全。P2DR模型提出了全新的安全概念,即安全不能依靠单纯的静态防护,也不能依靠单纯的技术手段来实现。 策略(P)信息系统的安全策略,包括访问控制策略、加密通信策略、身份认证策略、备份恢复策略等。策略体系的建立包括安全策略的制定、评估与执行等; 防护(P)通过部署和采用安全技术来提高网络的防护能力,如访问控制、防火墙、入侵检测、加密技术、身份认证等技术; 检测(D)利用信息安全检测工具,监视、分析、审计网络活动,了解判断网络系统的安全状态。使安全防护从被动防护演进到主动防御,整个模型动态性的体现。主要方法包括:实时监控、检测、报警等; 响应(R)检测到安全漏洞和安全事件时,通过及时的响应措施将网络系统的安全性调整到风险最低的状态,包括恢复系统功能和数据,启动备份系统等。其主要方法包括:关闭服务、跟踪、反击、消除影响等。 3、PDRR模型 PDRR模型由美国国防部(DoD)提出,是防护(Protection)、检测(Detection)、响应(Response)、恢复(Recovery)的缩写。 PDRR改进了传统的只注重防护的单一安全防御思想,强调信息安全保障的PDRR四个重要环节。 4、IPDRR模型 NIST (美国国家标准与技术研究院)Cybersecurity Framework的核心内容。 IPDRR能力框架模型包括风险识别(Identify)、安全防御(Protect)、安全检测(Detect)、安全响应(Response)和安全恢复(Recovery)五大能力。IPDRR能力框架实现了“事前、事中、事后”的全过程覆盖,从原来以防护能力为核心的模型,转向以检测能力为核心的模型,支撑识别、预防、发现、响应等,变被动为主动,直至自适应(Adaptive)的安全能力。 5、APPDRR模型 模型认为网络安全由风险评估、安全策略、系统防护、动态检测、实时响应和灾难恢复6个部分完成。 6、PADIMEE模型 模型对客户的技术和业务需求的分析以及对客户信息安全的“生命周期”考虑,在7个核心方面体现信息系统安全的持续循环,包含以下几个主要部分:安全策略、安全评估、设计/方案、实施/实现、管理/监控、紧急响应和安全教育 7、WPDRRC模型 WPDRRC模型是由中国“863”信息安全专家组适用于中国国情的信息安全保障体系建设模型,基于有6个环节和三大要素。6个环节包括预警、保护、检测、响应、恢复和反击,它们具有较强的时序性和动态性,三大要素包括人员、策略和技术,人员是核心,策略是桥梁,技术是保证。三大要素落实在WPDRRC模型6个环节的各个方面,将安全策略变为安全现实。 8、自适应安全架构ASA 由Gartner在2014年提出的安全体系,类似于PDCA的戴明环理念,强调以持续监控和分析为核心。 自适应安全框架(ASA)是Gartner提出的面向下一代的安全体系框架,以应对云大物移智时代所面临的安全形势。自适应安全框架从预测、防御、检测、响应四个维度,强调安全防护是一个持续处理的、循环的过程,细粒度、多角度、持续化的对安全威胁进行实时动态分析,自动适应不断变化的网络和威胁环境,并不断优化自身的安全防御机制。 9、IATF 信息保障技术框架 信息保障技术框架(Information Assurance Technical Framework,IATF),美国国家安全局(NSA)在1999年制定的,为保护美国政府和工业界的信息与信息技术设施提供技术指南。 核心思想:“深度防御” 三个要素:人、技术、操作 四个焦点领域:保护网络和基础设施、保护区域边界、保护计算环境、支持性基础设施 8、等级保护标准参考(分层防护) 《GB/T 25070-2019 信息安全技术 网络安全等级保护安全设计技术要求》 一个中心即安全管理中心,要求在系统管理、安全管理、审计管理三个方面实现集中管控,从被动防护转变到主动防护,从静态防护转变到动态防护,从单点防护转变到整体防护,从粗放防护转变到精准防护。 三重防护即安全计算环境、安全区域边界、安全通信网络三重防护,要求通过安全设备和技术手段实现身份鉴别、访问控制、入侵防范、数据完整性、保密性、个人信息保护等安全防护措施,实现全方位安全防护。 9、信息系统安全保障评估模型 将风险和策略作为信息系统安全保障的基础和核心;强调信息系统安全保障持续发展的动态安全模型;信息系统安全保障应贯穿于整个信息系统生命周期的全过程;强调综合保障的观念。 通过综合技术、管理、工程和人员的安全保障要求来实施和实现信息系统的安全保障目标,通过评估提供对信息系统安全保障的信心; 以风险和策略为基础,在整个信息系统的生命周期中实施技术、管理、工程和人员保障要素,从而使信息系统安全保障实现信息安全的安全特征;达到保障组织机构执行其使命的根本目的。 10、网络安全能力滑动标尺模型 2015年,美国系统网络安全协会(SANS)提出了网络安全滑动标尺模型,将网络安全体系建设过程分为架构建设、被动防御、积极防御、威胁情报和进攻反制五个阶段,按照每个阶段的建设水平来对安全防护能力进行评估,并指导未来安全防护能力的建设。 第一阶段是基础架构阶段,解决的是从无到有的问题。 第二阶段为被动防御,意即根据架构完善安全系统、掌握工具、方法,具备初级检测和防御能力。 第三阶段为主动防御,指主动分析检测、应对,从外部的攻击手段和手法进行学习,该阶段开始引入了渗透测试、攻防演练和外部威胁情报。 第四阶段为智能学习,指利用流量、主机或其他各种数据通过机器学习,进行建模及大数据分析,开展攻击行为的自学习和自识别,进行攻击画像、标签等活动。 第五阶段指利用技术和策略对对手进行反制威慑。 11、网络杀伤链(Kill Chain,网络攻击生命周期) 模型由美国洛克西德·马丁公司于2011年提出,网络空间攻击行为分为七个步骤。包括侦查探测、制作攻击工具、将工具投送到目标、释放代码、成功安装并控制、主动外联、远程控制及扩散。 攻击链模型精髓在于明确提出网络攻防过程中攻防双方互有优势,攻击方必须专一持续,而防守方若能阻断/瓦解攻击方的进攻组织环节,即成功地挫败对手攻击企图。 纵深防御从攻击链的七步对应出来,按照时间维度,从事前监测,事中遏制及阻断,事后跟踪及恢复三个方面进行阐述。 主要原则: 一是在攻击链的不同阶段,部署不同防护策略,以实现互补。 二是基于OSI模型,在网络层、应用层分别部署以展现。 三是尽管同一防护内容,在不同层次防护效果不一样,譬如对于SQL注入,在WAF层面,WEB日志,RASP和SQL层面效果差距很大。 12、数据安全治理框架(DSG) Gartner提出了数据安全治理框架(DSG),试图从组织的高层业务风险分析出发,对组织业务中的各个数据集进行识别、分类和管理,并针对数据集的数据流和数据分析库的机密性、完整性、可用性创建8种安全策略。同时,数据管理与信息安全团队,可以针对整合的业务数据生命周期过程进行业务影响分析(BIA), 发现的各种数据隐私和数据保护风险,以降低整体的业务风险。 经营战略:确立数据安全的处理如何支撑经营策略的制定和实施 治理:对数据安全需要开展深度的治理工作 合规:企业和组织面临的合规要求 IT策略:企业的整体IT策略同步 风险容忍度:企业对安全风险的容忍度在哪里 13、数据安全架构5A方法论 《数据安全架构设计与实战》一书提出5A方法论,分为身份认证、授权、访问控制、审计、资产保护均是为达成安全目标而采取的技术手段。 (三)网络安全框架及模型的落地 比如在编写安全规划时候要开展需求及差距分析,然后基于选定的安全模块形成各类安全措施,把安全措施融入到客户的网络架构设计中,形成具体安全产品,安全产品构成了几个安全项目,分阶段、分项目进行重点建设。