ospf配置小实验及安全认证

OSPF综合实验

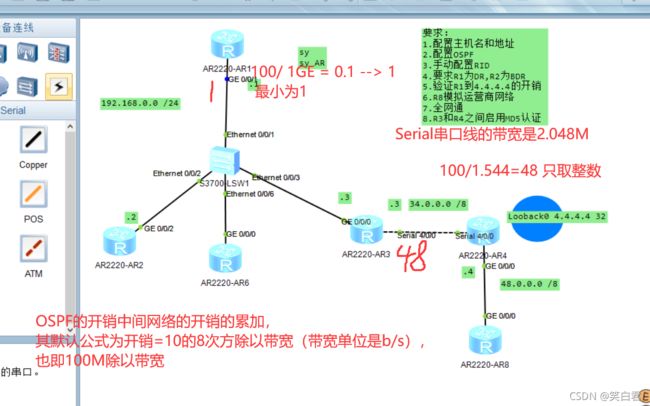

拓扑以及要求如下:

1、2:

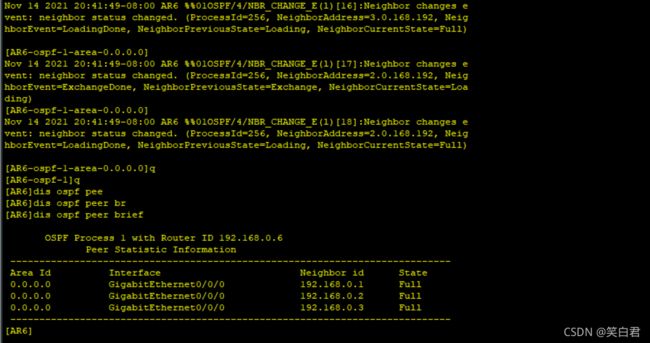

完成配置后,查看ospf的邻居状态都是Full,邻居建立成功。

3.手动配置RID,设置优先级

RID推荐手动配置:好看整齐,手动(设置优先级)指定DR、BDR即可

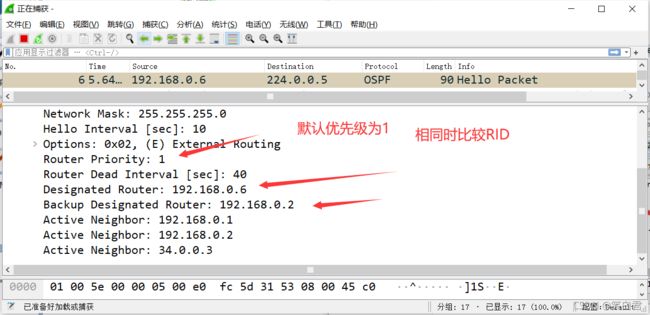

当前的DR为R6,BDR为R2

要使AR1为DR, AR2为BDR:

- 手动更改OSPF的RID的优先级,默认都是1

- 使R1、R2成为最大的

- 重置OSPF进程(最好一起进行重置)

重置OSPF进程: reset ospf process (尽量同时重置)

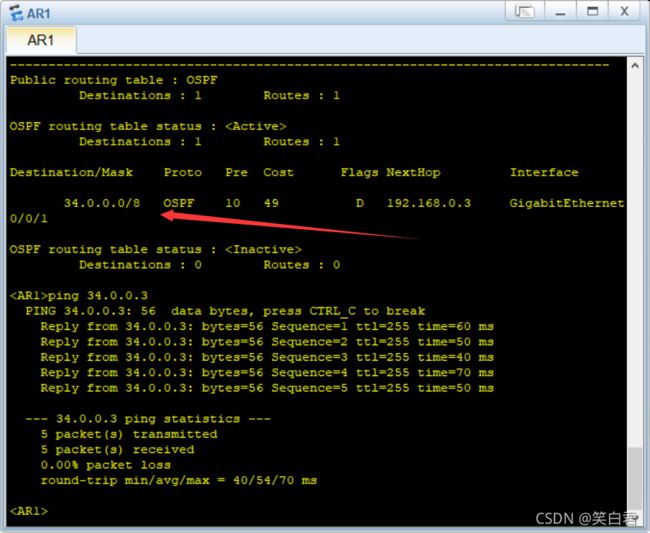

配置完OSPF后,查看路由表有34网段可以Ping通:

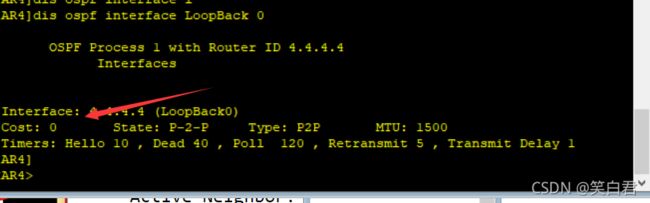

4.验证R1到4.4.4.4的开销

又回环口的开销是0,所以开销一共49.

运营商网络不能动。

4.全网通-- 宣告默认路由

默认路由:选择OSPF的动态路由:

宣告默认路由: 将自己设备上的默认路由宣告给邻居。

好处

- 自动学习

- 方便配置

- 自动选择最优路径

现在在 AR4 上配置去往AR8(运营商)的默认路由并进行宣告:

ip route-static 0.0.0.0 0 48.0.0.8

ospf 1

default-route-advertise 进行宣告

查看路由

尝试ping通AR8

可以ping通,因为我在AR8(运营商)配了一条回R4的默认路由。

提示

在正常情况下,我们没有权限去动运营商的网络。所以一般会在出口处配置NAT,这才是真实场景下能做的事情。NAT转换成出口地址与外网通信

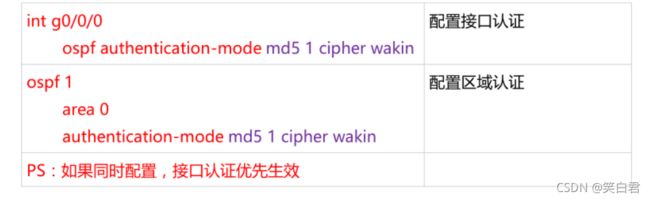

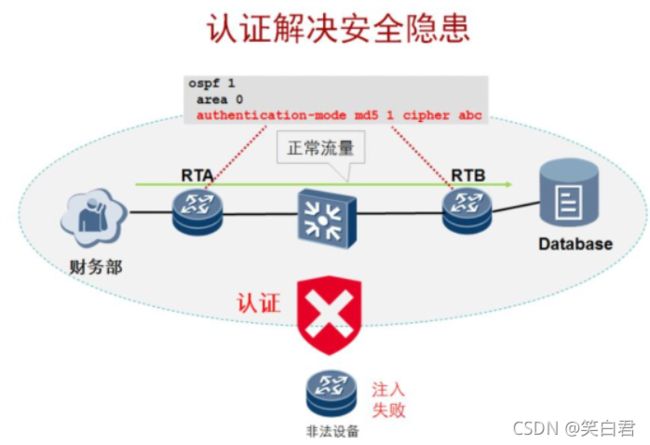

5. 在R3、4间启动Ospf认证:(安全问题)

为了防止非法用户利用ospf的漏洞在中间窃取数据。

我们需要在ospf 建立邻居时开启认证:

接口认证:(tips:当同时配置接口认证和区域认证时,接口认证优先生效)

[AR4]int s4/0/0 配置接口认证 两边的端口都要敲

[AR4]ospf authentication-mode md5 1 cipher xiaobaijun

[AR3]int s4/0/0

[AR3]ospf authentication-mode md5 1 cipher xiaobaijun

开启认证后:建立邻居必须密码、口令相同才能成功建立邻居。(本实验的口令是 1 。 密码是 xiaobaijun)

OSPF有效防止了非法用户的入侵。

安全隐患

在没有配置认证时,非法设备可以造成安全隐患。

用刚刚的实验来测试:加一个AR10路由器作为非法入侵设备:

配置如下:

sy

sy AR10

int g0/0/0

ip add 192.168.0.10 24

q

ospf 1

area 0

network 192.168.0.10 0.0.0.255

他可以在没有设置ospf认证的情况下跟其它设备建立邻居:

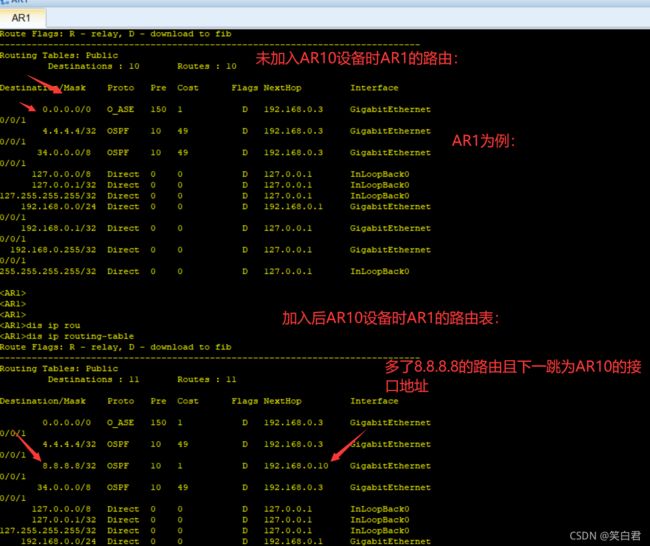

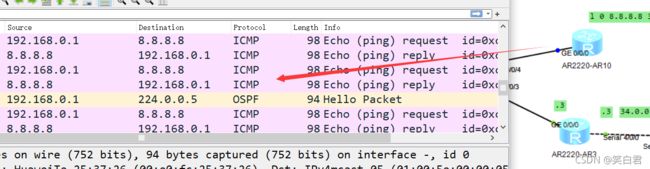

我们可以看到图中AR8上的回环地址是8.8.8.8 32, 而非法设备则将自己的回环口同样设置成8.8.8.8 32. 并将其宣告:此时其它设备就会误认为它就是真实原来的8.8.8.8 ,从而 从中窃取数据。

int l 0

ip add 8.8.8.8 32

network 8.8.8.8 0.0.0.0

现在我们再次用AR1ping8.8.8.8,依然能够正常通信:

但是,确定是原来的8.8.8.8 ?

我们可查看下路由表指向以及在AR10抓包:

此时可以知道,信息已经被非法设备获取了,这就是没有设置OSPF认证的安全隐患, 所以防止这种入侵,增加安全性:我们来为自己的设备配置认证。

OSPF的认证命令

根据命令:我们为所有自己的设备的接口上配置OSPF认证:

int s4/0/0

ospf authentication-mode md5 1 cipher xiaobaijun

每在一个设备配置完接口认证时,都会重新开启ospf进程(自动开启)。

如还没有配置AR3的ospf接口认证时:AR1只有AR2、6两个邻居:

在全部开启认证后,非自己的设备不能建立邻居关系,所以非法设备现在无法冒充8.8.8.8 。

查看路由表: