China Skills---网络系统管理常考知识点(全是干货)---4-VPN

本文为原创文章,转载请标明出处。

本模块分为2-3个章节讲解技能大赛的有线设备配置相关知识点,也是为了能为广大同学在学习的时候可以有个参考,因为自己从一开始学习的时候没有人教没有方向,走了不少弯路,现在将经验分享出来。觉得文章不错的可以关注一下,后期更新真题配置。

强调一下,我的所有文章都是供大家参考学习,受到设备版本、偶然性等的影响不可能百分之百全对,请大家参考自己的实际情况进行配置。

本文为第四章,主要讲一下比赛常考的VPN,有兴趣了解之前文章的可以点开我的主页查看。在那么多的省赛题中,VPN里面出现最多的就是三层的VPN,一个是IPSEC还有一个就是GRE,L2TP出现的次数并不会多。

所有考题中多出现IPSEC和GRE联动,IPSEC的隧道模式和传输模式都会涉及到,而GRE出现最多的就是被IPSEC加密然后跨运营商建立ospf邻居,也就是GRE OVER IPSEC。另外我会在最后会提及一下点到多点的GRE OVER IPSEC 在22年的国赛题当中有考。

十七、点到多点的动态IPSEC隧道

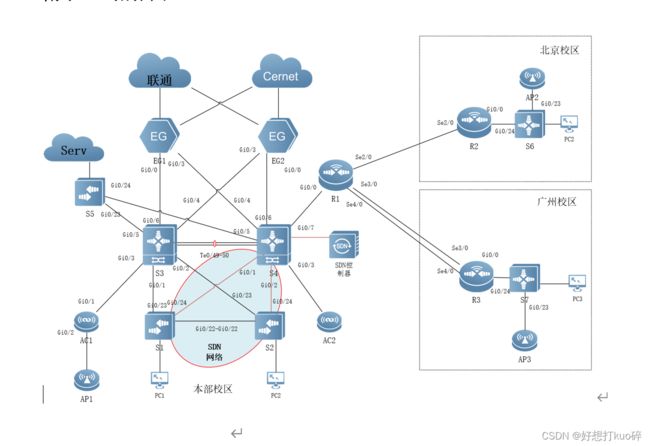

(以上为23年的样题3) 在R1上所配置的参数要求如下:ipsec加密转换集名称为myset;动态ipsec加密图名称为dymymap;预共享密钥为明文123456;静态的ipsec加密图mymap。在R2和R3上所配置的参数要求如下:ACL编号为101;静态的ipsec加密图mymap;预共享密钥为明文123456。

R1:

由于我这里设备未加模块,不能用se口,只能用一根网线代替了。

crypto isakmp policy 1 //创建新的isakmp策略

encryption 3des //指定使用3des进行加密

authentication pre-share //指定认证方式为“预共享密钥”,用的最多

hash md5 //认证hash算法采用md5认证

exit

crypto isakmp key 7 123456 address 0.0.0.0 0.0.0.0 //配置预共享密钥,指定邻居,0.0.0.0 0.0.0.0是任意匹配 7是不加密

crypto ipsec transform-set myset esp-3des esp-md5-hmac//配置ipsec加密转换集,名字为myset

crypto dynamic-map dymymap 5 //新建名为“dymymap"的动态ipsec加密图

set transform-set myset //指定加密转换集为”myset“

reverse-route //反向路由注入,通过识别SA对等体的感兴趣流,将感兴趣流的网段作为目的网段以静态的方式注入路由表

exit

crypto map mymap 10 ipsec-isakmp dynamic dymymap //将动态的”dymymap"ipsec加密图映射到静态的ipsec加密图”mymap“中

int g0/2

crypto map mymap

int g0/4

crypto map mymap

quit

以上的配置中在指定转换集时多加了一个“反向路由注入”因为有时跟着题意进行配置到ipsec的时候会发现该设备上可能不存在局域网的地址但ipsec的成功配置首先需要可以通信,此时,反向路由注入就会通过匹配SA对等体的感兴趣流在路由表中加入一条去往对等体感兴趣流的源地址的静态路由。

以上的R1相当于做了ipsec的中转站,R2和R3之间若想互相通信,需要先将报文加密发送给R1,R1解封装后再加密转发送给R2/R3,R2/R3解封装获得源报文。

R2

crypto isakmp policy 1 //创建新的isakmp策略

encryption 3des //指定使用3des进行加密

authentication pre-share //指定认证方式为“预共享密钥”,用的最多

hash md5 //认证hash算法采用md5认证

exit

crypto isakmp key 7 123456 address 20.0.0.1 //配置预共享密钥。指定peer12.1.0.1的预共享密钥为”123456“该密钥与总部上指定该分支的密钥一致,如果使用数字证书/信封认证无需配置

crypto isakmp keepalive 5 periodic //配置ipsec DPD探测功能,超过配置的时间后回主动发送DPD消息,最大重传5次

crypto ipsec transform-set myset esp-3des esp-md5-hmac//配置ipsec加密转换集,名字为myset,没有指定就写R1一致的

ip access-list extended 101

permit ip 194.1.0.0 0.0.255.255 any

exit

crypto map mymap 10 ipsec-isakmp //新建名称为”mymap“的加密图

set peer 20.0.0.1 //指定peer地址

set transform-set myset //指定加密转换集”myset“

match address 101//匹配感兴趣流ACL101

exit

int g0/2

crypto map mymap //将加密图应用到接口R3

crypto isakmp policy 1 //创建新的isakmp策略

encryption 3des //指定使用3des进行加密

authentication pre-share //指定认证方式为“预共享密钥”,用的最多

hash md5 //认证hash算法采用md5认证

exit

crypto isakmp key 7 123456 address 10.1.0.22 //配置预共享密钥。指定peer12.1.0.1的预共享密钥为”123456“该密钥与总部上指定该分支的密钥一致,如果使用数字证书/信封认证无需配置

crypto isakmp keepalive 5 periodic //配置ipsec DPD探测功能,超过配置的时间后回主动发送DPD消息,最大重传5次

crypto ipsec transform-set myset esp-3des esp-md5-hmac//配置ipsec加密转换集,名字为myset,没有指定就写R1一致的

ip access-list extended 101

permit ip 195.1.0.0 0.0.255.255 any

exit

crypto map mymap 10 ipsec-isakmp //新建名称为”mymap“的加密图

set peer 10.1.0.22 //指定peer地址

set transform-set myset //指定加密转换集”myset“

match address 101//匹配感兴趣流ACL101

exit

int g0/4

crypto map mymap //将加密图应用到接口

quit

十八、静态的GRE隧道

通过GRE隧道可以在三层设备之间建立一条类似于“”隧道“”一样的通道,想象一下现实的隧道,常建在山体与山体之间,通过隧道我们可以快速高效的到达目的地,同样的,GRE隧道也有类似的效果,要走GRE隧道的报文会被GRE协议在报文外部再加一层GRE的报文然后再发送,有点类似于环环相扣的感觉,展现出的效果就是组播、单播都可以被传送的目的地,并且TTL值只会减少1,在一定程度上增加了报文的寿命。

上面提到的组播也可以通过被封装GRE报文格式而跨三层设备传输,这就为我们跨越因特网建立ospf等动态协议的邻居奠定了基础,非常的方便,但是有一点,GRE封装后的报文它不具备安全性,也就是说稍微一抓包就能抓的到,所以GRE隧道通常和IPSEC隧道联动配置。

1、配置路由器R1和R2,使R1和R2能够正常访问互联网,并互相能够ping通。

R1:

interface Fastethernet 0/0

ip address 222.100.100.1 255.255.255.252

ip route 0.0.0.0 0.0.0.0 222.100.100.2

R2:

interface Fastethernet 0/0

ip address 222.200.200.1 255.255.255.252

ip route 0.0.0.0 0.0.0.0 222.200.200.22、在R1上配置GRE隧道

Ruijie>enable //进入特权模式

Ruijie#configure terminal //进入全局配置模式

Ruijie(config)#interface tunnel 1

Ruijie(config-if-Tunnel 1)# ip address 172.16.100.1 255.255.255.0 //配置GRE隧道地址

Ruijie(config-if-Tunnel 1)#tunnel source 222.100.100.1 //配置GRE隧道源IP(路由器R1的外接口IP)

Ruijie(config-if-Tunnel 1)#tunnel destination 222.200.200.1 //配置GRE隧道目的IP(路由器R2的外接口IP)

Ruijie(config-if-Tunnel 1)#ex3、在R1配置路由,将局域网2网段路由指向GRE隧道

Ruijie(config)#ip route 192.168.2.0 255.255.255.0 Tunnel 1 172.16.100.2

//访问192.168.2.0/24的地址,从tunnel 1出去,转发给 172.16.100.2(对端GRE隧道地址)4、在R2上配置GRE隧道

Ruijie>enable //进入特权模式

Ruijie#configure terminal //进入全局配置模式

Ruijie(config)#interface tunnel 1

Ruijie(config-if-Tunnel 1)# ip address 172.16.100.2 255.255.255.0 //配置GRE隧道地址

Ruijie(config-if-Tunnel 1)#tunnel source 222.200.200.1 //配置GRE隧道源IP(路由器R2的外接口IP)

Ruijie(config-if-Tunnel 1)#tunnel destination 222.100.100.1 //配置GRE隧道目的IP(路由器R1的外接口IP)5、在R2配置路由,将局域网1网段路由指向GRE隧道

Ruijie(config)#ip route 192.168.1.0 255.255.255.0 Tunnel 1 172.16.100.1 //访问192.168.1.0/24的地址,从tunnel 1出去,转发给 172.16.100.1(对端VPN隧道地址)查看gre隧道的状态

show interfaces tunnel 1十九、GRE OVER IPSEC(静态)

R1

interface Tunnel 1

//创建Tunnel接口,编号为1,编号本地有效

tunnel mode gre ip

//配置Tunnel类型为IPv4 GRE Tunnel

ip address 172.16.0.1 255.255.255.0

//配置Tunnel接口的IP地址,隧道建立后,可以把该隧道看成一条专线

tunnel source g0/0

//配置Tunnel接口,路由器将以此接口地址作为Tunnel的源地址封装VPN数据包,也可以直接输入源地址,输入接口可以防止ip地址不断变换

tunnel destination 11.1.2.1

//配置Tunnel的目的地址,路由器将以此目的地址作为Tunnel的目的地址封装VPN数据包R2

interface Tunnel 1

tunnel mode gre ip

ip address 172.16.0.2 255.255.255.0

tunnel source g0/1

tunnel destination 11.1.1.1R1

crypto isakmp enable

crypto isakmp policy 10

encr 3des

authentication pre-share

hash md5

group 5

crypto isakmp key 7 ruijie address 11.1.2.1

crypto ipsec transform-set myset esp-3des esp-sha-hmac

exit

ip access-list extended 110

permit gre host 11.1.1.1 host 11.1.2.1

exit

//此处应注意,应匹配GRE流量(GRE over IPSec VPN将所有GRE隧道的流量都进行加密),源地址和目的地址应是IPSec物理源接口和物理目的接口的IP地址

rypto map mymap 10 ipsec-isakmp

set peer 11.1.2.1

set transform-set myset

match address 110

interface g0/0

crypto map mymapR2

crypto isakmp enable

crypto isakmp policy 10

encryption 3des

authentication pre-share

hash md5

group 5

crypto isakmp key 7 ruijie address 11.1.1.1

crypto ipsec transform-set myset esp-3des esp-md5-hmac

exit

ip access-list extended 110

permit gre host 11.1.2.1 host 11.1.1.1

exit

crypto map mymap 10 ipsec-isakmp

set peer 11.1.1.1

set transform-set myset

match address 110

interface g0/1

crypto map mymap

exit隧道间路由

S2

ip route 192.168.3.0 255.255.255.0 Tunnel 0

S3

ip route 192.168.2.0 255.255.255.0 Tunnel 0二十、GRE OVER IPSEC和IPSEC OVER GRE

IPSEC Over GRE即IPSEC在里,GRE在外。先把需要加密的数据包封装成IPSEC包,然后再扔到GRE隧道里。作法是把IPSEC的加密图作用在Tunnel口上的,即在Tunnel口上监控(访问控制列表监控本地ip网段-源i和远端ip网段-目的地),是否有需要加密的数据流,有则先加密封装为IPSEC包,然后封装成GRE包进入隧道(这里显而易见的是,GRE隧道始终无论如何都是存在的,即GRE隧道的建立过程并没有被加密),同时,未在访问控制列表里的数据流将以不加密的状态直接走GRE隧道,即存在有些数据可能被不安全地传递的状况。

而GRE Over IPSEC是指,先把数据封装成GRE包,然后再封装成IPSEC包。做法是在物理接口上监控,是否有需要加密的GRE流量(访问控制列表针对GRE两端的设备ip),所有的这两个端点的GRE数据流将被加密分装为IPSEC包再进行传递,这样保证的是所有的数据包都会被加密,包括隧道的建立和路由的建立和传递。

| GRE over IPsec |

IPsec over GRE |

|

| ACL定义 |

以GRE隧道源目地址为感兴趣流: access-list 101 permit gre host 222.100.100.1 host 222.200.200.1 |

以内网地址为感兴趣流:access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 |

| 应用端口 |

公网出口 : interface GigabitEthernet 0/0 cryto map mamap |

GRE Tunnel 上 interface tunnel 1 cryto map mamap |

二十一、点到多点隧道(MGRE OVER IPSEC)

- NHRP,全称 “Next Hop Resolution Protocol”,是一种网络协议,通常用于帮助在虚拟专用网络(VPN)或广域网(WAN)中建立动态的点对点连接。NHRP 旨在解决动态点对点连接的地址解析问题,允许网络设备在需要时动态地确定下一跳路由器的地址。

- 地址解析:NHRP 用于解决动态点对点连接中的地址解析问题。当一个网络设备需要与远程设备建立连接时,它可以向 NHRP 服务器查询远程设备的 IP 地址,从而确定下一跳路由器的位置。

- hub-spoke架构----中心到节点架构;NHS----下一跳服务器,中心节点的IP地址必须固定。

- 点对点连接:NHRP 主要用于建立点对点连接,其中两个网络设备需要直接通信,而不经过中间路由器。这在虚拟专用网络(VPN)中非常有用,因为它允许不同地理位置的设备直接连接到VPN,而不需要流量经过 VPN 集线器。

- 动态路由:NHRP 可以与动态路由协议(如 EIGRP、OSPF)结合使用,以实现动态路由信息的更新。这意味着当网络拓扑发生变化时,NHRP 可以帮助网络设备动态地更新路由信息,以确保数据包能够有效传递。

- 效率:NHRP 旨在提高网络效率,尤其是在需要点对点连接的情况下。它可以减少数据包的冗余路由,直接将它们传送到目的地,减少了网络拥塞和传输延迟。

- 安全性:NHRP 也可以提供一定程度的安全性,通过身份验证和授权来限制谁可以查询 NHRP 服务器以获取地址解析信息。这有助于保护网络免受未经授权的访问。

*GRE 和 IPsec的区别

GRE用来对某些网络层协议如IPX(Internet Packet Exchange)的报文进行封装,使这些被封装的报文能够在另一网络层协议(如IP)中传输。GRE可以解决异种网络的传输问题。可以隐藏传输过程中的跳数,也就是TTL值不变

IPSec VPN技术可以创建一条跨越共享公网的隧道,从而实现私网互联。IPSec VPN能够安全传输IP报文,但是无法在隧道的两个端点之间运行RIP和OSPF等路由协议。GRE可以将路由协议信息封装在另一种协议报文(例如IP)中进行传输

**下一跳解析协议NHRP

NHRP映射表:

静态表项

由网络管理员手工配置 spoke与hub建立静态的mgre隧道

动态表项

是由NHRP协议动态生成

hub节点被动获取到spoke节点发送来的注册信息。

各个spoke节点通过NHRP协议获取到对端的spoke节点的映射关系。NHRP映射表的建立过程

建立spoke到hub之间的mgre隧道 1、spoke向hub注册请求 ;2、hub向spoke注册应答;分支间路由学习

DSVPN支持两种分支间路由学习方式:

分支间互相学习路由----非shortcut方式(每个分支需要学习到所有对端的路由数据,且下一跳为分支本身) 分支路由汇聚到总部----shortcut方式(下一跳为hub设备)以上为22年国赛拓扑,这里用来这个拓扑来举例一下

总部R1与分部R2、R3 上启用点到多点GRE隧道,隧道IP 地址段为10.5.1.0/24;Tunnel 0 隧道口调整 OSPF 网络类型使其可以完成分支机构间路由交互的同时 自动优化下一跳的目的;启用 IPSEC VPN 加密 GRE 隧道流量,对总部与分部,分部与分部间业务数据进行保护;规避报文分片导致的设备性能消耗,调整 IPSEC 隧道封装模式减小报文长度;

R1/R2/R3

crypto isakmp policy 1

encryption 3des

authentication pre-share

hash md5

group 2

crypto isakmp key 7 ruijie address 0.0.0.0 0.0.0.0

crypto ipsec transform-set myset esp-3des esp-md5-hmac

mode transport //指定传输模式,可以减少封装报文长度

exit

crypto ipsec profile wenjian //创建一个IPSEC加密文件,可以在Tunnel视图下应用

set transform-set myset R1

ip route 0.0.0.0 0.0.0.0 17.1.1.1

interface Tunnel 0

ip address 10.5.1.1 255.255.255.0

tunnel mode gre multipoint //指定GRE的模式为点到多点模式

tunnel source GigabitEthernet 0/2 //源地址指定为端口,可以避免动态分配的IP地址变化,路由器的交换口无法被指定为源地址

tunnel protection ipsec profile wenjian //应用IPSEC加密文件到tunnel中

ip nhrp network-id 100 //nhrp的进程号,需要三台设备的network-id都一致

ip nhrp map multicast dynamic //指定nhrp图的组播地址为动态

ip ospf network broadcast //指定ospf的通告报文为广播形式R2

ip route 0.0.0.0 0.0.0.0 25.1.1.1

int tunnel 0

ip address 10.5.1.2 255.255.255.0

tunnel mode gre multipoint

tunnel source GigabitEthernet 0/2

tunnel protection ipsec profile wenjian

ip nhrp shortcut

ip nhrp network-id 100

ip nhrp nhs 10.5.1.1

ip nhrp map 10.5.1.1 17.1.1.2 //隧道ip和绑定的物理地址

ip nhrp map multicast 17.1.1.2

ip ospf network broadcast

ip ospf priority 0R3

ip route 0.0.0.0 0.0.0.0 37.1.1.1

interface Tunnel 0

ip address 10.5.1.3 255.255.255.0

tunnel mode gre multipoint

tunnel source GigabitEthernet 0/2

tunnel protection ipsec profile wenjian

ip nhrp shortcut

ip nhrp network-id 100

ip nhrp nhs 10.5.1.1

ip nhrp map 10.5.1.1 17.1.1.2

ip nhrp map multicast 17.1.1.2

ip ospf network broadcast

ip ospf priority 0二十二、MGRE OVER IPSEC内运行ospf协议

注意:先做策略!!!

路由策略部署中如若过滤非必须路由,策略名称定义为 filte;------先做策略,因为引入直连时,会将隧道的物理接口也自动引入,会造成邻居关系震荡(一直UP和DOWN,表现为建立邻居关系后收不到hello报文而造成死亡时间到达而断掉关系)

R1

ip access-list standard 10

permit 17.1.1.0 0.0.0.3

exit

route-map filter deny 10

match ip ad 10

route-map filter permit 20

exit

router ospf 11

redistribute connected route-map filter metric-type 1 subnets R2

ip access-list standard 10

permit 25.1.1.0 0.0.0.3

exit

route-map filter deny 10

match ip ad 10

route-map filter permit 20

exit

router ospf 12

redistribute connected route-map filter metric-type 1 subnets R3

ip access-list standard 10

permit 37.1.1.0 0.0.0.3

exit

route-map filter deny 10

match ip ad 10

route-map filter permit 20

exit

router ospf 13

redistribute connected route-map filter metric-type 1 subnets联通运营商、公司总部、各分支机构以 OSPF LSA5 OE1 的方式引入路由,并基于业务网段各自汇总发布 C 类路由(包含 VLAN10、VLAN20、宽带业务网段、专线 业务网段);

R1

router ospf 11

router-id 10.10.10.10

yes

network 10.3.1.1 0.0.0.0 area 0

network 10.4.1.1 0.0.0.0 area 0

network 10.5.1.1 0.0.0.0 area 0

network 10.10.10.10 0.0.0.0 area 0

exit

int range g0/0-1

ip ospf network point-to-point

exitR2

router ospf 12

router-id 10.10.10.20

yes

network 10.5.1.2 0.0.0.0 area 0

network 10.10.10.20 0.0.0.0 area 0

summary-address 172.16.2.0 255.255.255.0 //汇总vlan10和20

exitR3

router ospf 13

router-id 10.10.10.30

yes

network 10.5.1.3 0.0.0.0 area 0

network 10.10.10.30 0.0.0.0 area 0

summary-address 172.16.3.0 255.255.255.0 //汇总vlan10和20

exit以上就是一些在技能大赛当中常用的有线设备知识点啦,感谢观看,最近两台有时间的话我会先把22年国赛的配置发布,感兴趣的话可以关注一下奥!