Android 反编译处理Dex

前言

当我们将Android项目打包上架的时候,为了提高被人反编译代码的可能性可以提取 dex 文件对代码进一步做混淆处理。 本文不对相关工具做过多的解释,不了解的可以先熟悉相关工具的使用。

相关工具(点击直接下载)

- jadx-gui(反编译Android应用程序的图形用户界面工具)

https://java-decompiler.github.io/

https://java-decompiler.github.io/ -

apktool(用于反编译和重新打包Android应用的工具)

https://apktool.org/docs/install/

https://apktool.org/docs/install/ -

baksmali(将Android应用程序的.dex文件反汇编Smali代码的工具)

https://bitbucket.org/JesusFreke/smali/downloads/?tab=downloads

https://bitbucket.org/JesusFreke/smali/downloads/?tab=downloads -

BlackObfuscator (一个dex控制流混淆库)

https://github.com/CodingGay/BlackObfuscator-GUI/releases/tag/1.0.0

https://github.com/CodingGay/BlackObfuscator-GUI/releases/tag/1.0.0 -

Beyond Compare(文件对比工具)

https://www.scootersoftware.com/

https://www.scootersoftware.com/

处理dex

增加垃圾代码

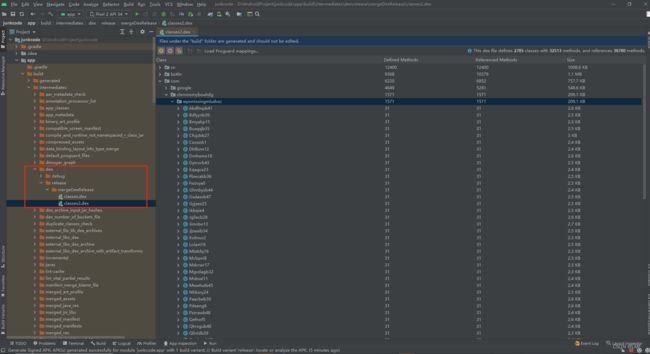

先用 AndroidStudio 生成一堆垃圾文件,这些垃圾文件都是java文件。我们需要的是 dex 格式的文件,编译打包后可以在AndroidStudio 下方目录下获取dex文件。

app\build\intermediates\dex\release\mergeDexRelease  生成垃圾文件代码

生成垃圾文件代码

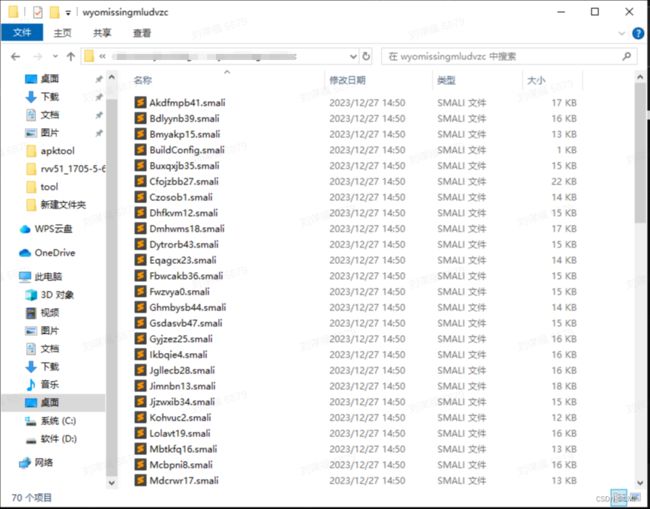

拿到包含垃圾文件的 dex 文件后,再使用 baksmali 工具执行下方命令对 dex 文件进行处理得到 smali 文件。

java -jar baksmali-2.5.2.jar disassemble junkcode.dex -o junkcode然后打开smali代码可以看见之前生成的垃圾文件。

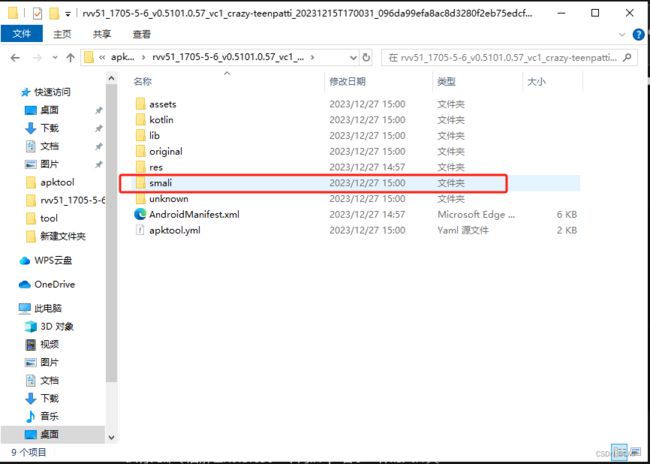

接下来使用 apktool 工具对 需要处理的 apk 进行解包操作,可以得到解包的apk文件夹。

接下来使用 apktool 工具对 需要处理的 apk 进行解包操作,可以得到解包的apk文件夹。

java -jar apktool_2.9.1.jar d app.apk -f 找到解包的smali目录,将前面的垃圾文件的smali 文件直接拷贝到 apk解包得到的相应目录下。

找到解包的smali目录,将前面的垃圾文件的smali 文件直接拷贝到 apk解包得到的相应目录下。

dex文件混淆处理

添加完垃圾文件的apk目录使用 apktool 工具进行重新打包操作。(rvv51_1705-5-6_v0.5101.0.57_vc1_crazy-teenpatti_20231215T170031_096da99efa8ac8d3280f2eb75edcf668就是上一步解包apk的目录名称)

java -jar apktool_2.9.1.jar b rvv51_1705-5-6_v0.5101.0.57_vc1_crazy-teenpatti_20231215T170031_096da99efa8ac8d3280f2eb75edcf668 -o app-new.apk重新打包成功后可以得到一个我们名命为"app-new"名称的apk文件。

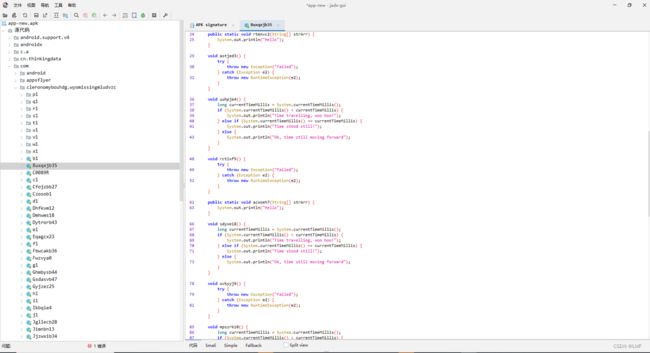

使用 jadx-gui 查看下刚刚打包出来的apk文件会发现增加进去的垃圾文件已经可以在反编译后看见了,重新打包出来的 apk 签名是有问题的,需要注意的是如果直接拿去在手机上安装会提示”安装包异常“安装失败。

使用 jadx-gui 查看下刚刚打包出来的apk文件会发现增加进去的垃圾文件已经可以在反编译后看见了,重新打包出来的 apk 签名是有问题的,需要注意的是如果直接拿去在手机上安装会提示”安装包异常“安装失败。

到这里证明垃圾代码已经成功添加到重新打包的 apk 后,将apk修改后缀为zip格式解压出来后能够直接拿到 dex 文件。

到这里证明垃圾代码已经成功添加到重新打包的 apk 后,将apk修改后缀为zip格式解压出来后能够直接拿到 dex 文件。

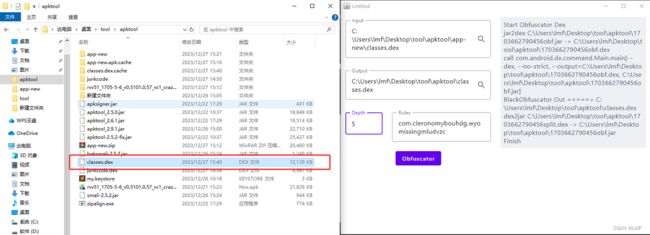

接下来使用 BlackObfuscator-GUI 工具对 dex 进行混淆操作,BlackObfuscator-GUI 环境需要 JDK11以上才能够正常运行!

Input 要混淆的apk或者dex的路径,可点击右侧图标跳转选择

Output 输出保存的apk或者dex的路径,可点击右侧图标跳转选择

Depth 混淆深度

Rules 要混淆的包名,可换行输入多行 等待运行完成后,利用混淆库工具直接将 dex 进一步混淆,新的dex文件已经生成了。

等待运行完成后,利用混淆库工具直接将 dex 进一步混淆,新的dex文件已经生成了。

混淆处理完成后可以得到一个我们命名为 classes.dex 的文件,按以下流程操作

-

将 classes.dex 文件转成 smali 文件

-

将 smali 文件覆盖掉 rvv51_1705-5-6_v0.5101.0.57_vc1_crazy-teenpatti_20231215T170031_096da99efa8ac8d3280f2eb75edcf668 目录下的 smali 文件

-

重新对 rvv51_1705-5-6_v0.5101.0.57_vc1_crazy-teenpatti_20231215T170031_096da99efa8ac8d3280f2eb75edcf668 打包操作。

Apk 重新签名

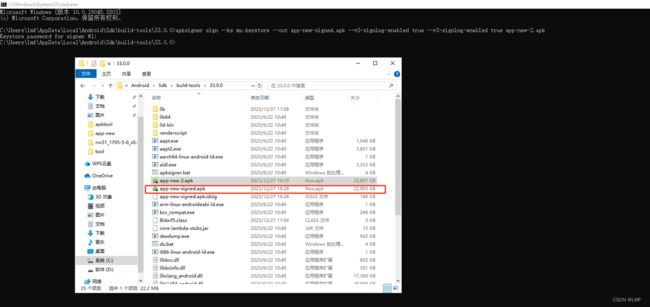

使用 apksigner 工具对 dex混淆处理后的apk文件进行重签名处理,不能使用 jarsigner 进行签名操作,虽然也能签名成功但仅仅只有v1签名,这样重签后的操作也是无法安装成功运行的。

apksigner 路径在 C:\Users\lmf\AppData\Local\Android\Sdk\build-tools\xx.x.x (xx.x.x 表示版本),这里使用的my.keystore 签名是我测试生成的签名,正常应该是使用原本 apk 的签名进行重签操作。

apksigner sign --ks my.keystore --out app-new-signed.apk --v2-signing-enabled true --v3-signing-enabled true app-new-2.apk运行命令后成功得到了一个新的apk文件,这个文件就是重签后的apk。 将重签后的apk和未签名的apk进行对比可以发现,签名验证成功了。

将重签后的apk和未签名的apk进行对比可以发现,签名验证成功了。

总结

本文简单介绍了如何对apk文件进行混淆处理,处理dex也是借助第三方混淆库工具。这种方式是在编译打包后去处理的dex,你也可以用插桩的方式在项目打包编译的时候对dex做一些处理操作。如果你需要修改dex内的代码逻辑或者是原本代码内增加逻辑则需要修改 smali 代码。