猿人学爬虫攻防大赛 | 第五题: js混淆 乱码增强

1. 备注

- 看过不少大佬博客的博客,慢慢摸索出来,有问题欢迎私信一起讨论

- 题目 --> 猿人学第五题 http://match.yuanrenxue.com/match/5

2. 分析

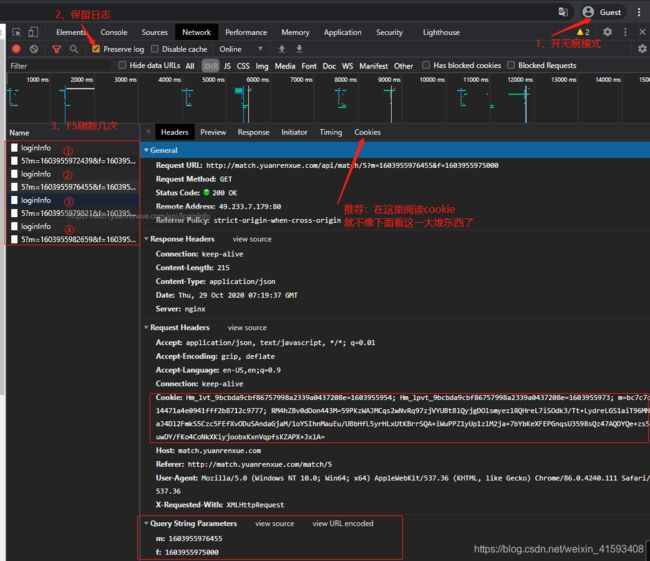

抓包一看究竟,按下F12并回车,发现数据接口在这里 :

多次刷新操作,发现cookie&参数是一样的,页面也只是加了page参数,第一页的请求 没有反爬,cookie还有时间限制,过期后 返回400

查看请求的密参数及cookie字段: 参数 m、f 还有cookie里面的 m 和 RM4hZBv0dDon443M 参数(虽然cookie包含了其他的参数,可以不携带,需要自己测试),多次翻页后发现 RM4hZBv0dDon443M 字段名不会改变,因此我们从这个字段名入手

![]()

![]()

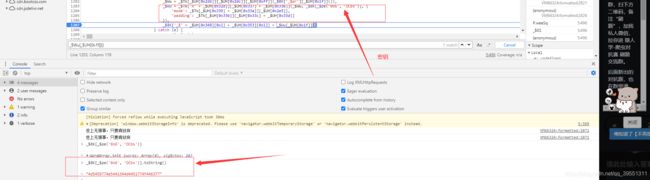

Console 一直在打印日志,这是和线索,可以直接点击 右边VM开发的文件,会跳转到对应的 JS 文件里面,进去并格式化代码后

![]()

在这里搜索RM4hZBv0dDon443M 试试,发现了仅有的一处,后面的 "; path=/" 告诉我,这里是设置cookie,打个断点验证下:

![]()

(注意,需要先清除掉cookie和缓存,再刷新。)

可以看到,程序断在了这里,控制台分别输入:

![]()

果然是 设置cookie的语句,不过现在的_$8K['_$ss']值还是undefined,多执行几次 (快捷键 F8),就能看到值了:

![]()

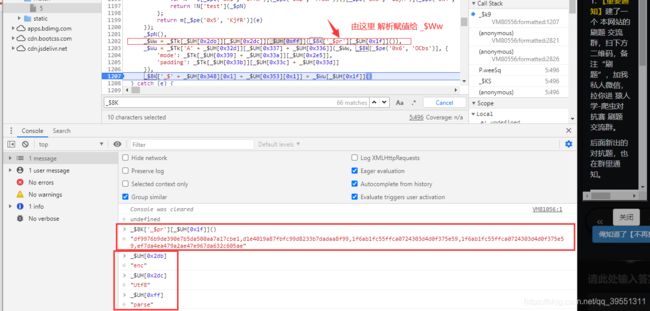

加密地方知道了,现在就看 _$8K['_$ss'] 这个值是哪里生成的了,搜索'_$ss' 发现搜索不到,这里看其他博客的大佬都是用hook,没有太多了解,用正常的手段 扣代码吧,搜索'_$ss' 发现搜索不到,搜索 _$8K (总共66个),还可以接受,通过一段时间的查找,找到了类似 _$8K["_$ss"]的东西:

控制台直接打印:_$UH[0x348][0x1] + _$UH[0x353][0x1]

在 _$Wu[_$UH[0x1f]]() ,发现和之前的 _$8K['_$ss'] 的值是一样的 ,证明找的地方是 对的,

通过前面的 _$Is[_$Fe] = "RM4hZBv0dDon443M=" + _$8K['_$ss'] + "; path=/" 的这段代码,cookie的 RM4hZBv0dDon443M 参数就是 _$8K['_$ss'] ,而它又是等于 _$Wu[_$UH[0x1f]]() (_$UH[0x1f] 是toString,调用方法) ,接下来 就是需要分析 _$Wu 的值

通过控制台打印发现:其实这里就是一个AES加密 , _$8K[_$pe('0x6', 'OCbs')] 就是其密钥!!!

(注意,这里可以 不懂AES的需要补充一些知识,了解参数是什么就可以。)

_$pe('0x6', 'OCbs') 的值是 "_$qF" ,在搜索这个值,就是在1422行的代码,CryptoJS的解析密钥

这串字符有啥意义???,看着挺像十六进制(因为最大不超过f) !!!那我们转为ASCII看看??!!!

(Base64,Base32,Base16进制的判断方法) (十六进制转换工具) (Base64 加密解密)(AES加密 知识)

十六进制 转换成 MTYwNTA4MDQwODcw,下面这是 吾爱破解的解答,开始有些看不到看了AES知识补充才略懂,

这里主要注意几个点:1. 加密的时候,密钥需要解析 2. 解密的时候,解密的密文必须是 Base64 3. mode 和 padding 参数

上面是一部分插曲 ,下面解析 分析 _$Wu 参数的由来, 结果分析打印,得到 _$8K['_$pr'] 值赋值而来,进一步找 _$8K['_$pr'] 的值

_$8K['_$pr'] 的值是个 列表,全局搜索可以找到 7个,所以看到有 push 调用的就是改变了值

这里我不确定是走哪个 push ,给7个全部打断点,通过调试发现 只走了 1644行的push,每调试运行 push 一个值,五个值后退出。

这里有惊喜:

1. _$Is[_$Fe] = 'm=' + b(_$yw) +'; path=/'; 就是 cookie的另一个参数 m ,

2. $k8['$is'] = _$yw; 就是后面请求参数的 windows.$is 的值

这里注意一下,有个雷,调试超过 一分钟左右,会多一个值,干扰调试,(难怪有时候会多出一个值就是这个原因)

经过上面的 调试 _$8K['_$pr'] 每次都会添加一个 b(_$Wa) ,在往上继续扣 b(_$Wa) 方法,JS三元运算符

在 分析 _$Wa 值 ,由_$f$(); 函数 赋值,就是个 date() 函数

到目前为止,cookie的 RM4hZBv0dDon443M 参数已经很明确了,

第一步 : 生成时间戳 _$R4

第二步 : _$8K['_$pr'] 添加时间戳,添加4次,最后一次会进入 另一个地方 添加时间戳(注意: 并同时赋值给 请求参数 m 的值)

第三步 :在通过 AES 加密得到

再进一步分析 m 参数:

通过上一步我们观察到了cookie的m参数 和 请求的m参数,cookie的m参数 经过了 b 函数

出去请求完后,查看参数,完全对应上,没有问题

再 进一步分发 请求的 f 参数

f参数就是 $_zw[23] 就是列表的第23个

搜索 $_zw[23] ,找到 定义和赋值的地方,多打几个断点,打印 $_zw[23] ,看长度,现在长度是 11 ,继续往下走

这里 刚好 是23长度,取值也是取的 23 ,那 f 参数就是 第23个赋值的地方,$_t1 ,在找 $_t1 分析

$_t1 分析,就是在 window.$_zw 赋值的地方, $_t1 也是在这 被赋值的,是个时间戳

下面附上 流程图 :

到目前为止,四个参数都已经分析出来了,算告一段落,后面在改写代码。