鉴源论坛 · 观模丨浅谈Web渗透之信息收集(下)

作者 | 林海文 上海控安可信软件创新研究院汽车网络安全组

版块 | 鉴源论坛 · 观模

社群 | 添加微信号“TICPShanghai”加入“上海控安51fusa安全社区”

信息收集在渗透测试过程中是最重要的一环,“浅谈web渗透之信息收集”将通过上下两篇,对信息收集、渗透攻击两块进行探讨,分享目前国内外常用的信息收集工具。

上篇中,重点讨论Whois查询与域名信息收集,通过:1.1渗透测试目的;1.2 常见参考标准;1.3 渗透测试流程;2.1 信息搜集与分析;2.2 收集什么信息(2.2.1 Whois、2.2.2 域名信息收集)几个方面进行分享。本篇将接续上篇(浅谈Web渗透之信息收集(上)),继续讨论渗透测试流程中的信息收集与渗透攻击。

02

信息收集

2.2 收集什么信息

2.2.3 端口探测

端口是服务器和客户端交互的接口,一个端口对应一个不同的WEB网站。

✦ 常用工具

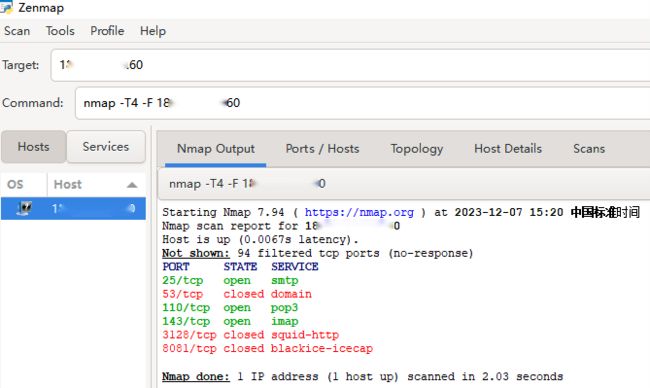

a. Namp:准确性高,较慢

b. Masscan:快但准确性较低,只能扫描 IP 或者 IP 段,无法指定域名目标。

c. Zmap:快速扫描大量网络地址,但只能针对单端口。

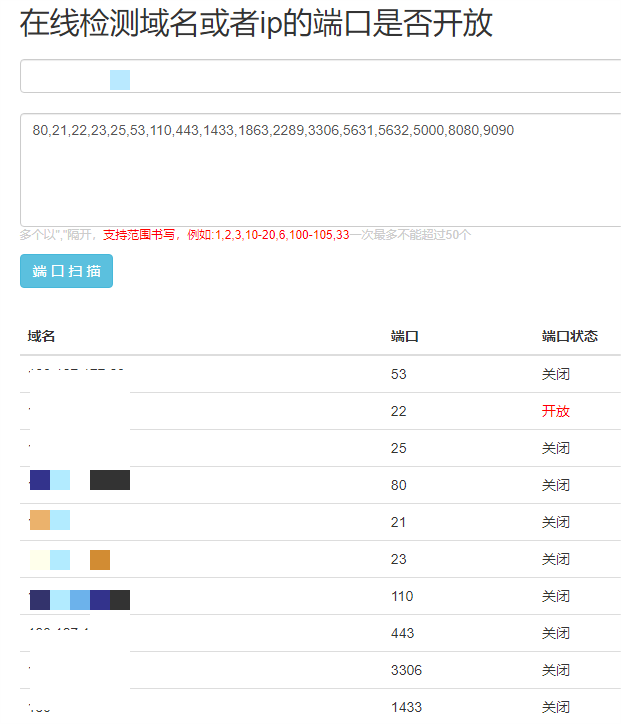

✦ 在线工具

a. 站长之家(限制单端口扫描):https://tool.chinaz.com/port

b. PostJson:http://coolaf.com/tool/port

注:如果目标非常的大,建议先使用 zmap、masscan 等快速扫描工具,确定端口开放,然后再使用 nmap等细扫。

✦ 常见服务器端口漏洞

2.2.4 旁站、C段

旁站是和目标网站在同一台服务器上的其它的网站。

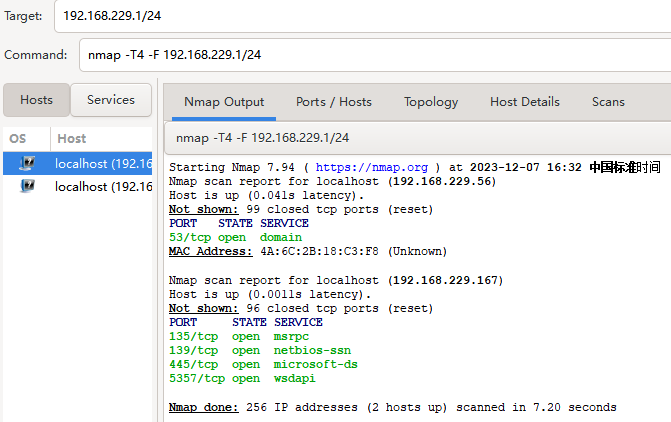

C段是和目标服务器ip处在同一个C段的其它服务器,可能是同一个内网,同一个公司。

一台服务器中往往存在几个甚至多个网站,因此当我们面对渗透测试的目标网站束手无策时,通过攻入在同一台服务器上的旁站,最终也可拿下这台服务器。同样,我们也可以从同一个内网,同一个公司的C段着手,先拿下C段内的某台机器,再去拿下需要渗透测试的目标。

✦ 检测工具

a. Nmap

✦ 在线平台

a. 必应:http://cn.bing.com/search?q=ip:*.*.*.*

b. Google:site:*.*.*.*

c. 站长工具:http://stool.chinaz.com/same

d. WebScan:https://www.webscan.cc/

e. FOFA:https://fofa.info/

f. Shodan:https://www.shodan.io/

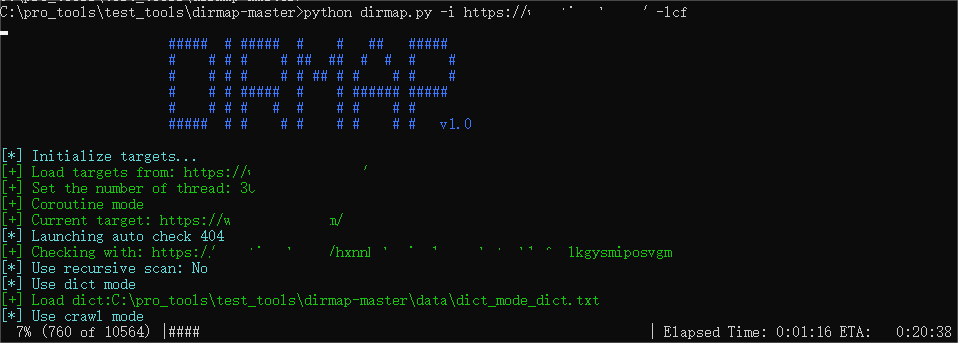

2.2.5 目录扫描、敏感信息泄露

由于发布网站时,服务器配置问题,导致目录浏览器能打开,从而引起信息泄露。主要扫出网站的管理员入口。一些敏感文件(.mdb,.excel,.word,.zip,.rar),压缩包源码、编辑器目录、废弃页面和其他站点等等。

✦ 常用工具

a. 御剑:https://github.com/foryujian/yjdirscan

b. Dirsearch:Web目录扫描工具

c. Dirmap:高级的Web目录、敏感信息扫描工具

d. Gospider:利用高级爬虫技术发现敏感目录及文件

地址:https://github.com/jaeles-project/gospider

e. Cansina:发现网站敏感目录的扫描工具

地址:https://github.com/deibit/cansina

f. YuhScan:Web目录快速扫描工具

地址:https://github.com/hunyaio/yuhScan

✦ 在线平台

a. Google:https://www.google.cn/

b. 必应:https://cn.bing.com/?publ=DBING

c. 百度:https://www.baidu.com/

d. 360搜索:https://www.so.com/

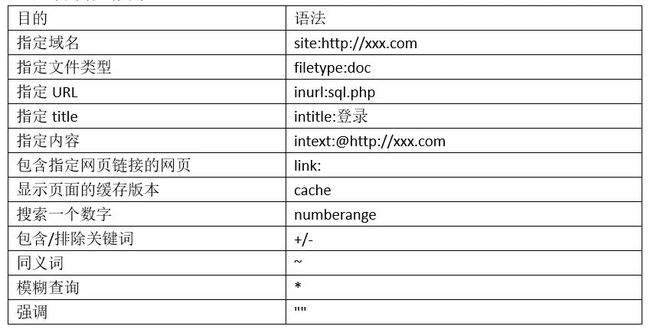

✦ 一些常用语法规则:

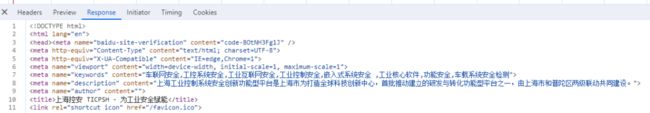

2.2.6 指纹识别、架构探测

CMS指纹识别:指纹识别是将识别对象的指纹进行分类对比从而进行判别,就像是人的指纹一样,不会出现一模一样指纹的网站,从而通过每个对象的不同特征来识别对象的归属。

在渗透测试过程中我们需要判断目标网站使用的到底是哪一个CMS,判别方法就是看应用程序的文件中出现的特征码,这个特征码就可以快速识别出到底是哪一个CMS,再根据判别出来的CMS进行漏洞查找利用。

整体流程就是识别CMS,寻找通杀漏洞,快速渗透目标。需要关注:操作系统,中间件,脚本语言,数据库,服务器,web容器等等。

✦ 常用工具

a. F12查看数据包响应头

b. Whatweb:http://www.whatweb.net

c. 潮汐指纹:http://finger.tidesec.com/

d. 微步社区:https://x.threatbook.com/

03

小结

信息收集在渗透测试过程中是最重要的一环。有些情况下,做好这一步会让你在后续的渗透过程中事半功倍。反之,收集到的可利用信息过少,就会让我们在之后的渗透过程中束手束脚,

中华人民共和国网络安全法

第二十七条

任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动:不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具,明知他人从事危害网络安全的活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

声明:本文章所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权!否则需自行承担,本文章及原作者不承担相应的后果。