越权漏洞与autorize插件使用

目录

零、越权漏洞介绍

壹、漏洞验证

水平越权

垂直越权

贰、autorize插件

本文将对越权漏洞进行简单介绍,然后使用BurpSuite展示检测越权漏洞的方法,最后使用BurpSuite的autorize插件半自动化大批量的检测网站受否存在越权漏洞。

零、越权漏洞介绍

越权访问说白了就是你干了不该你干的事,看了不该你看的东西。大的方向上可以分为水平越权和垂直越权。

水平越权就好像Lisa和Jessica都是某购物网站的忠实用户,她们每天都会购买大量没有用的东西,但是有一天Lisa没有经过任何认证就看到了Jessica的购买历史记录,然后出现了一个大问题……

垂直越权就相当于Tom开发了一个网络聊天室,他是管理员,可以使用很多超级厉害的功能,比如禁言某个人,有一天群里的一个普通用户Jerry觉得群里一个人很烦,巴拉巴拉的说个不停还说不到Jerry的心里,于是Jerry利用垂直越权漏洞把那个很烦的人禁言了……

其实都是因为开发人员在对数据处理(增删改查)时对客户端请求的数据过分相信而没有进行权限的判定,权限验证不够充分就很容易导致越权漏洞。

在向服务器发出请求时,服务器会在用户提交请求后验证其权限,然后再去数据库中查询,验证不足就会导致越权漏洞的产生。很多开发人员认为只要用户登录就可以验证身份,而不再进行下一步验证,很容易产生越权漏洞,被黑客所利用。

壹、漏洞验证

水平越权

本次漏洞利用所使用的平台为pikachu-master

进入靶场,先选择水平越权,点击提示给了我们3个账户,先登录进去看看

lucy界面

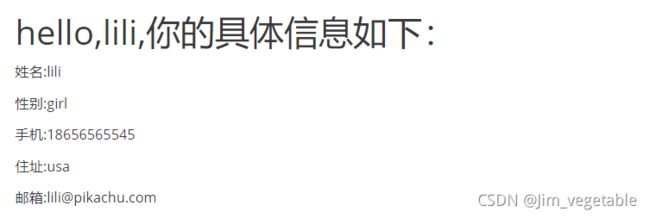

lili界面

好了,我们正式开始实验

我们先登录lucy的账户,然后点击查看个人信息并用burpsuite抓包,结果如下

我们将lucy改为lili,然后放过数据包,结果如下

结果很令人惊喜,我们看到的是lili的信息,证明存在越权漏洞

如果想要看的更仔细,我们应该使用burpsuite这样做,首先我们要有lucy的cookie

然后登录lili的账户,点击查看个人信息,将抓到的包发送至repeater,将cookie值改成lucy的,点击send,可以看到很舒服的200,使用lucy的cookie信息却查看了lili的个人信息,证明此处可能存在越权漏洞,但具体还需查看返回数据

查看回包内容,发现我们找到了越权漏洞,用lucy的cookie信息登陆了lili的账户

这就意味着lucy使用她的登录信息是可以登录lili的账户的,系统并没有对身份进行认证,一旦lucy发现了这个秘密,那他就能查看所有人的账户信息,这当然是不对的

垂直越权

与水平越权方法类似,不同的是我们需要用普通账户的身份登录admin的账户,低权限越向高权限。但在实际中也存在高权限用户越权到低权限用户的漏洞,比如说,某购物网站的管理员看到我这个普通用户的信息。

有了这个思路,我们先分别登录看看两个用户登陆后显示的是什么

可以看到,admin用户可以添加删除用户等操作

而pikachu用户只能查看用户

我们看看pikachu用户能否跨越自身权限添加一个用户

跟刚才一样的操作,登录admin用户,然后使用pikachu的cookie执行操作,我们可以看到是成功了的,证明存在垂直越权漏洞

和刚才一样,pikachu可以使用自己的身份登录admin的账户,执行一些本不该他进行的操作。

贰、autorize插件

有些时候,一个网站有很多个接口,比如admin可以执行添加用户和删除用户的操作,而开发人员可能因为疏忽,对添加用户进行了身份验证,而忘记对删除用户进行身份验证。而这些接口又很多的情况下我们应该怎么做呢?一个一个进行验证也太慢了,所以autorize插件了解一下?

我们可以直接在

BApp store中下载该插件

autorize插件使用python写的。所以需要使用Jython环境,简单说就是在Java环境中运行python程序的工具,所以先下载该环境(Jython Standalone即可),然后在下载插件,当然也可以在github上下载

环境下载好后加载

做好一切准备工作后就可以开始下载autorize插件了,下载完毕在菜单栏会多出来一个autorize

接下来我们来一步验证靶场中的所有越权漏洞,以垂直越权为例,我们先把pikachu账户的cookie信息复制到autorize中

接下来我们来一步验证靶场中的所有越权漏洞,以垂直越权为例,我们先把pikachu账户的cookie信息复制到autorize中

然后登录admin用户,点击autorize is off打开该插件(autorize is on为开启状态),然后在点击所有可以点击的接口

一切操作完成后,关闭autorize,我们得到的结果如下图所示,显示红色的部分原始数据响应长度(orig.len)与修改后(modif.len)响应长度差不多,如果响应状态码都为200则可能存在越权漏洞,值得我们关注

单击上表中任意一条url,右边会弹出请求与相应,其中modified response指更改过cookie后的响应,original response指的是原始cookie的响应,通过对比回显内容来确定是否存在越权访问漏洞

是否存在越权漏洞需要仔细地比对服务器相应内容,也要理解业务逻辑,有些功能本来就是两个人都有的,所以即使回包相同也不属于越权漏洞