NAT配置之源NAT详解

一、源NAT基本原理

如图所示为一个基本的源NAT转换过程,防火墙处于私有网络和公有网络的连接处。当内部主机PC(192.168.1.3)向外部服务器Server(202.120.10.2)发送一个数据包1时,数据包将通过防火墙。NAT进程查看报头内容,发现该数据包是发往外部网络的。那么它将数据包1 的源地址字段的私有地址192.168.1.3 转换成一个可在Internet 上选路的公有地址202.169.10.1,并将该数据包发送到外部服务器Server。同时在网络地址转换表中记录这一映射。外部服务器Server给内部主机发送应答报文2(其初始目的地址为202.169.10.1)。报文到达防火墙后,NAT 进程再次查看报头内容,然后查找当前网络地址转换表的记录。用原来的内部PC 的私有地址192.168.1.3 替换目的地址。整个NAT转换过程对于内部网络中的用户和Internet上的主机来说是完全透明的,因此,NAT“隐藏”了企业的私有网络。

源NAT转换有很多种,先介绍NAT地址池的概念,NAT地址池是个虚拟的概念,将“公网IP地址的集合”比喻成一个“放IP地址的池子或者容器”,防火墙在进行地址转换的时候,就是在NAT地址池中随机挑选一个公网IP地址,然后对私网IP进行转换。(随机挑选,和配置的顺序、IP地址大小等因素都无关)

二、源NAT转换方式列表

在这里先介绍一下NAT策略,与安全策略类似,也是由条件和动作组成,不同的是,NAT策略的动作为“源NAT转换”和“不转换”,当动作为前者时,必须引用NAT地址池。

多条NAT策略之间存在匹配顺序,当报文命中某一条NAT策略,就会按照该策略中引用的地址池进行地址转换,若未命中则继续向下查找。

例如:内网有两个群体,分别为群体1(192.168.0.1-192.168.0.5)、群体2(192.168.0.6-192.168.0.10),要求使用不同的公网IP地址访问Internet,此时应该创建两个NAT地址池,配置两条NAT策略分别引用两个地址池,群体1引用NAT地址池1,群体2引用NAT地址池2,这样一来目的便达成。

| 源NAT转换方式 | 含义 | 应用场景 |

| NAT NO-PAT | 只转换报文的IP地址,不转换端口 | 需要上网的私网用户数量少,公网IP地址数量与同时上网的最大私网用户数量基本相同 |

| NAPT | 同时转换报文的IP地址以及端口 | 公网IP地址数量少,需要上网的私网用户数量大 |

| EASY-IP | 大体与NAPT相同,但不同点在于转换后的IP地址为出接口的IP地址 | 只有一个公网IP地址,且用于出口 |

| Smart NAT | 预留一个公网IP地址进行NAPT转换,其他公网IP地址进行NAT NO-PAT转换 | 平时上网用户量少,公网IP地址数量与同时上网的最大私网用户数量基本相同,个别时间段上网用户量激增,公网IP地址数量远远小于上网用户数量 |

| 三元组NAT | 将私网源IP地址以及端口转换为固定的公网IP地址和端口,解决NAPT随即转换地址和端口带来的问题 | 用于外网用户主动访问私网用户的场景,例如P2P业务场景 |

三、NAT NO-PAT

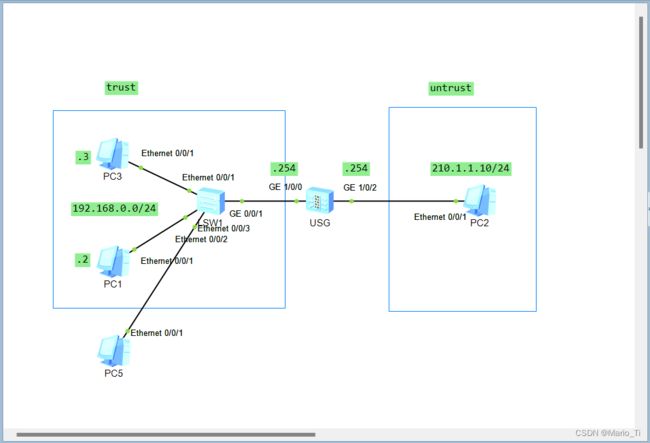

NAT NO-PAT只转换IP地址,也称一对一地址转换,以下面组网环境为例介绍该地址转换的配置过程。

//分配IP地址

[USG]interface g1/0/0

[USG-GigabitEthernet1/0/0]ip address 192.168.0.254 24

[USG-GigabitEthernet1/0/0]interface g1/0/2

[USG-GigabitEthernet1/0/2]ip address 210.1.1.254 24

[USG-GigabitEthernet1/0/2]q

//加入安全区域

[USG]firewall zone trust

[USG-zone-trust]add interface g1/0/0

[USG-zone-trust]firewall zone untrust

[USG-zone-untrust]add interface g1/0/2

[USG-zone-untrust]q

[USG]display zone

2023-12-21 12:39:55.520

local

priority is 100

interface of the zone is (0):

#

trust

priority is 85

interface of the zone is (2):

GigabitEthernet0/0/0

GigabitEthernet1/0/0

#

untrust

priority is 5

interface of the zone is (1):

GigabitEthernet1/0/2

#

dmz

priority is 50

interface of the zone is (0):

#

//配置NAT地址池

1、创建源NAT地址池

2、指定转换方式global/local

3、地址池中的公网地址

4、开启黑洞路由

[USG]nat address-group addressgroup1

[USG-address-group-addressgroup1]mode no-pat global

[USG-address-group-addressgroup1]section 0 210.1.1.2 210.1.1.3

[USG-address-group-addressgroup1]route enable

//配置NAT策略

[USG]nat-policy

[USG-policy-nat]rule name policy_nat1

[USG-policy-nat-rule-policy_nat1]source-zone trust

[USG-policy-nat-rule-policy_nat1]destination-zone untrust

[USG-policy-nat-rule-policy_nat1]source-address 192.168.0.0 24

[USG-policy-nat-rule-policy_nat1]destination-address 210.1.1.10 32

[USG-policy-nat-rule-policy_nat1]action source-nat address-group addressgroup1

Info: The current source conversion address pool type is no-pat, and if some bu

sinesses of the same user do not need to do NAT, please create a new rule with N

AT type No-nat, otherwise the user's business will be NAT.

//配置安全策略

[USG]security-policy

[USG-policy-security]rule name policy1

[USG-policy-security-rule-policy1]source-zone trust

[USG-policy-security-rule-policy1]destination-zone untrust

[USG-policy-security-rule-policy1]source-address 192.168.0.0 24

[USG-policy-security-rule-policy1]action permit 让PC1、PC3分别ping外网用户,并查看防火墙上的会话表以及Server-map表。

[USG]display firewall session table

2023-12-21 12:52:22.400

Current Total Sessions : 8

icmp VPN: public --> public 192.168.0.3:2357[210.1.1.2:2357] --> 210.1.1.10:2

048

icmp VPN: public --> public 192.168.0.2:821[210.1.1.3:821] --> 210.1.1.10:204

8

[USG]display firewall server-map

2023-12-21 12:54:27.260

Current Total Server-map : 4

Type: No-Pat Reverse, ANY -> 210.1.1.2[192.168.0.3], Zone:---

Protocol: ANY, TTL:---, Left-Time:---, Pool: 0, Section: 0

Vpn: public

Type: No-Pat Reverse, ANY -> 210.1.1.3[192.168.0.2], Zone:---

Protocol: ANY, TTL:---, Left-Time:---, Pool: 0, Section: 0

Vpn: public

Type: No-Pat, 192.168.0.3[210.1.1.2] -> ANY, Zone:---

Protocol: ANY, TTL:360, Left-Time:259, Pool: 0, Section: 0

Vpn: public

Type: No-Pat, 192.168.0.2[210.1.1.3] -> ANY, Zone:---

Protocol: ANY, TTL:360, Left-Time:249, Pool: 0, Section: 0

Vpn: public从会话表可以看出,两个私网用户IP地址已经分别转换成两个不同的公网IP,源端口号保持不变,两个公网IP来自于NAT地址池。

Server-map表可以看到正向以及方向两个表项,正向的作用是方便后续报文能够快速的转换地址,反向是提供给互联网用户主动访问内网用户的报文,可以命中反向Server-map表项直接进行地址转换,不过命中后需要进行安全策略的检查。

可以看出,这种一对一的转换,并没有起到节省公网IP地址的效果。

四、NAPT

NAPT可以做到真正节省公网IP地址,同时转换IP地址以及端口即可,NAPT应用非常广泛,可以利用少量的公网地址来满足大量的私网用户访问互联网的需求,但是,NAPT转换时不会生成Server-map表。

与NAT NO-PAT配置相比,区别在于地址池模式为pat,其余配置是一致,这里不再赘述,直接看会话表,注意没有Server-map表。

[USG]display firewall session table

2023-12-21 13:22:48.720

Current Total Sessions : 8

icmp VPN: public --> public 192.168.0.2:10556[210.1.1.2:2049] --> 210.1.1.10:

2048

icmp VPN: public --> public 192.168.0.3:7996[210.1.1.3:2050] --> 210.1.1.10:2

048

[USG]display firewall session table

2023-12-21 13:27:41.710

Current Total Sessions : 13

icmp VPN: public --> public 192.168.0.2:19517[210.1.1.2:2070] --> 210.1.1.10:

2048

icmp VPN: public --> public 192.168.0.3:19773[210.1.1.3:2058] --> 210.1.1.10:

2048

icmp VPN: public --> public 192.168.0.4:18493[210.1.1.2:2065] --> 210.1.1.10:

2048

[USG]display firewall server-map

2023-12-21 13:28:21.390

Current Total Server-map : 0从会话表可以看出,不仅地址转换了,端口也转换了,其他的私网用户也可以访问,而不是单纯的一对一转换,公用了同个公网IP但是端口不一样,因此不用担心转换出现冲突问题。

五、EASY-IP

EASY-IP可以理解成出接口地址方式,看成是NAPT的一种“变种”,也是同时转换地址和端口,应用场景比较特殊,防火墙上的公网端口IP地址如果是动态变化的,就不能在NAT地址池中配置固定的地址,可以使用出接口地址的方式。配置非常简单,不需要配置地址池和黑洞路由,只需要在NAT策略中指定转换方式为easy-ip即可。

仍然以此图为例,只不过不需要NAT地址池,以及配置变了一点点。

[USG]nat-policy

[USG-policy-nat]rule name plicy_nat1

[USG-policy-nat-rule-plicy_nat1]source-zone trust

[USG-policy-nat-rule-plicy_nat1]destination-zon untrust

[USG-policy-nat-rule-plicy_nat1]source-address 192.168.0.0 24

[USG-policy-nat-rule-plicy_nat1]destination-address 210.1.1.10 32

[USG-policy-nat-rule-plicy_nat1]action source-nat easy-ip

//配置安全策略

[USG]security-policy

[USG-policy-security]rule name policy1

[USG-policy-security-rule-policy1]source-zone trust

[USG-policy-security-rule-policy1]destination-zone untrust

[USG-policy-security-rule-policy1]source-address 192.168.0.0 24

[USG-policy-security-rule-policy1]action permit 私网用户访问210.1.1.10,此时可以在防火墙上查看到会话表信息。

[USG]display firewall session table

2023-12-21 13:36:12.050

Current Total Sessions : 13

icmp VPN: public --> public 192.168.0.2:16703[210.1.1.254:2056] --> 210.1.1.1

0:2048

icmp VPN: public --> public 192.168.0.3:19263[210.1.1.254:2062] --> 210.1.1.1

0:2048

私网用户将IP地址转换成防火墙出接口公网IP地址,同时端口号也转换了。

EASY-IP与NAPT一样,不会产生Server-map表项。

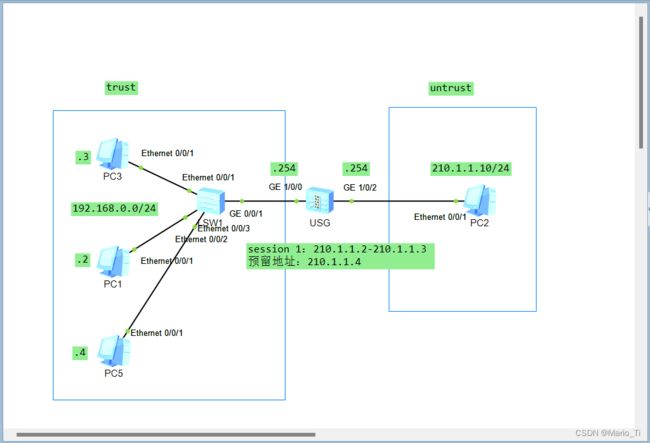

六、Smart NAT

融合了NAT NO-PAT以及NAPT,假设NAT地址池有N个公网IP地址,其中一个指定为预留地址,剩下的N-1构成地址段(session 1),使用该NAT时,会先使用session 1中N-1个地址进行NO-PAT转换,当地址段中的地址全部转换完,仍有私网用户要访问互联网,此时,可以启用预留地址,进行NAPT转换。

//配置NAT地址池并开启黑洞路由功能

[USG]nat address-group addressgroup1

[USG-address-group-addressgroup1]mode no-pat global

[USG-address-group-addressgroup1]section 1 210.1.1.2 210.1.1.3

//指定预留地址

[USG-address-group-addressgroup1]smart-nopat 210.1.1.4

[USG-address-group-addressgroup1]route enable

//配置NAT策略,引用地址池

[USG]nat-policy

[USG-policy-nat]rule name policy_nat1

[USG-policy-nat-rule-policy_nat1]source-zone trust

[USG-policy-nat-rule-policy_nat1]destination-zone untrust

[USG-policy-nat-rule-policy_nat1]source-address 192.168.0.0 24

[USG-policy-nat-rule-policy_nat1]destination-address 210.1.1.10 32

[USG-policy-nat-rule-policy_nat1]action source-nat address-group addressgroup1

Info: The current source conversion address pool type is no-pat, and if some bu

sinesses of the same user do not need to do NAT, please create a new rule with N

AT type No-nat, otherwise the user's business will be NAT.

[USG-policy-nat-rule-policy_nat1]

//配置安全策略

[USG]security-policy

[USG-policy-security]display this

2023-12-21 14:25:26.890

#

security-policy

rule name policy1

source-zone trust

destination-zone untrust

source-address 192.168.0.0 mask 255.255.255.0

action permit

#

return

[USG-policy-security]

内网用户访问外网时,先用两个私网用户,查看会话表。

[USG]display firewall session table

2023-12-21 14:27:31.830

Current Total Sessions : 10

icmp VPN: public --> public 192.168.0.2:42067[210.1.1.3:42067] --> 210.1.1.10

:2048

icmp VPN: public --> public 192.168.0.3:41811[210.1.1.2:41811] --> 210.1.1.10

:2048

再用三个私网用户,再次查看会话表。

[USG]display firewall session table

2023-12-21 14:28:53.960

Current Total Sessions : 14

icmp VPN: public --> public 192.168.0.3:62547[210.1.1.2:62547] --> 210.1.1.10

:2048

icmp VPN: public --> public 192.168.0.2:63827[210.1.1.3:63827] --> 210.1.1.10

:2048

icmp VPN: public --> public 192.168.0.4:64339[210.1.1.4:2049] --> 210.1.1.10:

2048

从第一个会话表可以看出,私网用户IP地址转换成了NAT地址段1中的公网IP,没有端口转换;从第二个会话表可以看出,当三个用户访问互联网,地址段1中的公网IP不足,动用了预留地址,并且端口也进行了转换,四个私网用户访问,会更明显。

[USG]display firewall server-map

2023-12-21 14:32:57.140

Current Total Server-map : 4

Type: No-Pat Reverse, ANY -> 210.1.1.2[192.168.0.3], Zone:---

Protocol: ANY, TTL:---, Left-Time:---, Pool: 0, Section: 1

Vpn: public

Type: No-Pat Reverse, ANY -> 210.1.1.3[192.168.0.2], Zone:---

Protocol: ANY, TTL:---, Left-Time:---, Pool: 0, Section: 1

Vpn: public

Type: No-Pat, 192.168.0.3[210.1.1.2] -> ANY, Zone:---

Protocol: ANY, TTL:360, Left-Time:132, Pool: 0, Section: 1

Vpn: public

Type: No-Pat, 192.168.0.2[210.1.1.3] -> ANY, Zone:---

Protocol: ANY, TTL:360, Left-Time:135, Pool: 0, Section: 1

Vpn: public

只有NAT NO-PAT方式转换地址的才生成了相应的Server-map表。

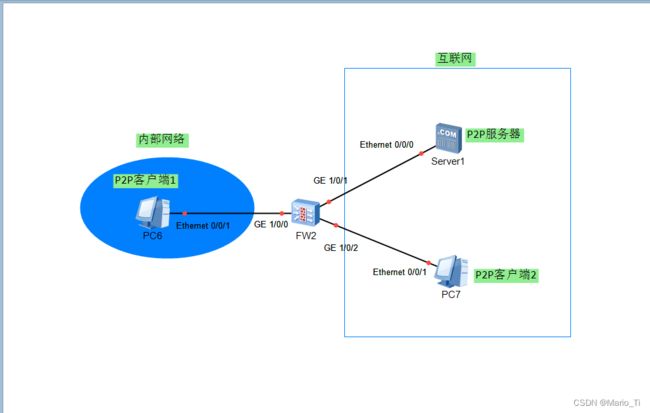

七、三元组NAT

NAPT应用最为广泛,但是,在面对目前的文件共享、语音通信、视频传输等方面P2P技术,并不能很好地共存,当P2P业务遇到NAT的时候,产生的并不是完美的NAT-P2P,而是可能无法下载最新的资源或者无法进行视频聊天。

P2P交互过程:P2P客户端运行P2P应用时,会与P2P服务器进行交互,如登录、认证等操作,P2P服务器会记录P2P客户端的地址以及端口号,当其中的P2P客户端(一号)要下载文件时,服务器会将用有该文件的客户端(二号)地址以及端口发给此P2P客户端(一号),然后一号会发送请求到二号,下载文件。

看着很简单没有问题,但是,如果区分一下内外网的P2P客户端呢,如下图所示。

第一个问题,防火墙会对客户端1访问P2P服务器的报文进行NAPT转换,P2P服务器记录的是转换后的公网地址以及端口,但是为了保持联系,客户端1会定期给P2P服务器发送报文,受NAPT影响,转换后的端口是动态变化的,这就说明,P2P服务器记录客户端1的地址以及端口,会不断刷新,影响正常的业务运转。

第二个问题,P2P服务器返回给客户端1的报文命中会话表才能通过防火墙,而客户端2不能通过转换后的地址和端口主动访问客户端1。

解决方法:①客户端1访问P2P服务器后,在一段时间内,客户端1再次访问P2P服务器或者访问互联网其他主机时,防火墙都会将客户端1的端口转换成相同的端口,就不会动态变化了。②无论客户端1有没有访问过客户端2,只要客户端2获取到客户端1的转换后地址以及端口,就可以主动向该处发起访问,即使防火墙没有配置相应的安全策略,也允许此类访问报文通过。

三元组NAT就能实现,进行转换时有两个特点:对外呈现端口一致性以及支持外网主动访问,其也可以产生Server-map表,也可以分为本地三元组以及全局三元组。

配置方法与之前大同小异,不同点在于地址池的mode以及不能配置黑洞路由。

[USG-address-group-addressgroup1]display this

2023-12-21 15:09:55.540

#

nat address-group addressgroup1 0

mode full-cone local

section 1 210.1.1.2 210.1.1.3

#

return

[USG]display firewall session table

2023-12-21 15:11:45.050

Current Total Sessions : 3

icmp VPN: public --> public 192.168.0.3:1374[210.1.1.3:2048] --> 210.1.1.10:2

048

[USG]display firewall server-map

2023-12-21 15:12:12.950

Current Total Server-map : 10

Type: FullCone Dst, ANY -> 210.1.1.3:8192[192.168.0.3:2142], Zone: untrust

Protocol: icmp(Appro: ---), TTL: 60, Left-Time: 55, Pool: 0, Section: 1

Vpn: public -> public, Hotversion: 1

Type: FullCone Src, 192.168.0.3:2142[210.1.1.3:8192] -> ANY, Zone: untrust

Protocol: icmp(Appro: ---), TTL: 60, Left-Time: 55, Pool: 0, Section: 1

Vpn: public -> public, Hotversion: 1

源Server-map表项:对外呈现端口一致性,老化之前,客户端1访问untrust区域内的任意主机,转换后的地址以及端口均为210.1.1.3:8192。

目的Server-map表项:支持外网主动访问,老化之前,untrust内的任意主机都可以通过210.1.1.3:8192访问客户端1。

zone:untrust因mode full-cone local产生,若为global的话,zone为空,表示安全区域进行限制。

名字来源:根据Server-map,转换仅与源地址,源端口,协议类型有关。

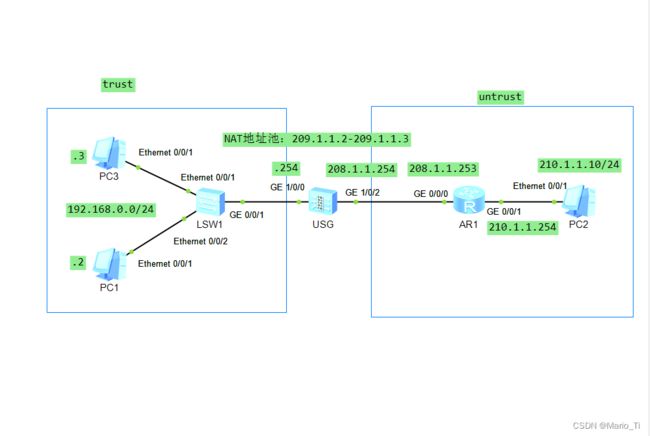

七、源NAT场景下的黑洞路由

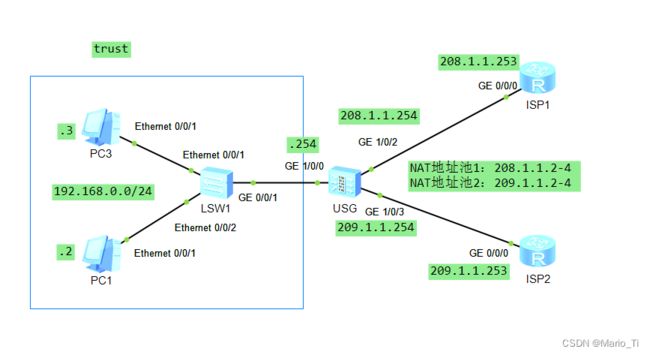

以下网络拓补图为例,讲解源NAT场景下黑洞路由配置的原因。

//基本端口地址配置以及划分区域配置不再赘述

//配置地址池,不开启黑洞路由

[USG]nat address-group addressgroup1

[USG-address-group-addressgroup1]mode pat

[USG-address-group-addressgroup1]section 0 209.1.1.2 209.1.1.3

[USG-address-group-addressgroup1]q

//配置NAT策略

[USG-policy-nat]rule name policy_nat1

[USG-policy-nat-rule-policy_nat1]source-zone trust

[USG-policy-nat-rule-policy_nat1]destination-zone untrust

[USG-policy-nat-rule-policy_nat1]source-address 192.168.0.0 24

[USG-policy-nat-rule-policy_nat1]destination-address 210.1.1.10 32

[USG-policy-nat-rule-policy_nat1]action source-nat address-group addressgroup1

//配置安全策略

[USG-policy-security]rule name policy1

[USG-policy-security-rule-policy1]source-zone trust

[USG-policy-security-rule-policy1]destination-zone untrust

[USG-policy-security-rule-policy1]source-address 192.168.0.0 24

[USG-policy-security-rule-policy1]action permit

//配置默认路由

[USG]ip route-static 0.0.0.0 0.0.0.0 208.1.1.253

//一般来说运营商也会有静态路由指向本地

[R1]ip route-static 0.0.0.0 0.0.0.0 208.1.1.254

可见配置NAT地址池与防火墙公网IP地址不在同一网段上,此时私网PC ping 互联网,查看防火墙的会话表。

[USG]display firewall session table

2023-12-22 13:16:04.700

Current Total Sessions : 5

icmp VPN: public --> public 192.168.0.3:2700[209.1.1.3:2049] --> 210.1.1.10:2

048

看起来一切没问题,私网可以Ping到互联网的主机,但是如果此时互联网用户主动Ping地址池内的公网地址呢,NAT地址池只有在转换私网IP的时候才会使用,也就是私网用户需主动发起访问,防火墙收到请求才会转换地址,否则不对外提供单独的服务,所以,公网PC主动访问NAT地址池的公网地址时候,报文是无法穿透防火墙到达私网的。

但是,会发现一个问题,①互联网用户的包(210.1.1.10 ping 209.1.1.3)首先发给路由器,即网关,路由器发现目的地址不是直连网段,查询路由表命中了默认路由,发给了防火墙,②结合上述情况,防火墙发现不属于私网回包,无法匹配会话表,目的地址也不是自己的直连网段,防火墙最终查询路由表,命中了默认路由,又发给了路由器,如此反复,直到TTL的值减为0,报文最后才被丢弃,这样会大量的浪费链路带宽资源以及设备的系统资源,因此需要配置黑洞路由。

[USG-address-group-addressgroup1]route enable

//或者

[USG]ip route-static 209.1.1.2 32 NULL 0

[USG]ip route-static 209.1.1.3 32 NULL 0

配置之后,当上述第二步,防火墙命中了黑洞路由,该报文就会被丢弃。

上述是地址池与防火墙公网口不在同一网段上,若地址池(208.1.1.2)与防火墙公网口在同一网段上,上述会变成:①互联网用户的包(210.1.1.10 ping 208.1.1.2)首先发给路由器,即网关,路由器发现目的地址是直连网段,发送ARP请求,防火墙会回应该请求,路由器使用防火墙告知的MAC地址封装报文,发给了防火墙,②防火墙收到报文,防火墙发现目的地址和公网口属于同一网段,直接发送ARP请求报文,寻找该地址的MAC地址,但是网络中没有其他设备配置了该地址,因此没有回应,防火墙最终丢弃该报文。

这种情况下,是不会产生路由环路,但是有攻击者会利用这点发送大量的ARP请求报文,这时候也会消耗系统资源,建议都开启黑洞路由比较好。

八、多出口场景下的源NAT(以多出口运营商为例)

此处重点讲述多出口下源NAT的配置,而不是选路的问题,可以了解一下选路问题,如果本该去ISP1的报文,却从ISP2出去,这样会导致“绕远路”,影响用户体验,可以采用基于目的地址的策略路由或者基于源地址的策略路由。此处非重点不讲述。

只要报文发出去之前把报文的源私网地址转换成相应的公网地址,源NAT的作用就完成了。

一般情况下,会将防火墙的两个公网接口划分到不同的安全区域,然后配置内部网络与这两个不同的安全区域的源NAT策略。

//将接口加入到相应的安全区域

[USG]firewall zone trust

[USG-zone-trust]display this

2023-12-23 13:02:20.200

#

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0

#

return

[USG]firewall zone name isp1

[USG-zone-isp1]set priority 10

[USG-zone-isp1]add interface g1/0/2

[USG-zone-isp1]q

[USG]firewall zone name isp2

[USG-zone-isp2]set priority 20

[USG-zone-isp2]add interface g1/0/3

[USG-zone-isp2]quit

//创建两个NAT地址池

[USG]nat address-group addressgroup1

[USG-address-group-addressgroup1]display this

2023-12-23 13:08:20.500

#

nat address-group addressgroup1 0

mode pat

route enable

section 0 208.1.1.2 208.1.1.4

#

return

[USG]nat address-group addressgroup2

[USG-address-group-addressgroup2]mode pat

[USG-address-group-addressgroup2]section 0 209.1.1.2 209.1.1.4

[USG-address-group-addressgroup2]route enable

//配置两条NAT策略

[USG]nat-policy

[USG-policy-nat]rule name policy_nat1

[USG-policy-nat-rule-policy_nat1]display this

2023-12-23 13:11:55.840

#

rule name policy_nat1

source-zone trust

destination-zone isp1

source-address 192.168.0.0 mask 255.255.255.0

action source-nat address-group addressgroup1

#

return

[USG-policy-nat]rule name policy_nat2

[USG-policy-nat-rule-policy_nat2]source-zone trust

[USG-policy-nat-rule-policy_nat2]destination-zone isp2

[USG-policy-nat-rule-policy_nat2]source-address 192.168.0.0 24

[USG-policy-nat-rule-policy_nat2]action source-nat address-group addressgroup2

[USG-policy-nat-rule-policy_nat2]quit

//配置两条安全策略

[USG-policy-security-rule-policy1]display this

2023-12-23 13:15:11.440

#

rule name policy1

source-zone trust

destination-zone isp1

source-address 192.168.0.0 mask 255.255.255.0

action permit

#

return

[USG-policy-security]rule name policy2

[USG-policy-security-rule-policy2]source-zone trust

[USG-policy-security-rule-policy2]destination-zone isp2

[USG-policy-security-rule-policy2]source-address 192.168.0.0 24

[USG-policy-security-rule-policy2]action permit

[USG-policy-security-rule-policy2]quit

参考资料:防火墙和VPN技术与实践 李学昭